상세 컨텐츠

본문

Microsoft Exchange servers hacked to deploy Hive ransomware

Hive 랜섬웨어가 ProxyShell 보안 문제에 취약한 Microsoft Exchange 서버를 노리는 Cobalt Strike 비콘을 비롯한 다양한 백도어를 배포한 것으로 나타났습니다.

공격자는 이를 통해 네트워크 정찰을 수행하고, 관리자 크리덴셜을 훔치고, 중요한 데이터를 추출하고, 파일 암호화 페이로드를 배포합니다.

보안 및 분석 회사인 Varonis에서는 이에 대한 자세한 정보를 공개했습니다.

널리 악용된 초기 액세스

ProxyShell은 취약한 배포판에서 인증 없이 원격 코드 실행을 허용하는 Microsoft Exchange Server에 존재하는 취약점 3가지의 묶음입니다.

이 취약점의 익스플로잇이 공개된 후 Conti, BlackByte, Babuk, Cuba, LockFile과 같은 랜섬웨어를 포함한 여러 공격자가 악용했습니다.

취약점은 CVE-2021-34473, CVE-2021-34523, CVE-2021-31297로 등록되었으며 심각도 등급은 7.2(높음) ~ 9.8(심각)입니다.

이 보안 취약점은 2021년 5월 이후 완전히 패치된 것으로 간주되었지만, 자세한 기술적 세부 정보는 2021년 8월에야 공개되었으며 그 이후로 악용이 시작되었습니다.

접근에서 암호화까지

해커들은 ProxyShell을 악용한 후 접근 가능한 Exchange 디렉터리에 웹 셸 4개를 설치하고, 높은 권한으로 PowerShell 코드를 실행해 Cobalt Strike 스테이저를 다운로드했습니다.

이 특정 공격에 사용된 웹 셸은 공용 Git 저장소를 통해 제공되었으며, 수동 검사 중 탐지를 피하기 위해 이름만 변경되었습니다.

<랜덤으로 명명된 웹셸>

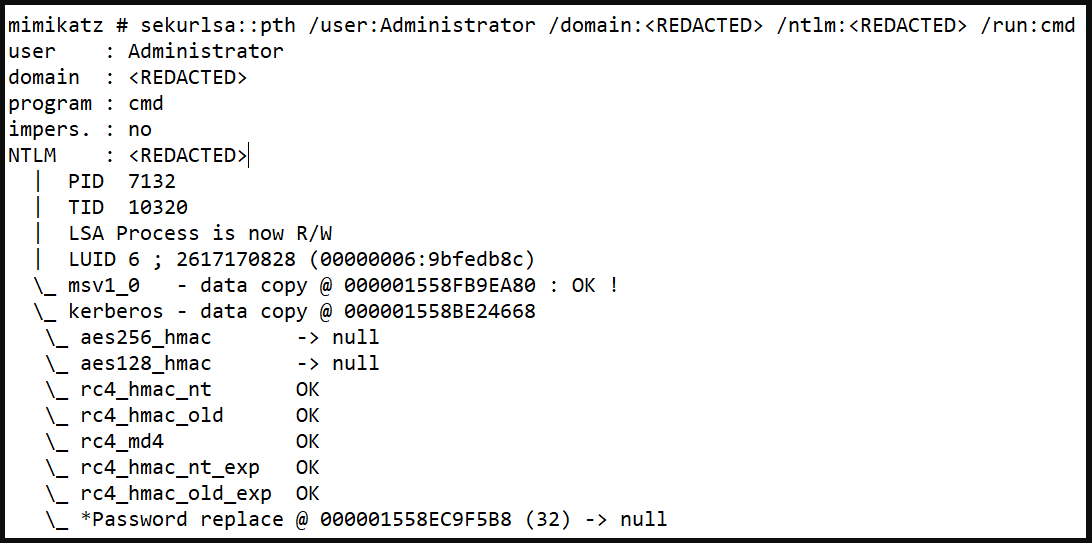

이후 공격자는 크리덴셜 스틸러인 Mimikatz를 통해 도메인 관리자 계정의 암호를 훔치고 측면 이동을 통해 네트워크의 더 많은 리소스에 액세스했습니다.

<취약한 시스템에서 새로운 명령 프롬프트 실행>

다음으로, 공격자는 중요한 데이터를 찾기 위해 광범위한 파일 검색 작업을 통해 피해자가 더 큰 랜섬머니를 지불하도록 압력을 가했습니다.

Varonis의 분석가는 드롭된 네트워크 스캐너, IP 주소 목록, 장치 및 디렉터리 나열, 백업 서버에 대한 RDP, SQL 데이터베이스 스캔 등 여러 흔적을 목격했습니다.

이 중 주목할만한 것은 공격자가 라이브 호스트에 ping을 보내고 결과를 텍스트 파일에 저장하여 라이브 호스트를 나열하는 가벼운 툴인 "SoftPerfect"입니다.

또한 모든 파일이 유출된 후에는 "Windows.exe"라는 랜섬웨어 페이로드가 드롭되어 여러 장치에서 실행되었습니다.

Golang 페이로드는 조직의 파일을 암호화하기 전 섀도 복사본을 삭제하고, Windows Defender를 비활성화하고, Windows 이벤트 로그를 지우고, 파일과 연결된 프로세스를 종료하고, 보안 계정 관리자를 중지시켜 경고를 비활성화했습니다.

Hive의 진화

Hive는 2021년 6월 실제 공격에서 처음으로 발견된 이후 발전되었으며, 꽤 성공적이어서 FBI에서 전용 보고서를 발표할 정도였습니다.

2021년 10월 Hive 그룹은 Linux 및 FreeBSD 변종을 추가했으며, 12월에는 공격 빈도가 가장 높은 활발한 랜섬웨어 작업 중 하나가 되었습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Gen:Heur.Mimikatz.1’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 치명적인 칩셋 버그, 안드로이드 기기 수백만 대 원격 스파잉에 노출시켜 (0) | 2022.04.22 |

|---|---|

| Jira 인증우회 취약점(CVE-2022-0540) 주의! (0) | 2022.04.21 |

| 아마존 웹 서비스, Log4Shell 핫픽스의 컨테이너 탈출 취약점 수정 (0) | 2022.04.21 |

| 랩탑 수백만 대에 영향을 미치는 새로운 Lenovo UEFI 펌웨어 취약점 발견 (0) | 2022.04.20 |

| CISA, 현재 악용 중인 윈도우 인쇄 스풀러 버그 경고해 (0) | 2022.04.20 |

댓글 영역