상세 컨텐츠

본문

Hackers Using PrivateLoader PPI Service to Distribute New NetDooka Malware

PrivateLoader로 알려진 PPI(pay-per-install) 악성코드 서비스가 NetDooka라는 꽤 정교한 프레임워크를 배포해 공격자가 감염된 장치를 완전히 제어하도록 허용하는 것으로 나타났습니다.

Trend Micro는 보고서를 발표해 아래와 같이 밝혔습니다.

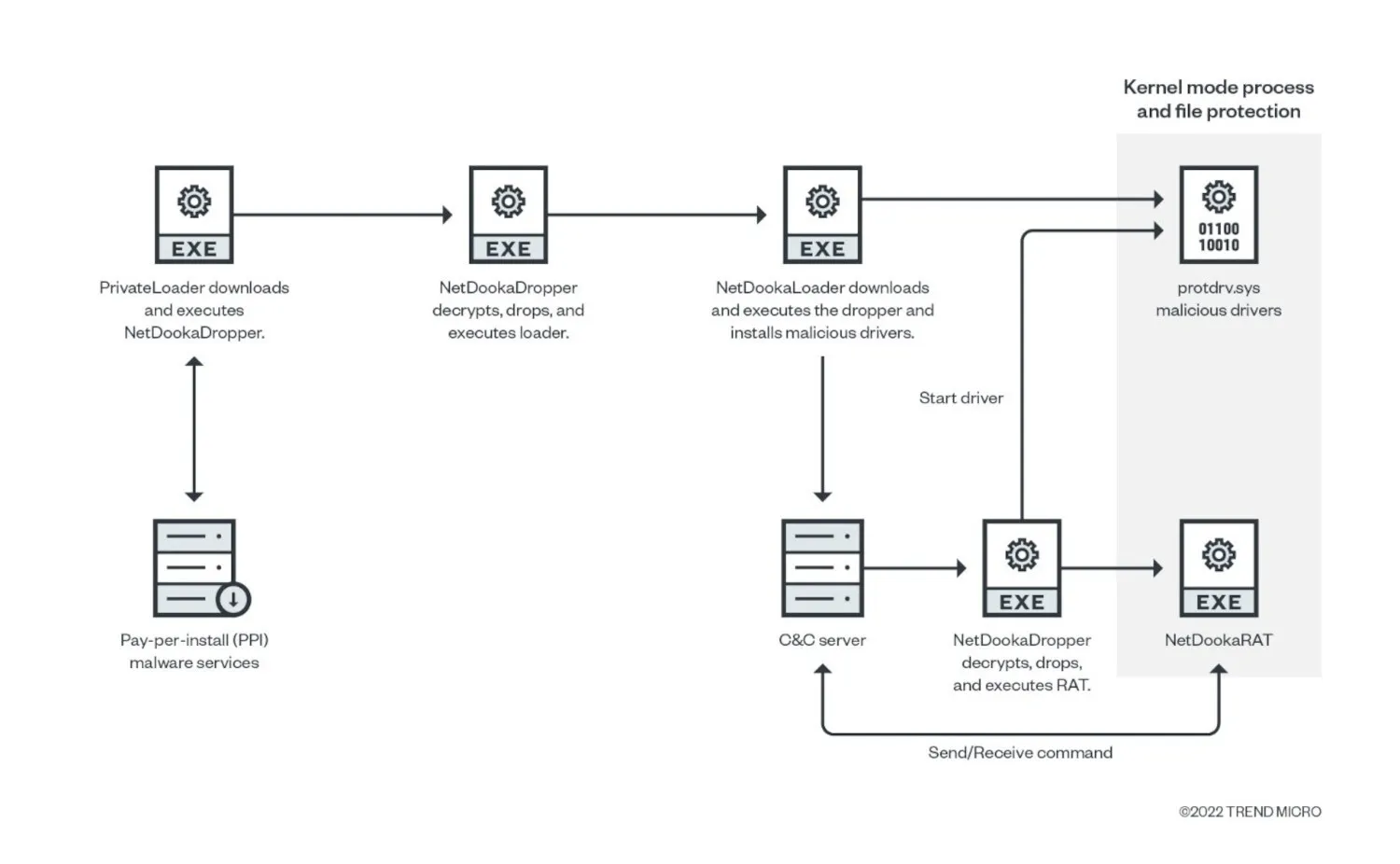

"프레임워크는 PPI(pay-per-install) 서비스를 통해 배포되며 로더, 드로퍼, 보호 드라이버, 자체 네트워크 통신 프로토콜을 구현한 완전한 기능을 갖춘 원격 액세스 트로이 목마(RAT) 등 여러 부분으로 이루어져 있습니다.”

Intel 471이 2022년 2월 문서화한 PrivateLoader는 SmokeLoader, RedLine Stealer, Vidar, Raccoon, GCleaner, Anubis를 포함한 추가 악성코드를 다운로드 및 설치하는 다운로더 역할을 합니다.

분석 방지 기술이 특징인 PrivateLoader는 C++ 언어로 작성되었으며, 공격자들 다수의 주목을 받으며 활발히 개발 중인 것으로 알려졌습니다.

PrivateLoader는 보통 ‘검색 엔진 최적화(SEO)’ 포이즈닝 기술을 통해 검색 결과 상단에 악성 웹사이트를 노출 시켜 불법 복제 소프트웨어 다운로드하도록 속이는 방식으로 확산됩니다.

Zscaler는 관련하여 아래와 같이 밝혔습니다.

"PrivateLoader는 현재 랜섬웨어, 스틸러, 뱅커 및 기타 상용 악성코드를 배포하는 데 사용됩니다."

"로더는 탐지를 회피하고 2단계 멀웨어 페이로드를 효과적으로 전달하기 위해 새로운 기능을 추가하며 계속해서 업데이트될 것입니다."

아직 개발 단계에 있는 이 프레임워크에는 드롭퍼, 로더, 커널 모드 프로세스 및 파일 보호 드라이버, 명령 및 제어(C2) 서버와 통신하기 위해 커스텀 프로토콜을 사용하는 원격 액세스 트로이 목마와 같은 다양한 모듈이 포함되어 있습니다.

NetDooka 감염은 PrivateLoader가 드로퍼 컴포넌트를 배포하는 통로 역할을 하는 것으로 시작됩니다. 이후 로더를 복호화 후 실행한 다음 완전한 기능을 갖춘 트로이목마 및 커널 드라이버를 설치하기 위해 원격 서버에서 다른 드로퍼를 받아옵니다.

연구원인 Aliakbar Zahravi와 Leandro Froes는 아래와 같이 밝혔습니다.

"드라이버의 컴포넌트는 RAT 컴포넌트에 대한 커널 수준의 보호 역할을 합니다."

"RAT 컴포넌트의 파일 삭제 및 프로세스 종료를 방지하려 시도하여 이 작업을 수행합니다."

NetDookaRAT라 명명된 이 백도어는 타깃 장치에서 명령을 실행하고, DDoS 공격을 수행하고, 파일에 접근 및 이를 전송하고, 키 입력을 기록하고, 페이로드 추가 다운로드 및 실행이 가능한 다양한 기능을 갖춘 것으로 유명합니다.

이는 NetDooka의 기능이 다른 악성코드의 진입점 역할을 할 수 있을 뿐만 아니라, 민감 정보를 훔치고 원격 제어 봇넷을 형성하여 무기화될 수 있음을 나타냅니다.

Zahravi와 Froes는 "PPI 악성코드 서비스를 통해 악성코드 제작자가 페이로드를 쉽게 배포할 수 있습니다."라 결론지었습니다.

"악성 드라이버를 사용할 경우 공격자가 악용이 가능한 큰 공격 표면이 생성되는 동시에 프로세스 및 파일 보호, 바이러스 백신 프로그램 우회, 시스템에서 악성코드 또는 네트워크 통신 숨기기는 등 다양한 방식으로 접근이 가능합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.Ransom.GenericKD.39505729’로 탐지 중입니다.

출처:

https://thehackernews.com/2022/05/hackers-using-privateloader-ppi-service.html

'국내외 보안동향' 카테고리의 다른 글

| F5 BIG-IP iControl REST 인증 우회 취약점(CVE-2022-1388) 주의! (0) | 2022.05.09 |

|---|---|

| 윈도우 이벤트 로그에 셸코드를 숨기는 새로운 파일리스 악성코드 발견 (0) | 2022.05.09 |

| TLStorm 2.0의 치명적인 버그, Aruba 및 Avaya 네트워크 스위치에 영향 미쳐 (0) | 2022.05.04 |

| 라이브러리의 DNS 취약점, IoT 기기 수백만 대에 영향 미쳐 (0) | 2022.05.04 |

| 중국의 "Override Panda" 해커들, 새로운 간첩 공격으로 돌아와 (0) | 2022.05.03 |

댓글 영역