상세 컨텐츠

본문

New ‘Cheers’ Linux ransomware targets VMware ESXi servers

새로운 랜섬웨어인 'Cheers'가 취약한 VMware ESXi 서버를 노리기 시작한 것으로 나타났습니다.

VMware ESXi는 전 세계 대규모 조직에서 흔히 사용하는 가상화 플랫폼으로, 암호화될 경우 기업 운영에 심각한 타격을 입습니다.

많은 랜섬웨어 그룹이 과거 VMware ESXi 플랫폼을 노렸으며, 최근에는 LockBit 및 Hive또한 이를 노렸습니다.

Cheers 랜섬웨어는 Trend Micro의 연구원이 발견했으며, 새로운 변종은 'Cheerscrypt'라 명명되었습니다.

감염 및 암호화

공격자가 VMware ESXi 서버를 해킹하면, 암호화기를 실행해 실행 중인 가상 머신을 자동으로 열거 후 esxcli 명령을 사용하여 이를 종료합니다.

esxcli vm process kill –type=force –world-id=$(esxcli vm process list|grep ‘World ID’|awk ‘{print $3}’)

파일을 암호화할 때 .log, .vmdk, .vmem, .vswp, .vmsn 확장자를 가진 파일을 찾습니다. 이러한 파일 확장자는 ESXi 스냅샷, 로그 파일, 스왑 파일, 페이징 파일, 가상 디스크와 연결됩니다.

파일이 암호화되면 ".Cheers" 확장자가 추가됩니다. 암호화 전에 파일의 이름이 변경되기 때문에, 파일에 대한 접근 권한이 거부될 경우 암호화는 실패하지만 파일 이름은 계속해서 변경될 것입니다.

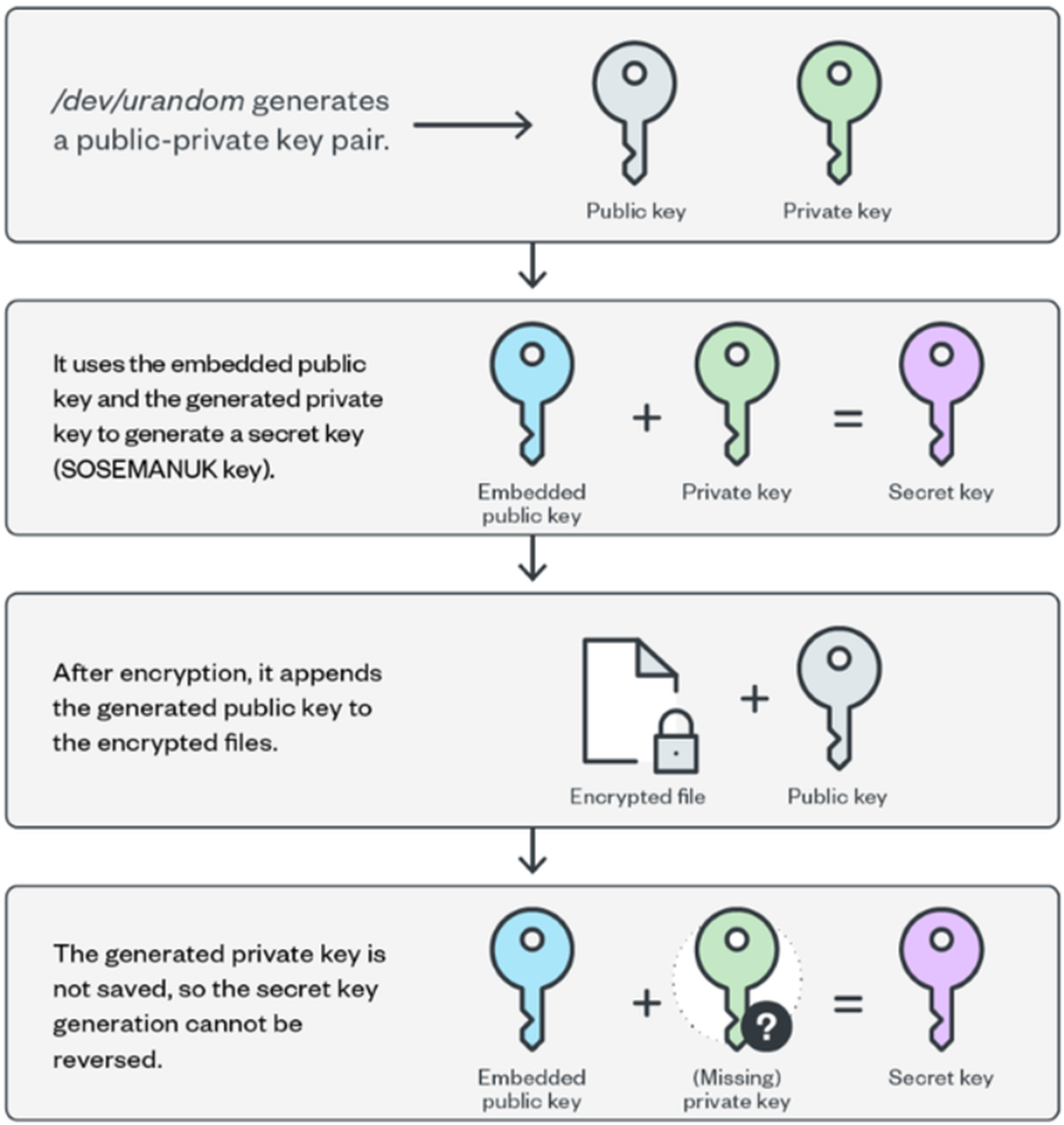

암호화 체계는 한 쌍의 공개 및 개인 키를 사용하여 비밀(SOSEMANUK 스트림 암호)키를 파생시켜 암호화된 각 파일에 포함시킵니다. 비밀 키 생성에 사용된 개인 키는 복구를 방지하기 위해 삭제됩니다.

<Cheers의 암호화 루틴>

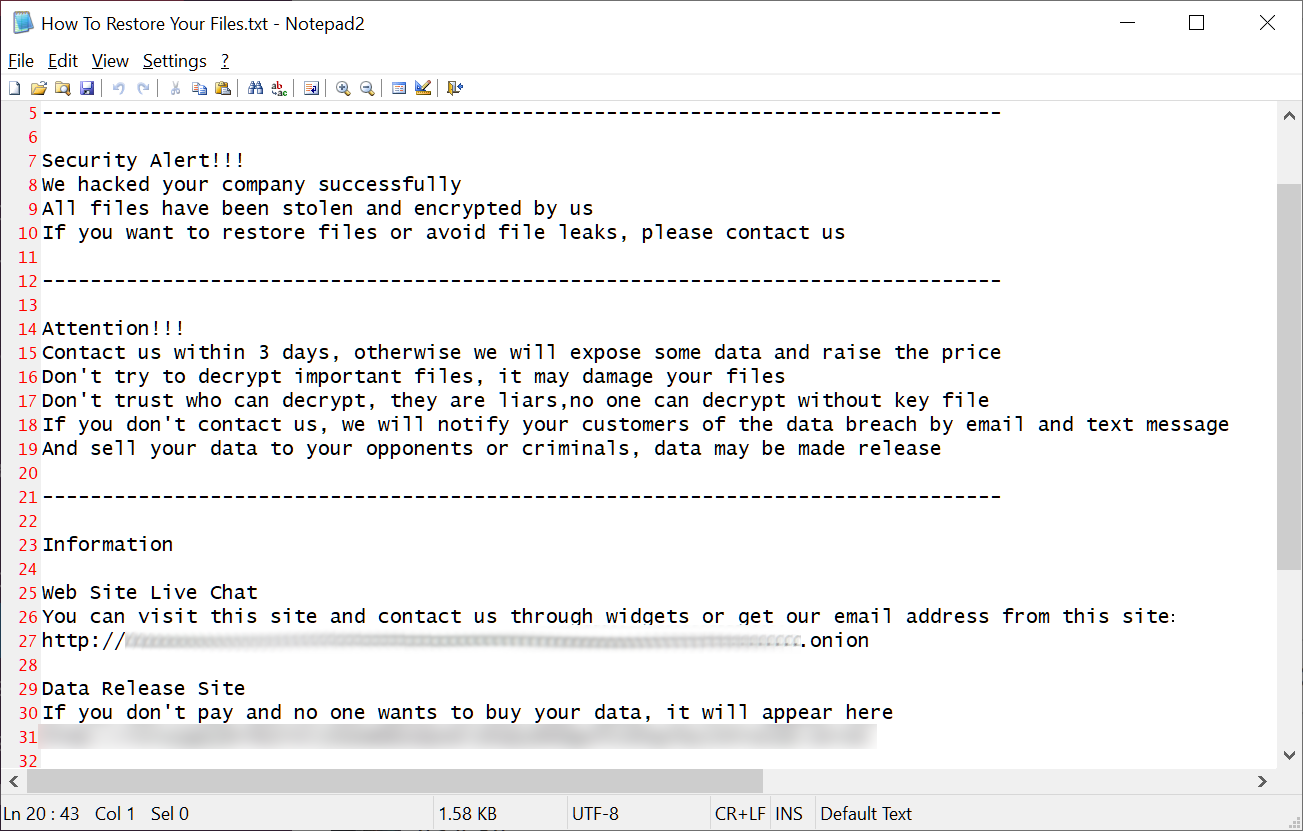

폴더에서 암호화할 파일을 스캔하는 동안 랜섬웨어는 각 폴더에 'How To Restore Your Files.txt'라는 랜섬노트를 생성합니다.

이 랜섬노트에는 피해자 파일에 대한 정보와 랜섬웨어의 Tor 데이터 유출 사이트 및 랜섬머니를 협상할 수 있는 사이트 링크가 포함되어 있습니다.

각 피해자용 협상 Tor 사이트는 고유하지만, 데이터 유출 사이트인 Onion의 URL은 고정입니다.

<Cheers의 랜섬노트>

Bleeping Computer의 연구에 따르면 이는 2022년 3월 출시된 것으로 보입니다.

현재까지는 Linux 랜섬웨어 변종만 발견되었지만 Windows 변종도 어딘가에 있을 가능성이 있습니다.

이중 갈취 방식 사용해

BleepingComputer가 Cheers 랜섬웨어의 데이터 유출 Onion 사이트를 발견해 확인 결과, 해당 시점에서 4명의 피해자가 나열되어 있었습니다.

이러한 포탈이 존재하는 것으로 미루어볼 때 Cheers는 공격 중 데이터를 유출해 도난당한 데이터를 통해 이중 갈취 공격을 시도하고 있음을 알 수 있습니다.

<Cheers의 데이터 유출 onion 사이트>

조사 결과 공격자는 피해자가 Tor 사이트에 접속해 복호화키를 받는 대가로 지불하는 랜섬머니를 협상할 수 있도록 3일의 시간을 줍니다.

피해자가 랜섬머니를 지불하지 않을 경우 공격자는 훔친 데이터를 또 다른 사기꾼에게 판매할 것이라고 협박했습니다.

데이터가 판매되지 않을 경우 데이터 유출 포털에 게시되고 클라이언트, 계약자, 데이터 보호 기관, 경쟁 업체 및 또 다른 공격자들에게 해당 정보가 노출될 것입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 치명적인 VMware 인증 우회 취약점 익스플로잇 공개돼 (0) | 2022.05.27 |

|---|---|

| 새로운 ChromeLoader 악성코드 급증해, 전 세계 브라우저 노려 (0) | 2022.05.26 |

| 마이크로소프트, 탐지를 피하는 웹 스키밍 캠페인 경고해 (0) | 2022.05.25 |

| 새로운 Chaos 랜섬웨어 빌더 변종인 “Yashma”, 실제 공격에서 발견돼 (0) | 2022.05.25 |

| PayPal의 패치되지 않은 버그, 사용자의 자산 위험에 빠트려 (0) | 2022.05.24 |

댓글 영역