상세 컨텐츠

본문

New XLoader botnet uses probability theory to hide its servers

연구원들이 확률 이론을 통해 명령 및 제어 서버를 숨겨 악성코드 방해하기 어렵도록 하는 XLoader 봇넷 악성코드의 새로운 버전을 발견했습니다.

이로 인해 악성코드의 운영자는 발각된 IP 주소가 차단되어 노드를 잃을 위험 없이 동일한 인프라를 계속해서 사용할 수 있으며, 추적 및 발각될 가능성을 줄일 수 있습니다.

XLoader는 원래 Formbook을 기반으로 하는 윈도우 및 macOS를 노리는 인포 스틸러입니다. 이는 2021년 1월에 처음으로 널리 확산되었습니다.

해당 악성코드의 진화를 추적해 온 Check Point의 연구원들은 최신 XLoader 버전 2.5 및 2.6을 샘플링 및 분석했으며, 이전 버전과 비교하여 몇 가지 중요한 차이점을 발견했습니다.

대수의 법칙

XLoader는 버전 2.3에서 미끼 63개를 포함하는 구성을 통해 실제 도메인 이름을 숨겨 실제 명령 및 제어(C2) 서버를 위장했습니다.

<미끼 63개 사이에 실제 도메인을 숨기기>

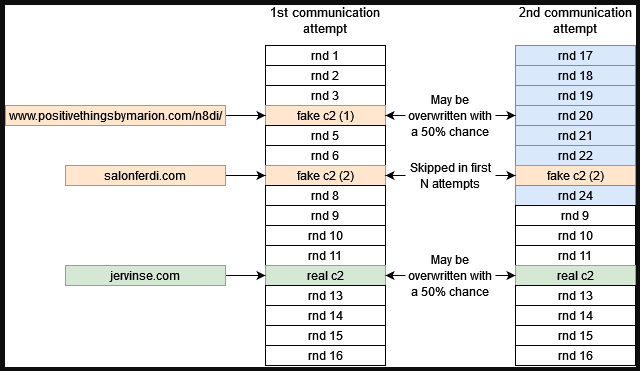

하지만 최신 버전에서는 악성코드가 구성 목록의 64개 도메인 목록 중 랜덤으로 8개를 선택해 통신을 시도할 때 마다 새로운 값으로 덮어쓴다는 사실을 발견했습니다.

<목록의 임의 도메인 덮어쓰기>

CheckPoint는 아래와 같이 설명했습니다.

“실제 C&C 도메인이 목록의 두 번째 부분에 나타날 경우 모든 사이클에서 약 80~90초마다 한 번씩 액세스됩니다. 목록의 첫 번째 부분에 나타날 경우 랜덤한 다른 도메인 이름으로 덮어쓰기됩니다.”

“목록의 첫 부분을 덮어쓰는 도메인 8개는 랜덤으로 선택되며, 실제 C&C 도메인은 그 중 하나일 수 있습니다. 이 경우 "fake c2(2)" 도메인의 위치에 따라 다음 사이클에서 실제 C&C 서버에 접근할 수 있는 확률은 7/64 또는 1/8입니다.”

이는 실제 C2 서버를 보안 전문가가 발견할 수 없도록 숨기는데 도움이 되며, 악성코드 작업에 미치는 영향을 최소한으로 유지할 수 있습니다.

대수의 법칙을 통해 C2에 성공적으로 접근 가능하며, 충분한 시도 횟수가 주어졌을 때 결과를 얻을 확률을 높입니다.

연구원은 실제 C2 주소를 도출해 내기 위해 아래와 같이 긴 에뮬레이션을 수행해야 합니다.

<확률표>

또한 감염 1시간 후에는 XLoader가 진짜 C2 주소에 접속하지 않을 가능성이 높습니다.

CheckPoint는 XLoader 버전 2.6 64비트 버전에서는 이 기능을 제거했음을 확인했습니다.

하지만 연구원이 사용하는 가상 머신 호스팅 샌드박스에서는 XLoader는 일반적인 32비트 시스템에서 새로운 C2 난독화 방법을 계속해서 사용했습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Gen:Variant.Lazy.180694’로 탐지 중입니다.

출처:

https://research.checkpoint.com/2022/xloader-botnet-find-me-if-you-can/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Conti 랜섬웨어, 은밀한 공격으로 인텔 펌웨어 노려 (0) | 2022.06.03 |

|---|---|

| 전문가들, 접근 가능한 전 세계 MySQL 서버 360만대 이상 발견해 (0) | 2022.06.02 |

| 이탈리아 정부, 조직들에 DDoS 공격에 대해 경고해 (0) | 2022.05.31 |

| ‘Follina’ 제로데이 취약점, 오피스 이전 버전 위험에 빠트려 (0) | 2022.05.31 |

| 마이크로소프트, 안드로이드 기기 수백만 대에 사전 설치된 앱에서 치명적인 취약점 발견 (0) | 2022.05.30 |

댓글 영역