상세 컨텐츠

본문

QBot now pushes Black Basta ransomware in bot-powered attacks

Black Basta 랜섬웨어가 기업 환경에 대한 초기 액세스 권한을 얻기 위해 QBot과 협력하고 있는 것으로 드러났습니다.

QBot(QuakBot)은 은행 크리덴셜, 윈도우 도메인 크리덴셜을 훔치고 감염된 장치에 추가 악성코드 페이로드를 전달하는 윈도우 악성코드입니다.

Qbot은 일반적으로 악성 첨부 파일이 포함된 피싱 공격을 통해 피해자를 감염시킵니다. 이는 뱅킹 트로이 목마로 시작했지만 MegaCortex, ProLock, DoppelPaymer, Egregor를 포함한 다른 수 많은 랜섬웨어 조직과 협업해 왔습니다.

Black Basta, Qbot과 협력해

Black Basta는 비교적 새로운 랜섬웨어로, 짧은 시간에 많은 회사에 침투해 금액이 큰 랜섬머니를 요구했습니다.

NCC 그룹의 분석가는 최근 사고 대응 중 Qakbot과 Black Basta가 서로 협력하고 있는 것을 발견했습니다.

NCC는 이 랜섬웨어가 초기 액세스에 QBot을 사용하며, 이를 통해 네트워크 전체에 측면 확산된다고 밝혔습니다.

이 악성코드는 원격으로 타깃 호스트에 임시 서비스를 생성하고 regsvr32.exe를 사용하여 해당 DLL을 실행하도록 구성합니다.

Qakbot이 가동되어 실행되면, 네트워크 공유 및 드라이브를 감염시키거나, AD 계정을 브루트포싱하거나, SMB(서버 메시지 블록) 파일 공유 프로토콜을 사용하여 자체 복사본을 만들거나, 현재 사용자 크리덴셜을 통해 디폴트 관리 공유를 통해 확산될 수 있습니다.

NCC 그룹은 보고서를 통해 아래와 같이 설명했습니다.

“공격자는 네트워크에서 유지되기 위해 Qakbot을 사용했습니다. 이들은 공격 중 Cobalt Strike 비콘을 사용하는 것도 관찰되었습니다.”

또한 분석가들은 Windows 폴더에서 "pc_list.txt"라는 텍스트 파일을 발견했습니다. 여기에는 Qakbot이 생성했을 가능성이 있는 네트워크의 모든 시스템 내부 IP 주소 목록이 포함되어 있었습니다.

Windows Defender 비활성화

Black Basta는 최근 공격에서도 배경 화면 아이콘 수정, 섀도 복사본 삭제, 암호화된 파일에 .basta 확장자 추가, 랜섬노트에 회사 ID 생성 등 초기 발견시 사용했던 방식을 그대로 사용했습니다.

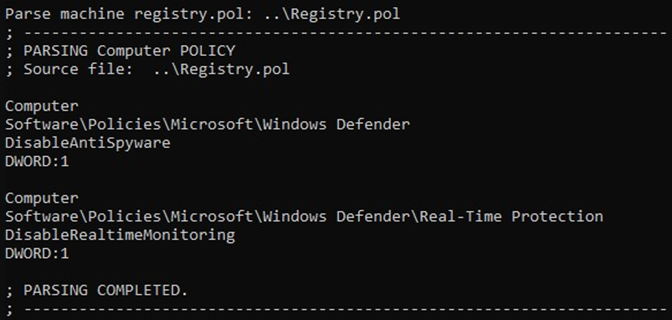

하지만 NCC는 공격자가 탐지를 회피하고 암호화 작업이 방해 받을 가능성을 줄이기 위해 Windows Defender 또한 비활성화한다고 밝혔습니다.

랜섬웨어는 PowerShell 명령을 실행하거나 해킹 도메인 컨트롤러에 윈도우 레지스트리에서 변경을 수행하는 GPO를 생성했습니다.

<보호를 비활성화하기 위한 레지스트리 변경>

Qakbot은 해킹된 네트워크 내부로 빠르게 이동해 계정 크리덴셜을 가로채고 인접한 워크스테이션으로 피벗합니다. 하지만 즉시 랜섬웨어 페이로드를 가져오는 것은 아니기 때문에 관리자는 재앙이 닥치기 전 이를 방어할 기회를 가지게 됩니다.

트로이 목마는 복잡하고 다양한 공격 경로를 통해 배포되지만, 모두 악성 이메일로 시작됩니다. 따라서 메일의 첨부 파일을 열거나 포함된 링크를 클릭하지 않고 항상 주의를 기울여야 합니다.

출처:

https://research.nccgroup.com/2022/06/06/shining-the-light-on-black-basta/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Black Basta 랜섬웨어 리눅스 버전, VMware ESXi 서버 노려 (0) | 2022.06.08 |

|---|---|

| 새로운 ‘DogWalk’ 윈도우 제로데이 버그 발견 (0) | 2022.06.08 |

| 미 지방 정부 공격에 윈도우 제로데이 악용돼 (0) | 2022.06.07 |

| SideWinder 해커, 가짜 안드로이드 VPN 앱으로 파키스탄 법인 노려 (0) | 2022.06.03 |

| Atlassian Confluence 원격코드실행 취약점(CVE-2022-26134) 주의! (0) | 2022.06.03 |

댓글 영역