상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

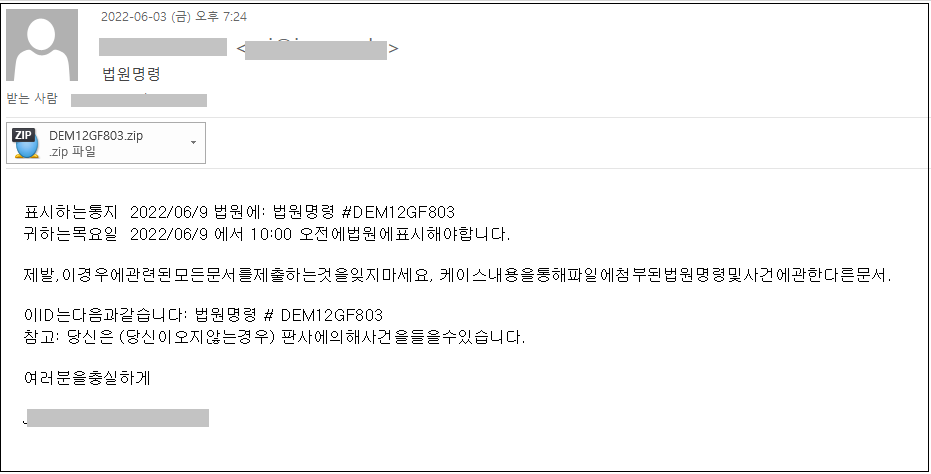

법원명령을 위장한 피싱 메일이 유포되고 있어 사용자들의 주의가 필요합니다.

이번에 발견된 피싱 메일은 '법원 명령' 제목으로 유포되었으며, ESRC에서는 21년 말에도 유사한 피싱 메일에 대해 주의를 당부한 바 있습니다.

▶ 법원명령을 위장한 피싱메일을 통해 유포되는 Formbook 악성코드 주의!

이번에 발견된 이메일 역시 기존에 공개하였던 피싱 메일과 내용, 유포방식 등이 유사한 것으로 보아 동일 공격자 혹은 조직의 소행으로 추정됩니다.

피싱 메일은 마치 번역기를 돌린것 같은 어색한 문구로 작성되어 정독을 해보아도 이해하기 어렵습니다.

다만, 실제 로펌 이메일 계정으로 발송되었으며, ''법원', '법원명령', '판사' 등의 단어가 본문 내 포함되어 있어 경우에 따라 수신자가 해당 이메일을 열어볼 가능성도 있습니다.

피싱 메일 내에는 압축파일이 포함되어 있어 사용자의 실행을 유도합니다.

첨부되어 있는 exe파일은 NSIS 인스톨러로 제작되었으며, 이 인스톨러 안에는 여러 파일들이 포함되어 있습니다.

만일 사용자가 첨부되어 있는 exe 파일을 실행하면, 인스톨러 안의 파일들을 시스템 TEMP 폴더에 드랍한 후 jkaer.exe 파일을 통하여 6a19z4aegi 파일을 로드합니다.

6a19z4aegi 파일은 Formbook 페이로드로, anti-VM, anti-debug 체크를 통하여 가상환경과 디버깅환경을 체크한 후 다음 프로세스 리스트 중 하나의 프로세스를 랜덤하게 골라 인젝션을 시도합니다.

svchost.exe, msiexec.exe, wuauclt.exe, lsass.exe, wlanext.exe, msg.exe, lsm.exe, dwm.exe, help.exe, chkdsk.exe, cmmon32.exe, nbtstat.exe, spoolsv.exe, rdpclip.exe, control.exe, taskhost.exe, rundll32.exe, systray.exe, audiodg.exe, wininit.exe, services.exe, autochk.exe, autoconv.exe, autofmt.exe, cmstp.exe, colorcpl.exe, cscript.exe, explorer.exe, WWAHost.exe, ipconfig.exe, msdt.exe, mstsc.exe, NAPSTAT.exe, netsh.exe, NETSTAT.exe, raserver.exe, wscript.exe, wuapp.exe, cmd.exe

성공적으로 인젝션 하면 악성행위를 시작하며, 내부에 포함하고 있는 c2리스트에 순차적으로 접속을 시도합니다. 만일 연결되는 c2주소가 있을 시, 접속된 c2서버로 부터 실제 c2서버 주소를 내려받아 연결을 시도합니다.

하지만 ESRC 분석 시점, 리스트에 있는 모든 c2에 접속이 불가하여 실제 c2서버의 주소확인은 불가했습니다.

만일 실제 c2 서버에 접속이 성공하여 Formbook 악성코드가 정상 동작하면, 사용자 정보가 탈취되어 공격자 서버로 전송되며, 이렇게 탈취된 정보들은 향후에 더 정교한 공격을 진행할 수 있는 정보로 사용할 수 있습니다.

공격자들은 실제 해킹당한 로펌 메일 계정을 이용하여 피싱 메일을 유포하고 있어, 기업 사용자 여러분들은 계정 관리에 각별히 유의하셔야 합니다.

기업 사용자 여러분들께서는 주기적으로 계정정보를 변경해 주시기 바라며, 이중인증을 통하여 계정보안을 강화 하시는 것을 권고드립니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.Agent.FormBook로 탐지중에 있습니다.

C2

hxxp://www.pikexxrans[.]com/pb0u/

hxxp://www.tinycmp[.]com/pb0u/

hxxp://www.affordablephotobooths[.]info/pb0u/

hxxp://www.caturqqbos[.]art/pb0u/

hxxp://www.metaverseshopstore[.]tech/pb0u/

hxxp://www.evergreenstandard[.]com/pb0u/

hxxp://www[.]centralvalasid[.]com/pb0u/

hxxp://www.marbled.enterprises/pb0u/

hxxp://www.soicauhay[.]com/pb0u/

hxxp://www.3dprintersscience[.]com/pb0u/

hxxp://www.flowersss24[.]store/pb0u/

hxxp://www.itsupportcentralflorida[.]com/pb0u/

hxxp://www.almograby[.]com/pb0u/

hxxp://www.vibelabs[.]xyz/pb0u/

hxxp://www.feistyrealty[.]com/pb0u/

hxxp://www.guanghuijulia[.]com/pb0u/

'악성코드 분석 리포트' 카테고리의 다른 글

| ISO 첨부파일을 통해 유포되고 있는 범블비(Bumblebee) 악성코드 주의! (0) | 2022.06.13 |

|---|---|

| 보안 솔루션을 가장한 악성 앱 분석 (0) | 2022.06.08 |

| ESRC 주간 Email 위협 통계 (6월 첫째주) (0) | 2022.06.07 |

| ESRC 주간 Email 위협 통계 (5월 넷째주) (0) | 2022.05.31 |

| ESRC 4월 스미싱 트렌드 보고서 (0) | 2022.05.30 |

댓글 영역