상세 컨텐츠

본문

Emotet malware now steals credit cards from Google Chrome users

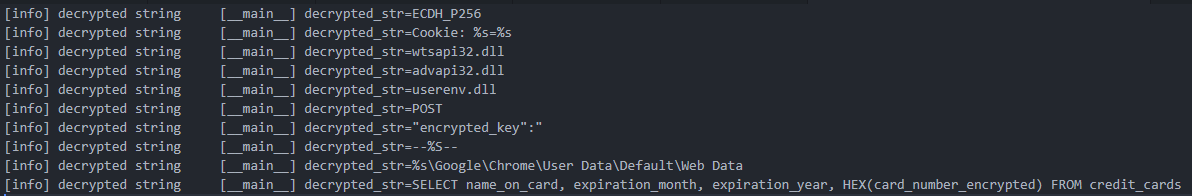

Emotet 봇넷이 구글 크롬의 사용자 프로필에 저장된 신용 카드 정보를 수집하도록 설계된 신용 카드 도용 모듈을 통해 잠재적 피해자를 감염시키려 시도하는 것으로 나타났습니다.

이 악성코드는 신용 카드 정보(이름, 만료 연월, 카드 번호)를 훔친 후 해당 정보를 Emotet 카드 도용 모듈과는 다른 명령 및 제어(C2) 서버로 전송합니다.

Proofpoint Threat Insights 팀은 아래와 같이 설명했습니다.

"6월 6일, Proofpoint는 E4 봇넷이 새로운 #Emotet 모듈을 드롭하는 것을 관찰했습니다.”

"이는 놀랍게도 크롬 브라우저만을 노린 신용 카드 스틸러였습니다. 카드의 세부 정보를 수집하면 모듈 로더가 아닌 다른 C2 서버로 유출됩니다.”

이러한 변경은 Cryptolaemus 보안 연구 그룹이 발견한 바와 같이 4월 동안 활동이 증가하고 64비트 모듈로 전환한 후 발생했습니다.

일주일 후, Emotet은 2022년 4월 초부터 기본적으로 비활성화된 Microsoft Office 매크로가 아닌 윈도우 바로 가기 파일(.LNK)을 사용하여 피해자의 장치를 감염시키는 PowerShell 명령을 실행하기 시작했습니다.

Emotet의 부활

Emotet 악성코드는 2014년 뱅킹 트로이 목마로 개발되어 공격을 통해 배포되었습니다. 이후 TA542 위협 그룹(Mummy Spider)이 2단계 페이로드를 전달하는 데 사용하는 봇넷으로 발전했습니다.

또한 운영자는 사용자 데이터를 훔치고, 해킹된 네트워크에 대한 정찰을 수행하고, 취약한 장치로 측면으로 이동할 수 있습니다.

Emotet은 해킹된 컴퓨터에 Cobalt Strike 비콘과 Ryuk 및 Conti와 같은 랜섬웨어를 비롯한 추가 악성코드를 배포하는 데 사용되는 Qbot 및 Trickbot 악성코드 트로이 목마 페이로드를 드롭하는 것으로도 알려져 있습니다.

2021년 초, Emotet의 기반 시설이 국제 법 집행 조치로 인해 운행이 중단되고 2명이 체포되었습니다.

독일 법 집행 기관은 봇넷에 대해 Emotet의 자체 인프라를 사용하여 2021년 4월 25일 감염된 장치에서 악성코드를 제거하는 모듈을 배포했습니다.

해당 봇넷은 2021년 11월 Emotet 연구 그룹 Cryptolaemus, 컴퓨터 보안 회사 GData, 사이버 보안 회사 Advanced Intel이 TrickBot 악성코드가 Emotet 로더에 사용되기 시작한 것을 탐지한 후 TrickBot의 기존 인프라를 사용하여 다시 활동을 재개했습니다.

출처:

https://twitter.com/threatinsight/status/1534298451076431873

'국내외 보안동향' 카테고리의 다른 글

| 새로운 랜섬웨어, Roblox Game Pass 스토어에서 복호화 툴 판매해 (0) | 2022.06.10 |

|---|---|

| 새로운 Symbiote 악성코드, 리눅스 시스템의 모든 실행 중인 프로세스 감염시켜 (0) | 2022.06.10 |

| Evil Corp 사이버 그룹, 제재 피하기 위해 LockBit 랜섬웨어로 전환해 (0) | 2022.06.09 |

| Black Basta 랜섬웨어 리눅스 버전, VMware ESXi 서버 노려 (0) | 2022.06.08 |

| 새로운 ‘DogWalk’ 윈도우 제로데이 버그 발견 (0) | 2022.06.08 |

댓글 영역