상세 컨텐츠

본문

SeaFlower campaign distributes backdoored versions of Web3 wallets to steal seed phrases

Confiant의 연구원들이 Web3 지갑 사용자를 노리는 정교한 악성코드 캠페인인 SeaFlower를 발견했습니다.

중국의 공격자는 iOS 및 안드로이드 Web3 지갑의 백도어가 포함된 버전을 배포해 사용자의 시드 문구를 훔치고 있는 것으로 나타났습니다.

SeaFlower는 원래 지갑의 기능을 포함하지만 시드 문구를 추출하는 코드를 추가했습니다.

공격자는 아래 web3 지갑을 타깃으로 삼았습니다.

Coinbase Wallet (iOS, 안드로이드)

MetaMask wallet (iOS, 안드로이드)

TokenPocket (iOS, 안드로이드)

imToken (iOS, 안드로이드)

Confiant는 보고서를 발표해 아래와 같이 설명했습니다.

"SeaFlower는 올해 초인 2022년 3월에 발견한 활동 클러스터입니다. SeaFlower는 악명 높은 Lazarus Group 다음으로 Web3 사용자를 노리는 가장 기술적으로 정교한 공격이라 생각합니다.

"SeaFlower는 우리가 추적하고 있는 다른 web3 침입 세트와 전혀 다릅니다. 인프라가 거의 또는 전혀 겹치지 않을 뿐만 아니라 iOS 및 Android 앱 리버스 엔지니어링, 수정, 프로비저닝, 자동화 배포 등과 같은 기능의 관점에서도 마찬가지입니다.”

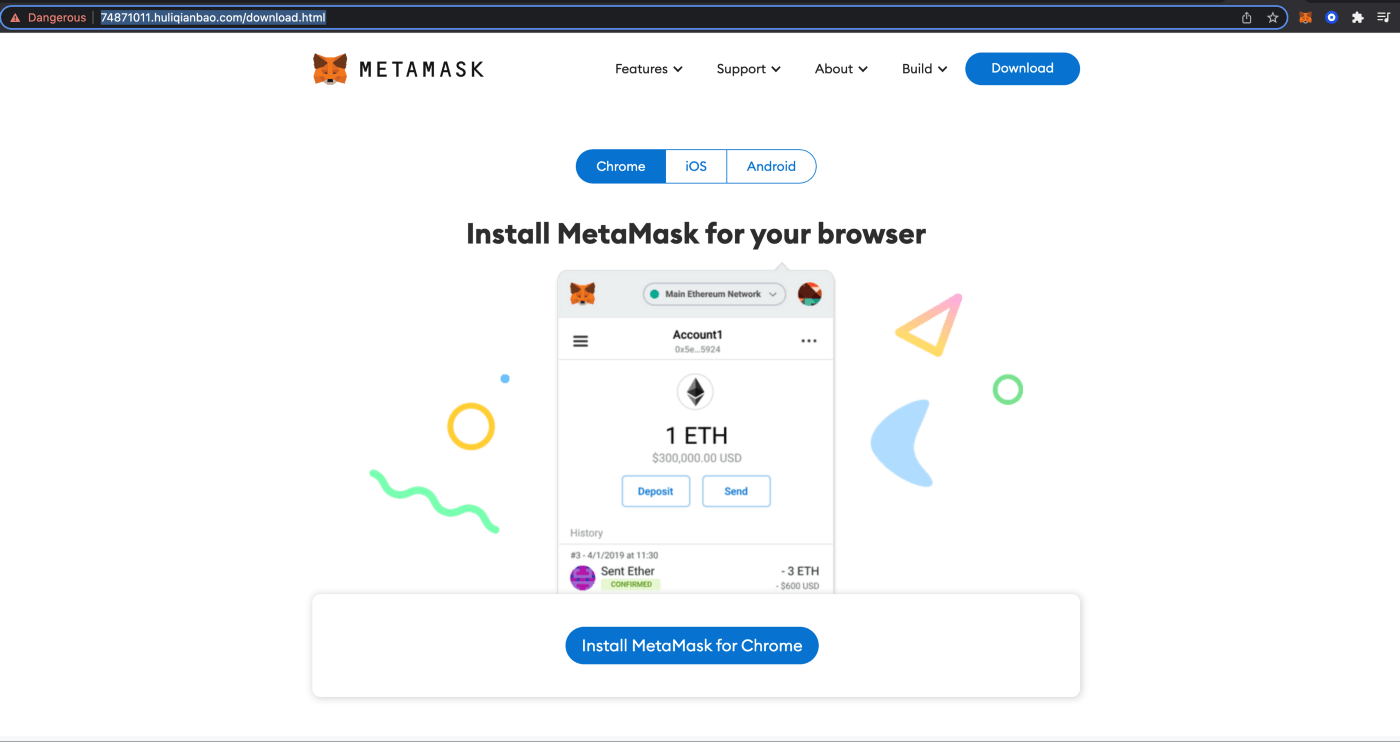

공격자는 사용자가 백도어가 포함된 지갑을 다운로드할 수 있도록 가짜 복제 웹사이트를 만들었습니다.

이 가짜 사이트는 검색 엔진 포이즈닝 공격을 통해 홍보되며, 공격자는 주로 Baidu 및 기타 중국 검색 엔진을 노립니다.

전문가들은 해당 복제 웹사이트에서 백도어가 포함된 크롬 확장 프로그램을 찾지 못했습니다. 모든 링크는 크롬 웹 스토어의 실제 크롬 확장 프로그램으로 연결됩니다.

iOS 공격자가 프로비저닝 프로필을 사용하는 경우 악성 앱은 피해자의 기기로 사이드로드되어 설치됩니다.

연구원들은 이 캠페인의 극 초기 단계에 이를 발견해 해당 프로비저닝 프로필에 연결된 모든 애플 개발자 ID를 애플에 모두 신고하여 회사가 이를 취소할 수 있도록 했습니다.

"iOS 측면에서는 프로비저닝 프로필 설정, 자동 배포, 정교한 백도어 코드 등 많은 노력이 있었던 것으로 보입니다. 안드로이드에 비해 더 많은 작업이 완료되었습니다."

"SeaFlower와 관련하여 생각해 볼 문제가 아직까지 남아있습니다. 프로비저닝 서버가 동일한 그룹에서 실행되는지 파악하고, 중국 검색 엔진 이외에 더 많은 초기 공격 벡터를 식별해 내는 것입니다. 이는 지리적 및 언어 장벽으로 인해 어려운 과제입니다.”

출처:

https://securityaffairs.co/wordpress/132250/cyber-crime/seaflower-malware-campaign.html

'국내외 보안동향' 카테고리의 다른 글

| Citrix ADM에서 관리자 패스워드를 리셋 가능한 치명적인 취약점 발견 (0) | 2022.06.16 |

|---|---|

| Cisco 시큐어 이메일 취약점, 인증 우회 허용해 (0) | 2022.06.16 |

| 6월 패치 화요일, Follina 제로데이 취약점(CVE-2022-30190) 수정 (0) | 2022.06.15 |

| 6월 15일, 인터넷 익스플로어(Internet Explorer) 지원종료 (0) | 2022.06.15 |

| 구글 플레이 스토어의 안드로이드 악성코드, 200만회 이상 다운로드 돼 (0) | 2022.06.15 |

댓글 영역