상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

매그니베르 랜섬웨어가 또 다시 타이포스쿼팅 방식을 이용하여 유포되고 있어 사용자들의 주의가 필요합니다.

*타이포스쿼팅

사용자가 도메인 주소를 입력하다가 잘못 입력하거나 철자가 틀리는 경우를 이용하여, 미리 관련 도메인을 등록해 놓고 해당 도메인을 이용하여 진행되는 공격

ESRC에서는 올해 2월, 타이포스쿼팅 방식을 이용한 매그니베르 랜섬웨어에 대해 주의를 당부한 바 있습니다.

▶ 브라우저를 통해 자동으로 다운로드 되는 매그니베르 랜섬웨어 주의!(22.02.23)

이번에 발견된 공격은 공격자가 매그니베르를 유포한 적이 있는 여러 도메인들을 사용하였으며, 기존과 동일하게 msi 파일을 내려주는 방식을 사용합니다. 또한 ip체크를 통하여 사용자가 해당 페이지에 재 방문할 경우 다른 정상 페이지로 리디렉션 시키는 방식도 동일합니다.

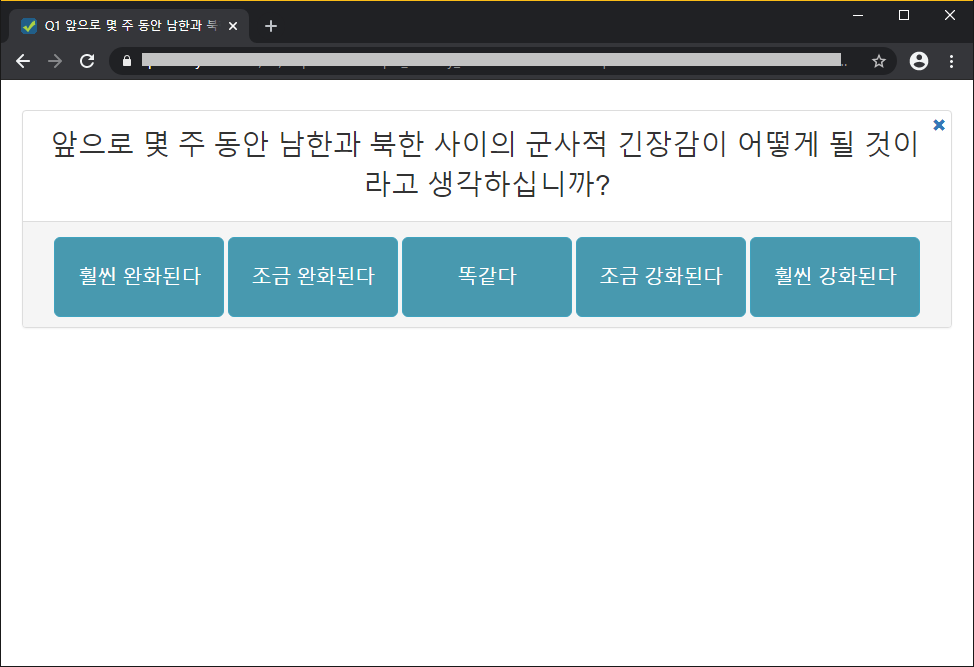

다만, 이번 공격에서는 기존에 없던 봇 여부를 판단하기 위한 캡챠 페이지가 추가되었으며, 봇이 아님이 검증된 후에만 파일을 내려줍니다.

또한 이번에는 Win10 뿐만 아니라 Win11도 감염시키기 때문에 기존의 'Critical.Update.Win10.0-kb8262760.msi' 처럼 파일명에 윈도우 버전을 명시했던 부분이 삭제되었고, 대신 'MS.Upgrade.Database.Cloud.msi' 파일명이 사용되었습니다. 접속하는 사용자들 마다 동일한 파일명의 랜덤한 파일을 내려줍니다.

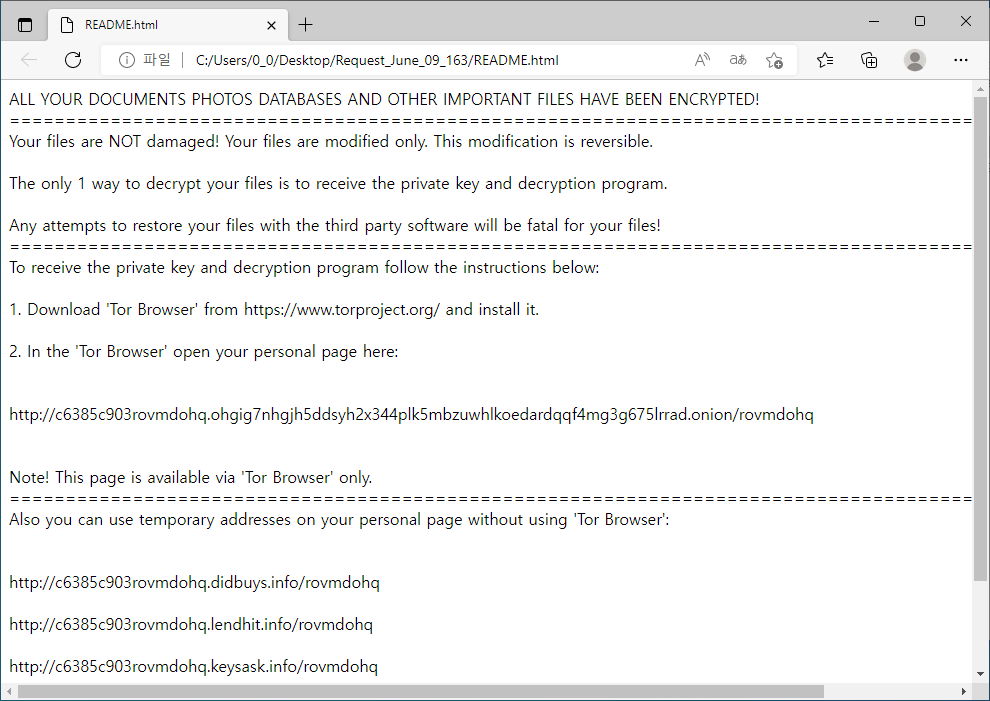

만일 사용자가 자동으로 다운로드 된 msi 파일을 실행하면 Magniber 랜섬웨어가 실행되며, 실행 후에는 '기존 파일명.rovmdohq'로 변경하며, README.html 랜섬노트를 생성합니다.

사용자 여러분들께서는 홈페이지에 접속할 때 URL이 맞는지 한번 더 확인하시는 습관을 길러야 하며, 수상한 페이지에서 자동으로 다운로드 된 파일에 대해서는 실행하지 마시고 바로 삭제하시기 바랍니다.

현재 알약에서는 해당 악성코드에 대하여 Trojan.Ransom.Magniber로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (6월 넷째주) (0) | 2022.06.27 |

|---|---|

| 세종상공회의소 시니어 인턴십 참여메일로 유포되는 이모텟(Emotet) 악성코드 주의!! (0) | 2022.06.27 |

| ESRC 주간 Email 위협 통계 (6월 셋째주) (0) | 2022.06.21 |

| Trojan.Android.Banker 악성코드 분석 보고서 (0) | 2022.06.21 |

| Trojan.MSIL.Stealer.gen 악성코드 분석 보고서 (0) | 2022.06.20 |

댓글 영역