상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

모듈식 트로이 목마로 알려진 Emotet은 2014년 중반에 처음 발견된 이후로 지속적인 진화와 업데이트를 통하여 아직까지 그 명성을 떨치고 있으며, 사이버 보안 뉴스에서도 자주 기사화되어 거론되고 있습니다.

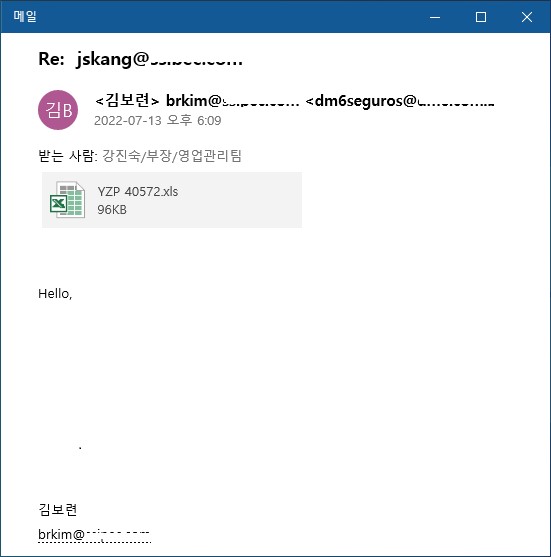

Emotet은 피싱 이메일과 같은 사회 공학적 기법을 사용하여 수신자가 메일에 첨부된 문서 파일(Word, Excel, PDF 등 포함)을 열도록 유도하여, 최신 Emotet 변종 모듈을 피해자의 PC에 다운로드한 다음 실행하는 방법을 주로 사용합니다.

Emotet 악성코드는 감염자의 민감한 개인정보 탈취는 물론 감염자의 이메일에서 수집한 정보를 바탕으로 해서 사회공학적 기법의 피싱메일을 발송하므로 감염자의 주변 관계인들에까지 피해를 유발할 수 있는 아주 위험한 악성코드이므로 각별한 주의가 필요합니다.

따라서 이러한 악성코드에 감염이 되지 않도록 출처가 불분명한 이메일의 링크 혹은 첨부 파일에 대해 실행을 삼가야 하며, 백신을 항상 최신 버전으로 유지할 수 있도록 해야 합니다.

자세한 내용은 보안동향보고서에서 확인하실 수 있으며, 현재 알약에서는 관련 악성코드를 'Emotet Infostealer'로 진단하고 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| 北 해킹 조직, 한미연합훈련 기간 중 방위산업체 대상 공격 (0) | 2022.08.25 |

|---|---|

| Spyware.Android.Agent 악성코드 분석 보고서 (0) | 2022.08.24 |

| 비너스락커(VenusLocker) 혹은 모방조직, zipx 압축파일 형식을 이용하여 LockBit 3.0 랜섬웨어 유포중! (0) | 2022.08.22 |

| ESRC 주간 Email 위협 통계 (8월 셋째주) (0) | 2022.08.22 |

| 북 해킹 조직, 국내 유명 모바일 메신저를 통해 공격 진행 중! (1) | 2022.08.22 |

댓글 영역