상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

이메일을 통해 GULoader가 유포되고 있는 정황이 발견되어 사용자들의 각별한 주의가 필요합니다.

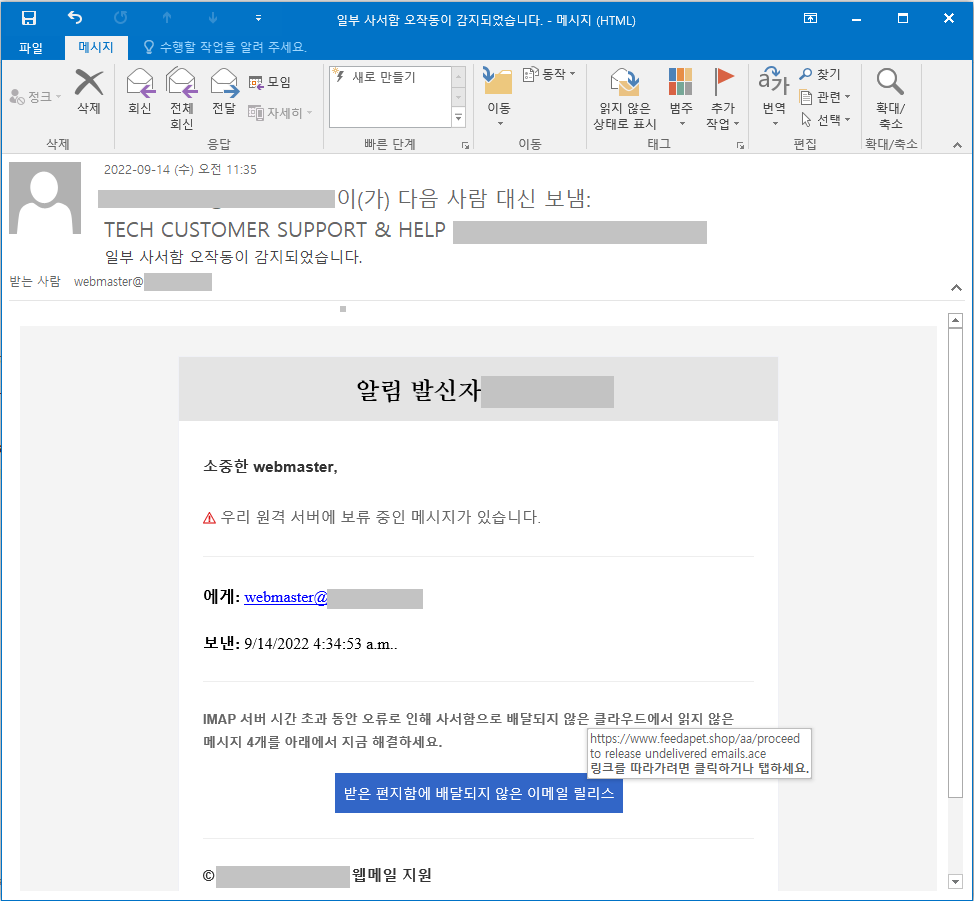

이번에 발견된 메일은 사서함 오작동으로 인해 원격 서버에 보류중인 메세지가 있다는 내용과 함께 '받은 편지함에 배달되지 않은 이메일 릴리즈' 버튼의 클릭을 유도합니다.

하지만 버튼을 클릭하면 피싱 페이지로 사용자를 유도하여 계정정보를 탈취하는 일반 피싱 메일들과 다르게, 해당 메일의 경우 버튼을 클릭하면 ACE (WinAce Compressed File)확장자를 가진 파일을 내려줍니다.

ACE 확장자는 많이 사용하지 않는 압축파일 확장자로, 알집에서도 해당 확장자에 대한 압축해제를 지원하다 보안 취약점 대응의 일환으로 2019년 지원을 종료하였습니다.

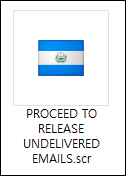

다운로드 된 ACE 파일 내에는 전송되지 않은 이메일을 위장한 SCR 파일이 포함되어 있습니다.

SCR 확장자는 실행가능한 확장자로, 만일 사용자가 압축파일 내 파일을 실행하면 GULoader유형의 악성코드가 실행됩니다.

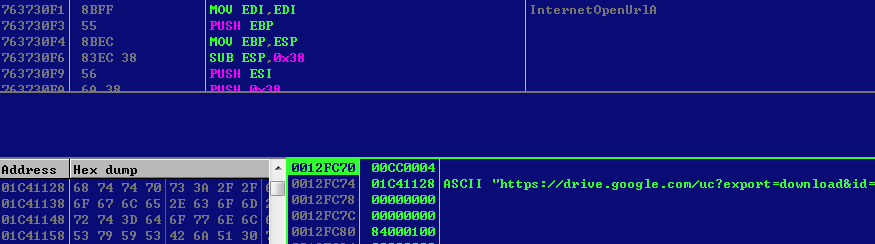

GULoader 실행 후 추가로 다른 악성코드를 내려받는 다운로더로, 실행된 후 인젝션 및 C&C로부터 추가 페이로드를 다운로드하여 디코딩 후 로드하는 기능을 수행합니다.

drive.google[.]com/uc?export=download&id=1SyYSBjQ0s5lKIao6q-WYkA7WLxuoDrOQ

최종적 페이로드는 Formbook 악성코드로 파일리스 형태로 실행되며, C&C를 통해 정보탈취, 명령제어 기능을 수행합니다.

www.omuratennis[.]com/eg37/

사용자 여러분들께서는 이메일 수신 후 반드시 발신자의 주소를 확인하셔야 하며, 이메일에 포함된 링크를 통해 접속되는 페이지 혹은 다운로드 되는 파일에 대해서는 반드시 주의를 기울이시기 바랍니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.Agent.GuLoader로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (9월 둘째주) (0) | 2022.09.19 |

|---|---|

| LockBit 3.0 랜섬웨어, 원본 파일명을 유지한 채 암호화를 진행하도록 변경돼 (0) | 2022.09.16 |

| ESRC 주간 Email 위협 통계 (9월 첫째주) (0) | 2022.09.13 |

| ESRC 주간 Email 위협 통계 (8월 다섯째주) (0) | 2022.09.05 |

| ESRC 7월 스미싱 트렌드 보고서 (0) | 2022.08.31 |

댓글 영역