상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

ESRC는 최근 전자세금계산서를 위장하여 유포되는 피싱 메일을 다수 발견하였습니다.

피싱메일들은 실제 전자세금계산서와 매우 유사하게 제작되어 있으며, 하단에 [보기] 혹은 [확인하기]와 같은 버튼에는 악성 링크가 포함되어 있어 클릭 시 공격자가 설정해 놓은 피싱 페이지로 연결됩니다.

접속한 피싱 페이지에서 계정정보 입력을 요구하는데, 수신자 이메일의 도메인을 읽어와 해당 도메인과 매칭되는 브랜드 로고를 노출시켜 실제 수신자가 속해있는 조직을 대상으로 발행된 세금계산서처럼 보이도록 위장하였습니다.

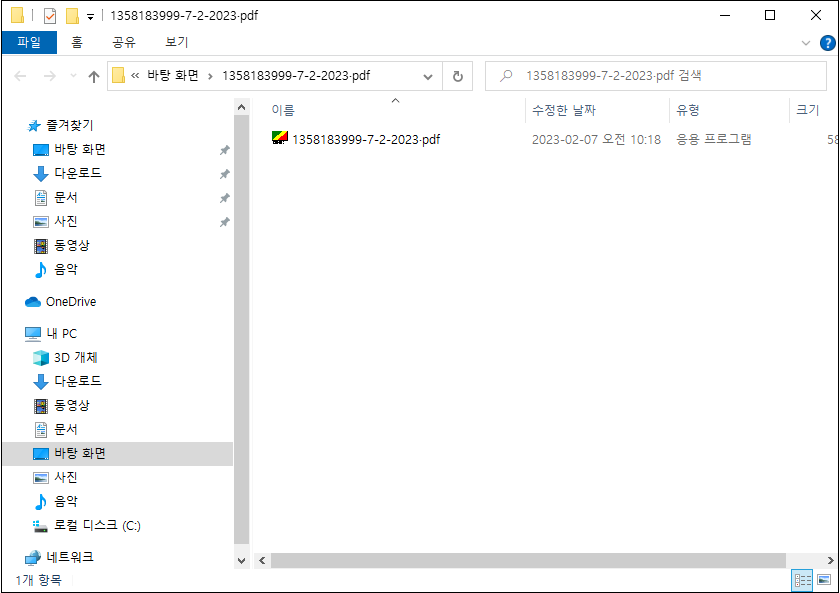

또한 악성 파일이 첨부되어 있는 피싱 메일도 발견되었는데, 첨부파일 내에는 pdf 파일을 위장한 실행파일(.exe)이 포함되어 있었습니다.

분석 결과, 해당 파일을 실행하면 최종적으로 다른 악성코드를 추가로 내려받는 다운로더인 GULoader가 실행되는 것으로 확인되었습니다.

정상 전자세금계산서의 경우 계정정보 입력을 요구하는 경우는 없다는 점을 반드시 인지해 주시기 바라며, 수상한 이메일을 수신하였을 시 첨부파일 실행을 지양해 주시기 바라며, 링크 클릭 전 마우스 오버를 통해 걸려있는 링크 주소를 확인하시는 습관을 기르시길 권고드립니다.

IoC

5E2F51487E720CD8CEA7DA800B081BA2

hxxps://zoolend[.]ru/

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (2월 둘째주) (0) | 2023.02.13 |

|---|---|

| 통일부 북한인권과 토론회로 둔갑한 北 해킹 공격 주의! (0) | 2023.02.13 |

| ESXi 서버를 타깃으로 하는 ESXiArgs 랜섬웨어 주의! (0) | 2023.02.08 |

| 원노트(.one) 파일을 통한 악성코드 유포 급증 주의! (0) | 2023.02.08 |

| ESRC 주간 Email 위협 통계 (2월 첫째주) (0) | 2023.02.06 |

댓글 영역