상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC) 입니다.

매그니베르 랜섬웨어의 재 유포가 확인되었습니다.

매그니베르 랜섬웨어는 기존과 동일하게 드라이브 바이 다운로드 방식을 통해 유포되고 있습니다.

웹 서핑 중 사용자가 특정 광고나 페이지에 접속할 경우 자동으로 리디렉션 되며, 셋업파일이나 보안파일 등을 위장한 msi 파일을 사용자 브라우저에 자동으로 내려주며 사용자의 실행을 유도하기 때문에 사용자 여러분들의 각별한 주의가 필요합니다.

이번에 유포중인 매그니베르 랜섬의 경우 감염환경 조건을 체크하며, 감염 환경이 윈도우10 Build 18000 이상(19H1 이상)이어야만 정상적으로 동작하며, 만일 실행되는 환경이 해당 조건보다 낮은 환경일 경우 실행되지 않고 바로 종료됩니다.

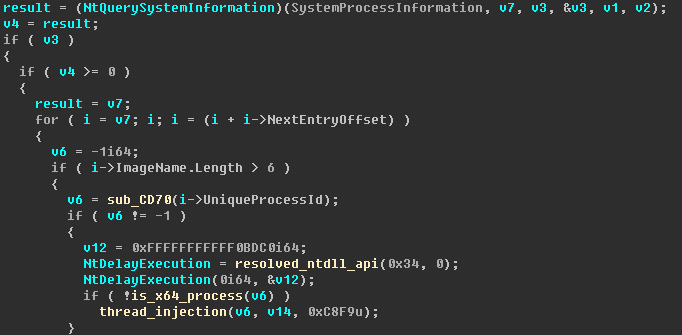

실행 후에는 현재 시스템에서 실행중인 프로세스들 중에서, 다음과 같은 프로세스들에 대해 코드 인젝션을 시도합니다.

코드 인젝션 대상 프로세스 조건

- x64 프로세스

- 이름이 7자 이상인 프로세스

조건이 일치하는 프로세스들에 대하여 순차적으로 인젝션을 시도하며, 인젝션이 성공하면 다음 조건을 제외한 모든 파일들에 대해 암호화를 진행하고 확장자를 ".eejncmvx"로 변경합니다.

암호화 제외 조건

- 폴더 문자열 체크

다음 문자열이 있으면 암호화 하지 않음

documents and settings, appdata, local settings, sample music, sample pictures, sample videos, tor browser, recycle, windows, boot, intel, msocache, perflogs, program files, programdata, recovery, system volume information, winnt

- 파일/디렉토리 속성 체크

파일/디렉토리의 속성이 'SYSTEM', 'HIDDEN', "READONLY'으로 설정되어 있는 경우 암호화하지 않음.

- 드라이브 조건 체크

플로피디스크, 읽기전용 드라이브, CD-ROM의 경우 암호화 대상에서 제외.

파일 암호화가 완료되면, 랜섬노트를 드롭하고 바탕화면을 랜섬노트 화면으로 변경합니다.

암호화 후에는 랜섬노트를 드롭하고, 바탕화면을 랜섬노트 화면으로 변경합니다.

매그니베르 랜섬웨어의 위협이 지속되고 있습니다.

사용자 여러분들께서는 웹 서핑 중 자동으로 내려오는 파일에 대해 실행을 지양하시고, 중요 파일들에 대해서는 주기적인 백업을 진행하시기를 권고 드립니다.

IoC

7c7f32795b974a7bc5030e8c20cf5467

891d0aac4bd6c9d027962f1ef49b9438

0d27b181ed5adcde4ba391ca37c14c72

7f444d340f33398b44b7cdc8a570f9ef

'악성코드 분석 리포트' 카테고리의 다른 글

| [Trojan.SmokeLoader] 악성코드 분석 보고서 (0) | 2023.07.24 |

|---|---|

| ESRC 주간 Email 위협 통계 (7월 둘째주) (0) | 2023.07.18 |

| ESRC 주간 Email 위협 통계 (7월 첫째주) (0) | 2023.07.11 |

| ESRC 주간 Email 위협 통계 (6월 넷째주) (0) | 2023.07.04 |

| ESRC 5월 스미싱 트렌드 보고서 (0) | 2023.06.30 |

댓글 영역