상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

최근 대형기획사를 사칭한 저작권 위반 관련 내용의 피싱 메일을 통해 악성코드가 유포되고 있어 사용자분들의 주의가 필요합니다.

해당 메일은 ‘제품 광고에서 이미지와 콘텐츠 저작권 위반 신고’ 라는 제목으로 유포되고 있으며, 저작권 위반 요소를 제거해달라는 요청과 함께 저작권 침해에 대한 경고 메시지 내용으로 사용자에게 불안감을 유발하여 본문 내 저작권 위반 내용을 확인하기 위한 링크를 클릭 하도록 유도합니다.

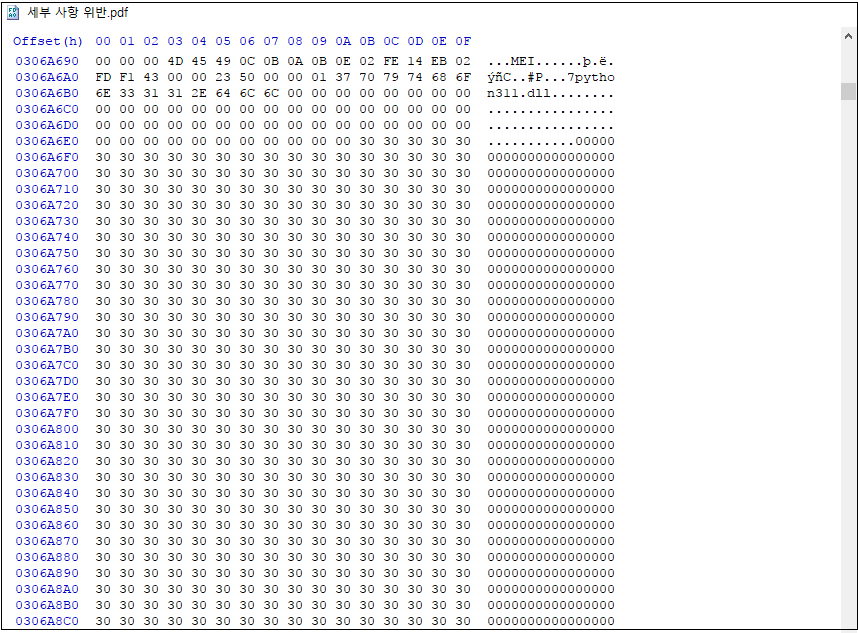

사용자가 본문 내 해당 링크를 클릭하게 되면 외부로 연결된 링크를 통해 ‘광고 저작권 위반 세부사항.rar’ 이라는 압축파일이 다운로드 되고, 해당 압축파일 내부에는 ‘세부 사항 위반’ 이라는 파일이 확인됩니다. 해당 파일은 실제 EXE 파일이나 PDF 아이콘 사용과 파일명에 긴 공백을 두어 EXE 확장자를 숨기는 고전적인 방법을 사용했습니다.

또한 코드 뒷부분에 의미 없는 더미 데이터를 추가하여 파일 사이즈를 대용량으로 늘렸으며, 이는 탐지 회피 및 코드 분석을 방해하려는 목적으로 판단됩니다.

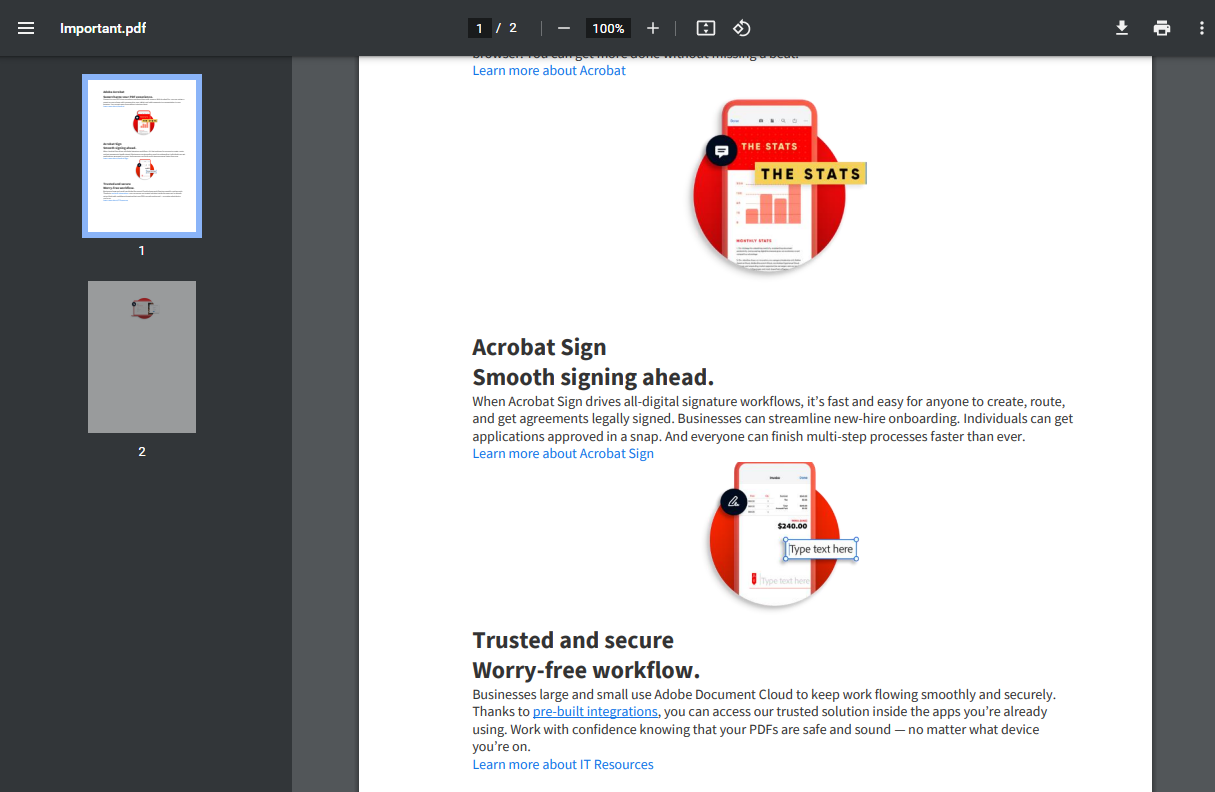

사용자가 PDF 파일로 오인하여 해당 파일을 실행하게 되면 %USERPROFILE% 폴더에 생성된 Important.pdf 라는 정상파일을 띄워 사용자의 주의를 끌고, 백그라운드에서는 C:\Win Explorer 폴더를 만들고 해당 폴더에 파이썬 구동에 필요한 파일들을 생성한 후 vruntime.py 파일을 실행합니다.

vruntime.py 파일은 외부에서 파일을 다운로드 후 실행하는 다운로더의 역할을 수행합니다.

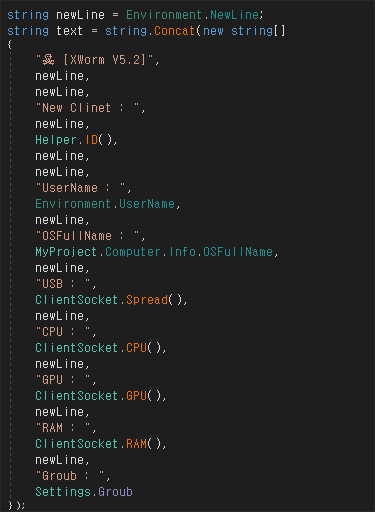

다운로드 된 악성파일은 Base64로 인코딩 되어있으며 디코딩 후 EXE 파일로 변환되어 실행됩니다. 실행된 EXE 파일은 XWorm V5.2버전의 RAT툴로 확인되었습니다.

XWorm 악성코드는 MaaS(malware-as-a-service) 형태로 판매되는 RAT 툴로, 감염PC에서 다양한 악성행위를 수행하도록 커스터마이징이 가능한 악성코드 입니다.

XWorm 악성코드 주요 행위

- 감염PC의 웹캠과 키보드 모니터링 (키로거)

- 감염PC의 계정 및 시스템정보 등 민감 정보 탈취

- 암호화페 탈취

- DDoS 공격 수행

- 랜섬웨어 배포

- 추가 악성코드 다운로드

저작권 위반/침해 등의 키워드를 악용한 피싱 메일은 올해 상반기까지도 랜섬웨어나 인포스틸러형 악성코드가 첨부되어 유포 되어왔으나 이번 사례의 경우 내부 악성코드와 유포 방식을 변경해가며 지속적으로 유포되고 있습니다 .

최근 확인된 메일들의 경우 주로 유명 기획사나 대형 로펌 등을 사칭하였으며, 이러한 메일을 받았을 경우에는 발신자 메일주소를 필히 확인하시고, 직접 발신자 측으로 메일 발송 여부에 대해 체크해 보시는 것을 권해드립니다.

현재 알약에서는 해당 악성파일을 Backdoor.RAT.XWorm으로 탐지 중에 있습니다.

IoC

3A9262B6C1967D8F8CC1B68137A071DF

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (10월 다섯째주) (0) | 2024.11.06 |

|---|---|

| ESRC 주간 Email 위협 통계 (10월 셋째주) (0) | 2024.10.22 |

| ESRC 주간 Email 위협 통계 (10월 둘째주) (3) | 2024.10.15 |

| ESRC 주간 Email 위협 통계 (9월 넷째주) (0) | 2024.10.02 |

| ESRC 주간 Email 위협 통계 (9월 셋째주) (0) | 2024.09.24 |

댓글 영역