상세 컨텐츠

본문

by 이스트시큐리티 마케팅팀

안녕하세요, 이스트시큐리티입니다

최근 보안 연구기관 NVISO가 발표한 분석에 따르면, 북한 연계 위협 그룹이 진행 중인 Contagious Interview 캠페인이 새로운 방식으로 진화한 것이 확인되었습니다. 이번 공격의 가장 큰 특징은 JSON 저장 서비스(JSON Keeper, JSONsilo, npoint.io) 를 악성 페이로드 전달 경로로 활용했다는 점입니다. 해당 기법은 정상 개발 워크플로우와 매우 유사하게 위장되어 탐지가 어렵고, 특히 소프트웨어 개발자를 정교하게 노린다는 점에서 높은 주의가 필요합니다.

최근 국내 개발자들도 글로벌 오픈소스 기여, 해외 개발팀과의 원격 협업, 채용 프로세스에 활발히 참여하고 있어 이러한 공격 패턴에 동일하게 노출될 가능성이 매우 높습니다. 악성 페이로드 전달 방식이 자연스러운 개발 절차와 거의 구별되지 않기 때문에, 한국 개발 환경에서도 탐지 회피에 유리하게 작동할 수 있다는 점이 특히 우려되는 부분입니다.

1. 공격 방식 : ‘가짜 협업·채용 제안 → 개발자 유인’

NVISO 보고서에 따르면, 공격자는 LinkedIn 등 전문 네트워크 플랫폼에서 채용 평가·프로젝트 협업 제안을 가장해 개발자에게 접근합니다. 이어서 GitHub·GitLab·Bitbucket에 업로드된 '데모 프로젝트' 파일을 다운로드하도록 유도하는데, 이 저장소 내부에 악성 구성 요소가 포함되어 있는 것으로 드러났습니다.

특히 발견된 사례에서는 server/config/.config.env 파일 내부에 Base64로 인코딩된 문자열이 API Key인 것처럼 위장되어 있었지만, 실제로는 JSON Keeper에 저장된 다음 단계 페이로드의 URL이었습니다. 연구진은 이를 통해 공격자가 JSON 저장 서비스를 중간 단계 페이로드 전달 용도로 악용하고 있음을 확인했습니다.

2. 악성코드 구성 살펴보기

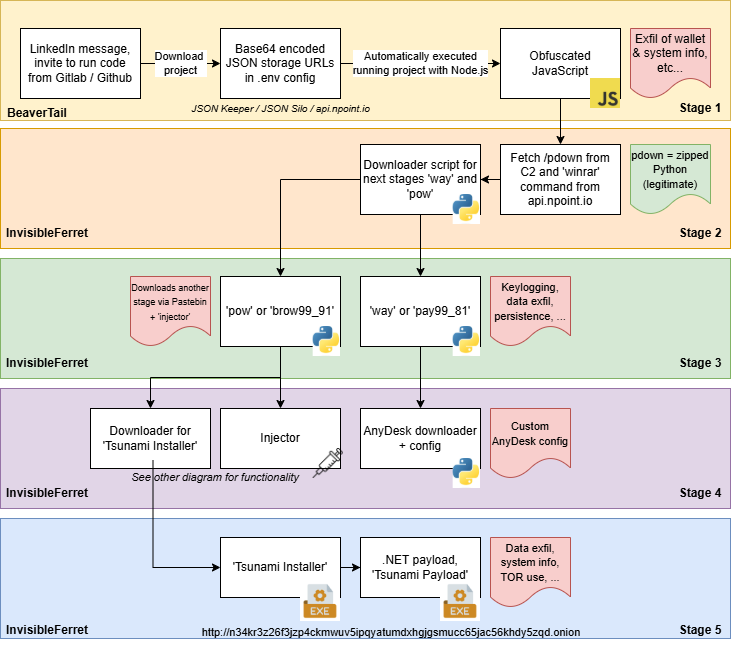

NVISO 분석에 따르면 공격 체인은 다음과 같이 구성됩니다.

🔎 BeaverTail (JavaScript 기반 악성코드)

▪︎ 민감한 데이터 수집 기능 보유

▪︎ 다음 단계 백도어 설치 역할 수행

🔎 InvisibleFerret (Python 백도어)

▪︎ 원격 제어 및 정보 유출 기능

▪︎ 2023년 Palo Alto Networks가 최초 분석한 변종과 유사 구조

▪︎ 최근 버전에서는 Pastebin에서 추가 페이로드(TsunamiKit)를 다운로드하는 기능이 새롭게 확인됨

🔎 TsunamiKit, Tropidoor, AkdoorTea 추가 사용

▪︎ ESET이 2025년 9월 보고한 내용에서도 동일 캠페인에서 추가 페이로드를 다운로드하는 사례가 관찰됨

▪︎ 시스템 정보 수집, 데이터 탈취, .onion 주소 기반 추가 다운로드 기능 존재

NVISO는 이러한 페이로드 구성 방식이 주요 개발자를 표적으로 삼아 최대한 광범위하게 침투하려는 전략이라고 분석했습니다.

3. 왜 개발자들이 타깃일까?

개발자 환경은 일반 사용자보다 민감 정보의 밀도가 높고, 핵심 시스템 접근 권한을 가진 계정이 많습니다. NVISO는 다음과 같은 이유를 주요 원인으로 지목했습니다.

- 소스코드·API Key·인프라 접근권 등 기업 핵심 자산 보유

- 암호화폐 지갑·개인 정보 탈취 가능

- 개발자 생태계는 협업 링크·저장소 공유가 많아 공격 위장에 유리

- GitHub·GitLab 등 정상 플랫폼 악용 시 탐지 난이도 증가

이번 캠페인의 가장 큰 위험은 공격자가 정상 트래픽과 완전히 섞여 움직인다는 점입니다. JSON 저장소, Git 저장소, 협업 환경 모두 정상 업무 흐름과 동일하게 보이기 때문에, 전통적인 보안 장비만으로는 탐지가 쉽지 않습니다.

4. 기업 및 개발자를 위한 보안 권고

💡 외부에서 전달되는 코드 저장소는 반드시 검증하기

- 채용 제안·협업 제안으로 온 링크는 특히 주의

- Base64·환경 변수 파일 내 URL 포함 여부 확인

💡 JSON Keeper 등 외부 JSON API 호출 로그 점검

- 내부 개발 환경에서 예기치 않은 JSON 저장소 호출이 있는지 모니터링

💡 추가 페이로드 다운로드 징후 탐지

- Pastebin·.onion 주소 기반 요청

- 예상 외 Python 실행 파일 생성 여부

💡 개발자 계정 권한 최소화와 MFA 적용

- 관리자 권한 사용 최소화

- 코드 서명·CI/CD 환경 보안 강화

💡백도어 설치 흔적 점검하기

- BeaverTail, InvisibleFerret 관련 파일 생성

- 의심 프로세스 또는 불분명한 네트워크 연결 패턴 관찰

계속 진화하는 개발자 타깃의 사이버 공격

NVISO는 이번 ‘Contagious Interview’ 캠페인이 합법적 플랫폼을 교묘히 악용하며 더 많은 개발자를 노리도록 지속적으로 진화하고 있다고 경고했습니다. 이번 공격은 해외 사례에만 머무르지 않습니다. 국내에서도 GitHub·Discord·이메일 등을 통한 악성 파일 유입 사례가 꾸준히 보고되고 있으며, 최근에는 한글 채용 제안이나 협업 요청까지 사회공학적으로 악용되고 있어 한국 개발자 역시 동일한 위험에 노출돼 있습니다.

개발자 워크플로 자체가 공격 경로가 될 수 있는 만큼, 실무 환경의 보안 점검과 경각심이 무엇보다 중요합니다. 이스트시큐리티는 이러한 위협을 지속적으로 모니터링하며, 안전한 개발·협업 환경을 구축할 수 있도록 지원을 이어가겠습니다.

[참고 출처]

- NVISO, <Contagious Interview Campaign – Evolving Tactics Targeting Developers>2025)

- The Hacker News, <North Korean Hackers Turn JSON Services Into Payload Delivery Channels in Latest Campaign>, 2025.11.07

- Palo Alto Networks Unit 42, <New ‘InvisibleFerret’ Backdoor Targets Developers>, 2023

- ESET Research, <North Korean APTs target developers in Contagious Interview campaign>, 2025.09

'이스트시큐리티 소식' 카테고리의 다른 글

| 문서가 기업의 핵심 자산인 이유! 왜 '문서중앙화'가 대안일까? (0) | 2025.11.24 |

|---|---|

| 매월 100억 건 스미싱 시대, 당신의 스마트폰은 안전한가요? (0) | 2025.11.20 |

| AI · ZT로 진화하는 미래 보안 전략, 이스트시큐리티가 제시합니다! (0) | 2025.11.14 |

| 국민 백신 '알약 3.0' 출시 - 더 강력한 탐지력과 간편한 사용성으로 돌아왔어요! (0) | 2025.11.10 |

| [이벤트] 이스트시큐리티 신규 고객 대상 2025 연말 특별 프로모션! (0) | 2025.11.06 |

댓글 영역