상세 컨텐츠

본문

Panda Banker 악성코드 발견!

Panda Banker: New Banking Trojan Hits the Market

개요

2007년부터 Zeus 악성코드는 이미 다양한 형태의 변종으로 변화하기 시작학였으며 공격자들은 이 악성코드들을 이용하여 비합법적으로 금전적 이익을 취하였다. 뿐만 아니라 취약점이 존재하는 개인 PC에 각종 악성코드들을 설치하였습니다. 현재 Proofpoint 보안연구원들은 새로운 형태의 악성코드를 추적하고 있다고 밝혔습니다. "Panda Banker"라고 명명된 이 악성코드는 이메일 첨부파일을 이용하여 목표 사용자를 공격합니다.

공격자는 최소 3개 이상의 취약점 공격 툴을 이용하여 방대한 범위의 공격을 진행합니다. 이 악성코드를 분석 결과, 오스트레일리아 은행과 영국 은행을 타겟으로 하는 페이로드를 확인할 수 있었습니다.

Fox-IT 정보부 연구원들이 2월에 발표한 연구보고서에서 해당 악성코드를 "Panda Banker"라고 명명하였습니다.

분석정보

"Gert.exe" 메일 캠페인

3월 10일, 연구원들은 Word문서가 포함된 악성 이메일을 발견하였습니다. 이 악성 이베일은 CVE-2014-1761과 CVE-2012-0158취약점을 이용하고 있었으며, 미디어와 제조업체의 직원들 불특정 다수에게 전송하였습니다. 만약 공격이 성공하면, 감염된 PC는 78.128.92.31/gert.exe에서 "Panda Banker"를 내려받는다. 주의할 점은 이 주소가 이전에 다른 공격에도 사용된 적이 있다는 점입니다.

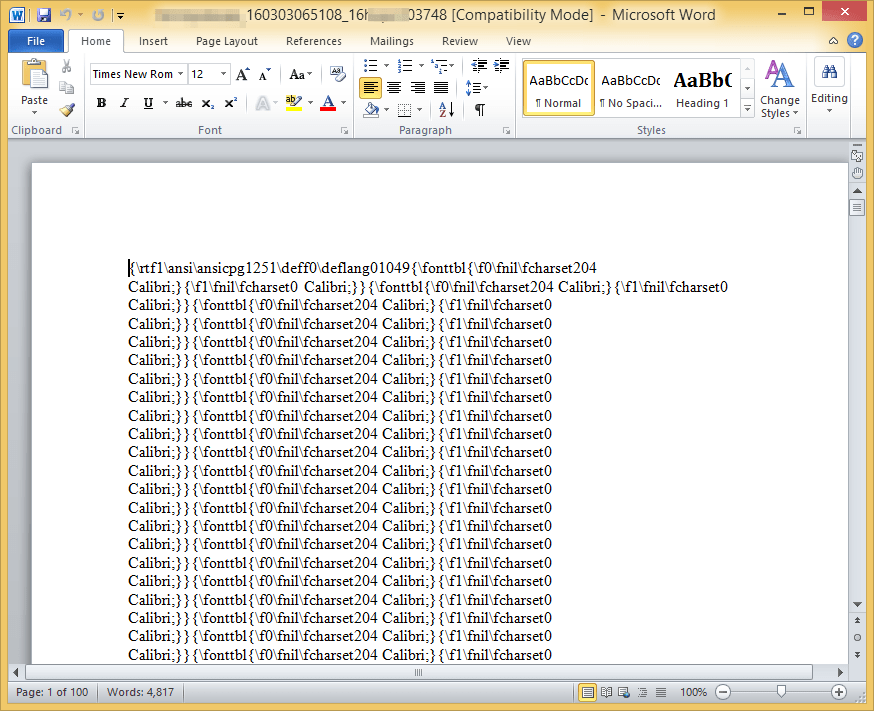

위 이미지는 악성 이메일에 포함된 악성코드로, 저 코드는 gert.exe를 내려받는 코드명령입니다.

"Panda.dat" 이메일 활동

3월 19일, 악성 워드 첨부파일이 포함된 악성 이메일이 발견되었고, 이 파일은 Xbagging 다운로더(Bartallex)를 사용하였으며, 몇몇 금융기관 직원들에게 발송하였습니다. 악성코드는 감염 PC에 "GODZILLA" 로더를 내려받고, 그 후 GODZILLA 로더는 자동으로 원격서버에서 Panda Banker을 내려받습니다.

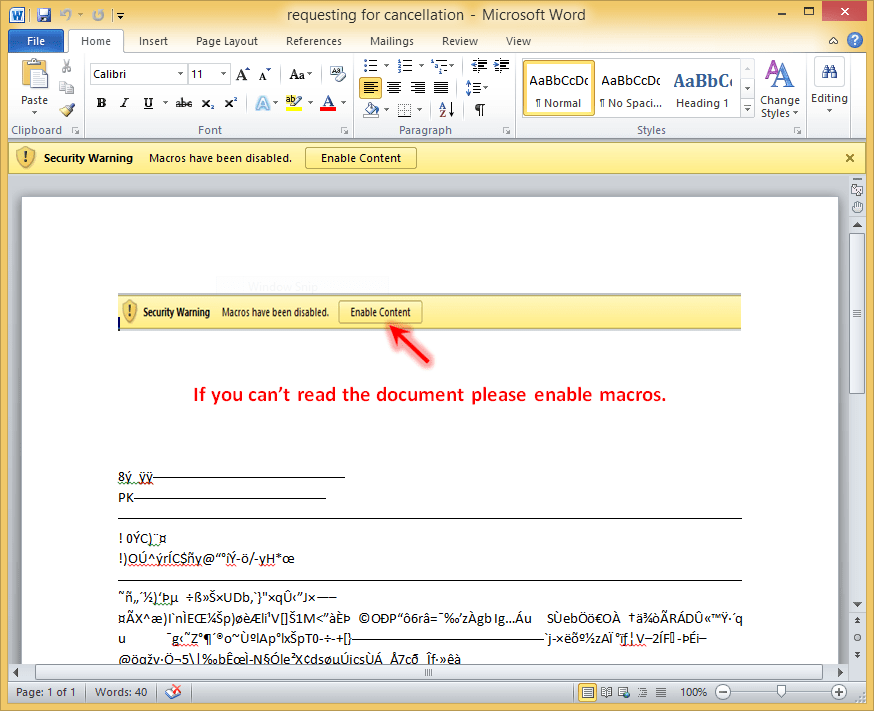

위 이미지는 매크로 바이러스가 포함된 워드문서로, 문서가 실행되면 악성코드가 Panda Banker를 내려받는 로더를 설치합니다.

Panda Banker을 유포하는데 사용되는 툴

3월부터 보안전문가들은 최소한 3종류 이상의 취약점을 이용하는 툴(예를들어 Angler EK, Nuclear EK, Neutrino EK)들에 대하여 주목하였는데 이러한 익스플로잇 킷은 Panda Banker 악성코드를 유포하는데 사용되었습니다. 보안연구원들의 분석결과에 따르면, 공격자는 오스트레일리아와 영국 등의 지역에 Panda Banker의 악성 Payload를 유포하는데 GPS 정보에 기반하는 프록시를 사용하였습니다.

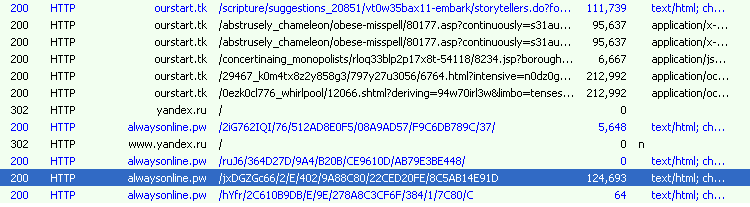

2016년 3월 15일, 보안연구원들은 영국 지역에서 유포되고 있는 Panda Banker의 Nuclear EK(C&C서버 : C&C alwaysonline[.]pw)를 발견하였습니다.

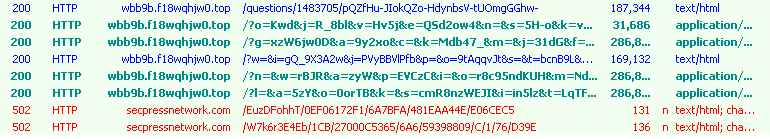

2016년 4월 19일, 보안연구원들은 오스트레일리아 지역에서 유포되고 있는 Panda Banker의 Angler EK(C&C서버 : C&C secpressnetwork[.]com)를 발견하였습니다.

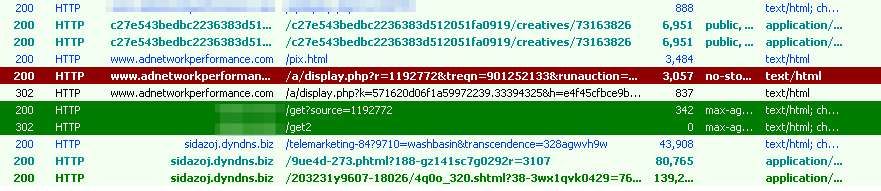

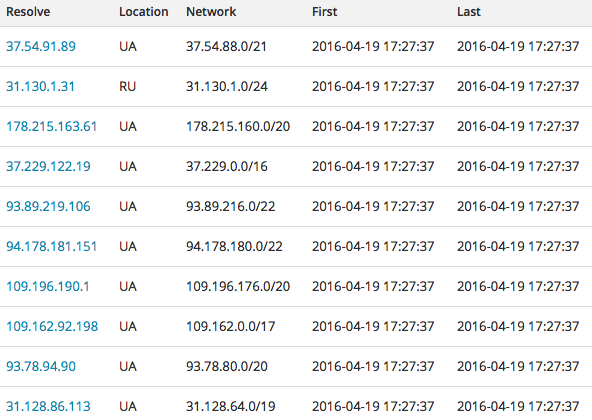

2016년 4월 19일, Nuclear EK가 오스트레일리아 지역에서 Panda Banker 악성코드를 유포하고 있는 정보는 위와 같습니다.

설정정보

이 악성코드는 svchost프로세스의 두개 인스턴스를 만들고 작동시키는데, 첫번째 인스턴스는 C&C 서버와 원격으로 통신하는 것입니다. 목표 시스템 중에서 악성코드는 목표 PC의 각종 정보들을 수집하여 C&C 서버에 전송을 합니다.

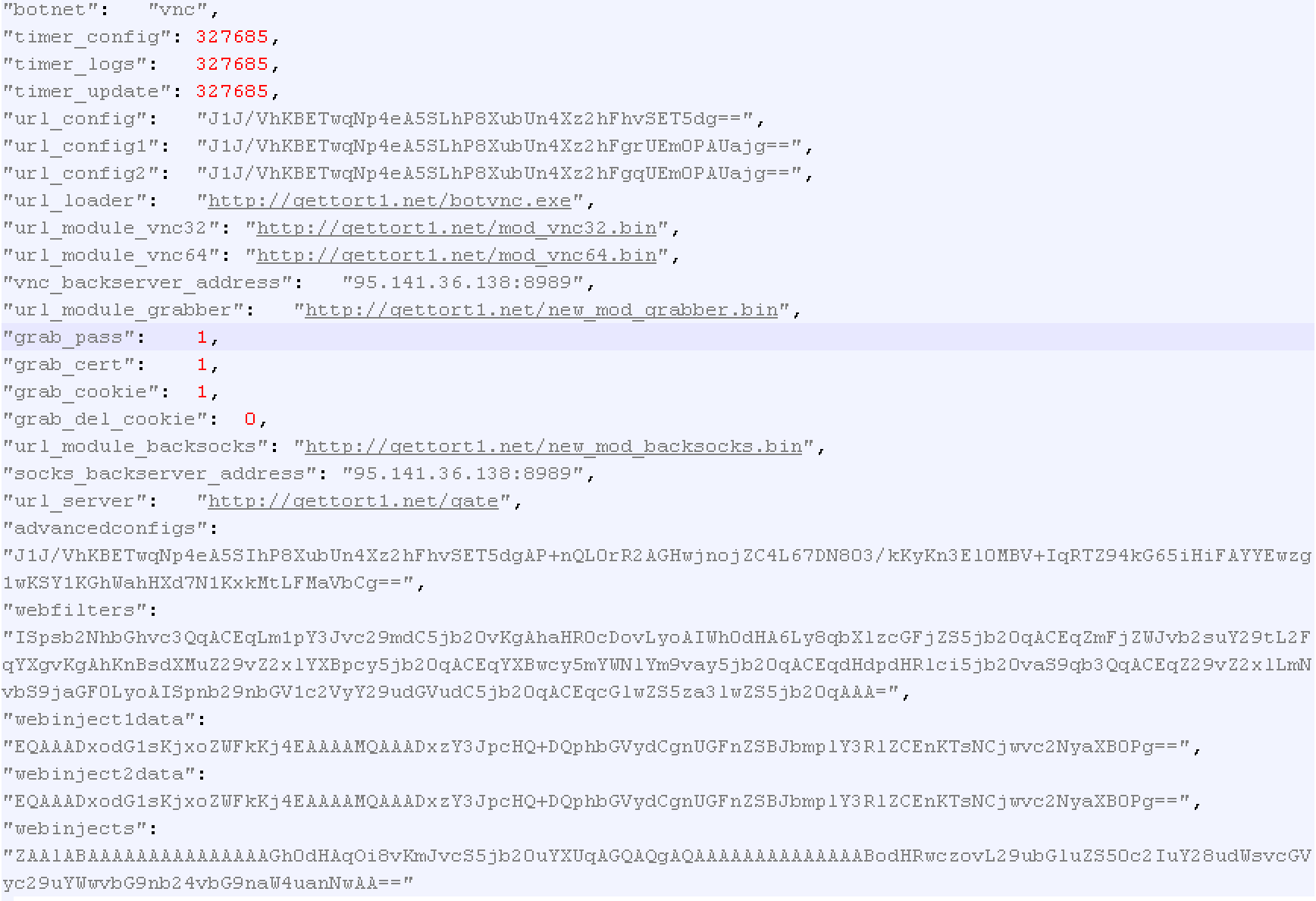

C&C 서버가 해당 정보들을 받으면, 난독화 된 json형식의 패킷으로 응답합니다. 응답 패킷에는 몇개의 URL이 포함되어 있는데, 악성코드는 이 URL을 통하여 공격 모듈, 설정 문서 및 설정 명령등을 내려받습니다. 악성코드가 내려받는 모듈에니는 VNC 서버모듈(32비트/64비트)와 SOCKS가 포함되어 있습니다.

캡쳐화면은 C&C 서버로 부터 응답받은 Panda Banker의 설정 명령의 일부분 입니다.

우리는 캡쳐 화면중에서 볼 수 있듯이, 공격자는 base64를 이용하여 몇몇 명령에 대하여 인코딩을 하였습니다. 우리는 사용된 web프록시를 확인할 수 있었습니다.

!*localhost* !*.microsoft.com/* !http://* !http://*myspace.com*

!*facebook.com/ajax/* !*plus.googleapis.com* !*apps.facebook.com*

!*twitter.com/i/jot* !*google.com/chat/* !*googleusercontent.com*

!*pipe.skype.com*

이 밖에 우리는 오스트레일리아와 영국 은행을 타겟으로 하는 악성코드 중 다음과 같은 데이터들을 발견하였습니다.

“vnc” bonet:

http*://*boq.com.au*

https://online.tsb.co.uk/personal/logon/login.jsp

“kan” botnet:

https://*online.tsb.co.uk/personal/*

https://*santander.co.uk*

https://*online.lloydsbank.co.uk/personal/*

https://*secure.lloydsbank.co.uk/personal/*

https://www.halifax-online.co.uk/personal/*

https://*secure.halifax-online.co.uk/personal/*

https://www.bankofscotland.co.uk/personal/*

https://*bankofscotland.co.uk/personal/*

https://*secure.tsb.co.uk/personal/*

주의할 것은, 설정 파일에 “webinject1data”,“webinject2data”및“webinject3data”등의 명령이 포함되어 있으며, 매 명령들은 모두 각기 다른 은행들을 타겟으로 하고 있습니다. 이 파라미터 값에 대하여 디코딩을 해본 결과 JavaScript 문서를 발견하였으며, 이 JS 스크립트에는 정적 코드 및 악성코드 ATS panel에서 얻을 수 있는 동적 코드가 포함되어 있었습니다.

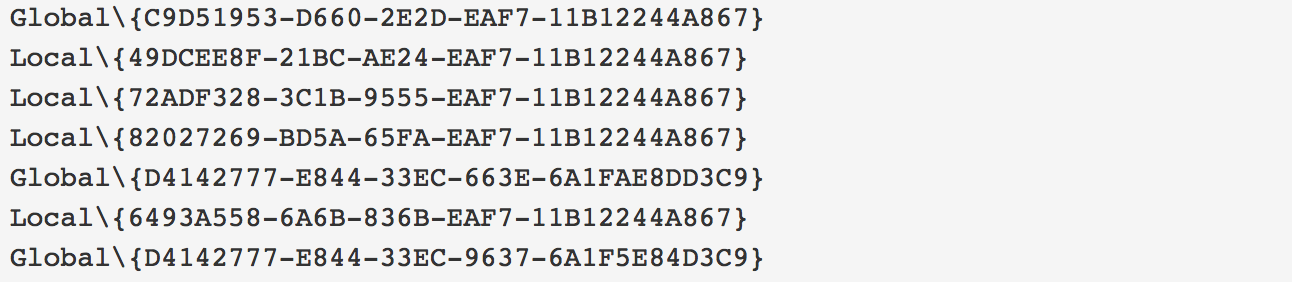

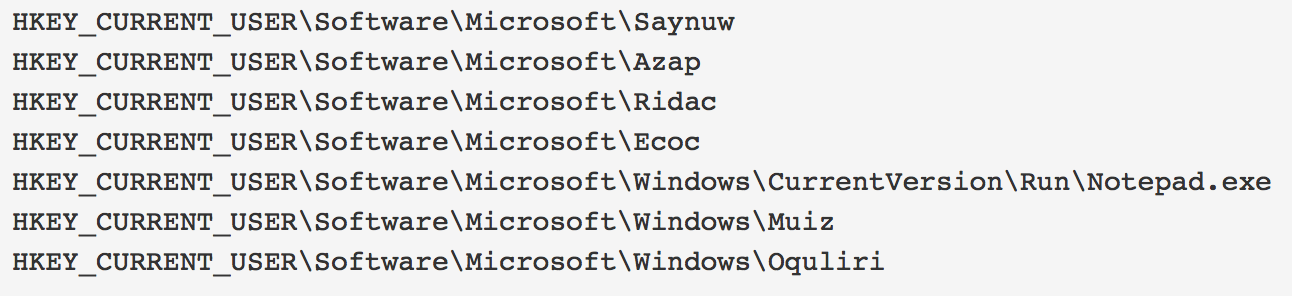

기술분석

동적분석을 통하여 이 악성코드는 Zeus 악성코드와 유사하다는 것을 확인할 수 있었습니다. 예를 들어, Panda Banker 악성코드가 생성하는 뮤텍스, 파일, 폴더 및 레지스트리 값 등이 Zeus가 생성하는 것과 매우 유사한 것으로 보아, Zeus 코드를 벳긴 것이 아닌가 생각됩니다.

우리는 위 캡쳐화면에서 볼 수 있듯이, 생성하는 뮤텍스가 매우 유사하며, 샌드박스에서 실행해 본 데이터도 역시 다음과 같습니다.

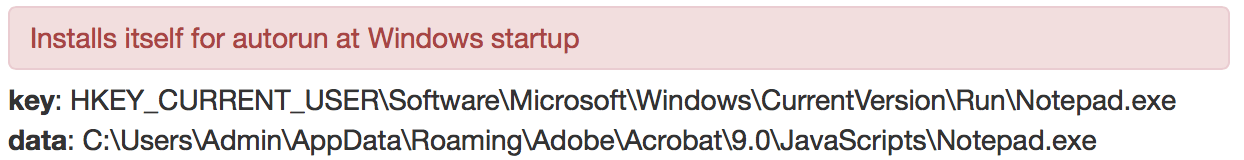

우리는 위의 캡쳐화면에서도 Panda Banker와 Zeus 두 악성코드가 생성하는 레지스트리 역시 매우 유사한것을 볼 수 있습니다.

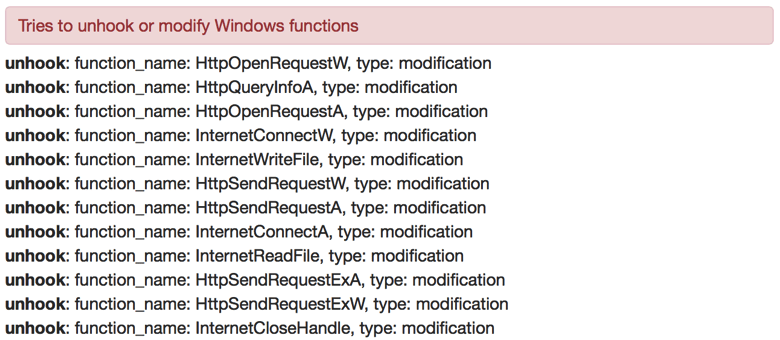

캡쳐화면에서 볼 수 있듯이, 샌드박스에서 실행한 결과를 볼 때 두 뱅킹 악성코드가 사용하는 네트워스 API가 매우 유사합니다.

레지스트리 등록을 통하여 재부팅이 되어도 다시 실행될 수 있도록 합니다.

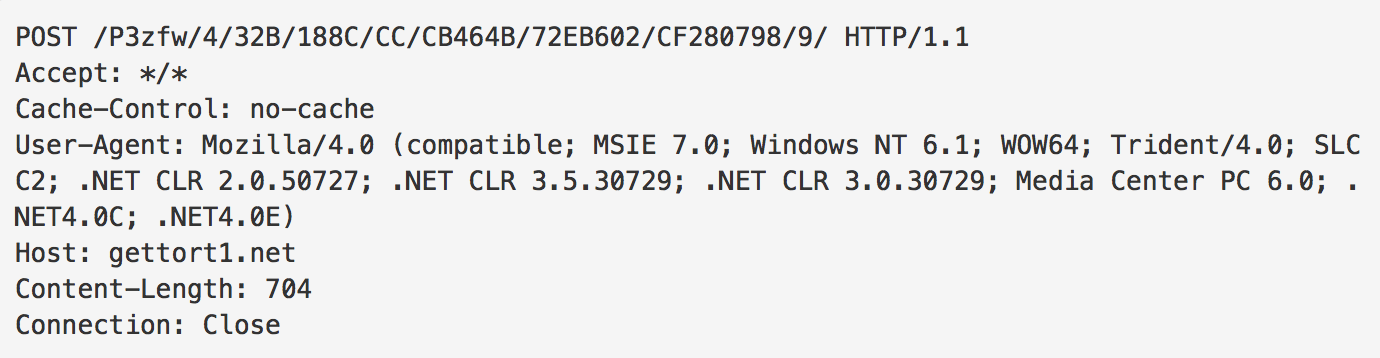

위 캡쳐화면은 C&C 서버의 POST 패킷입니다.

악성코드는 다음과 같은 URL 형식으로 C&C 서버와 통신을 합니다.

hxxp://gettort1[.]net/ZrBYsL/496A20B/3/C8D72F43/5/6/C54353D/29/4/4/C80 hxxp://gettort1[.]net/P3zfw/4/32B/188C/CC/CB464B/72EB602/CF280798/9/ hxxp://denoted-chioces[.]com/uXC/5A805F448DE/3F5C048/7/185/49/0689FE1A hxxp://denoted-chioces[.]com/jnE8/45B65/90/9BFCEC/5A0616A/98/3219/BFF8/5/7 hxxp://denoted-chioces[.]com/6URi/198D4E58/E/3F5D2F13D518F/6345/84EF06 hxxp://denoted-chioces[.]com/yyrqM3kquh/5/6A16E40989/3/EBE97E6CA4/7301A/0F05C hxxp://denoted-chioces[.]com/Ya/76B945508CC1/D9F/952/6584/6B/2AB0E40E hxxp://denoted-chioces[.]com/vuV2W/5/9A/D4A0382D6F5CE3953AB7F/25E/3EA1/9 hxxp://eajaxe1995[.]top/G5Eix9r/5/1C8/1BCE/8650D/2D7/5/0425715/6D7055/4/3 hxxp://eajaxe1995[.]top/oepnda7gtr/7/9982EC99A0897F7117/551082/46C76/17 hxxp://eajaxe1995[.]top/PFE/4/6BB1BF7B8/2/CF0D62/05/778280444/57/26

Panda Banker 악성코드가 사용하는 C&C 서버 중, 몇몇 서버는 패스트 플럭스 DNS 서버를 사용하며, 동일한 URL에 각각 다른 대량의 IP 주소가 연동되어 있었는데, 이는 보안 연구원들이 이 악성코드를 추적하고 분석하는데 어렵게 하기 위한 것입니다.

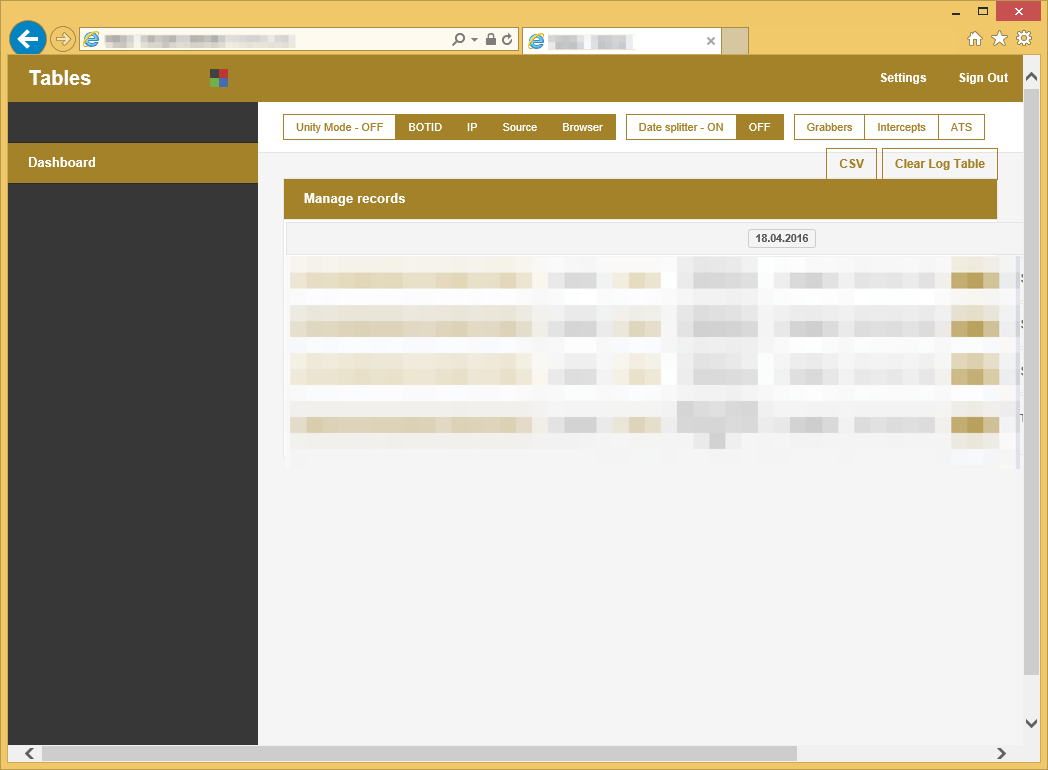

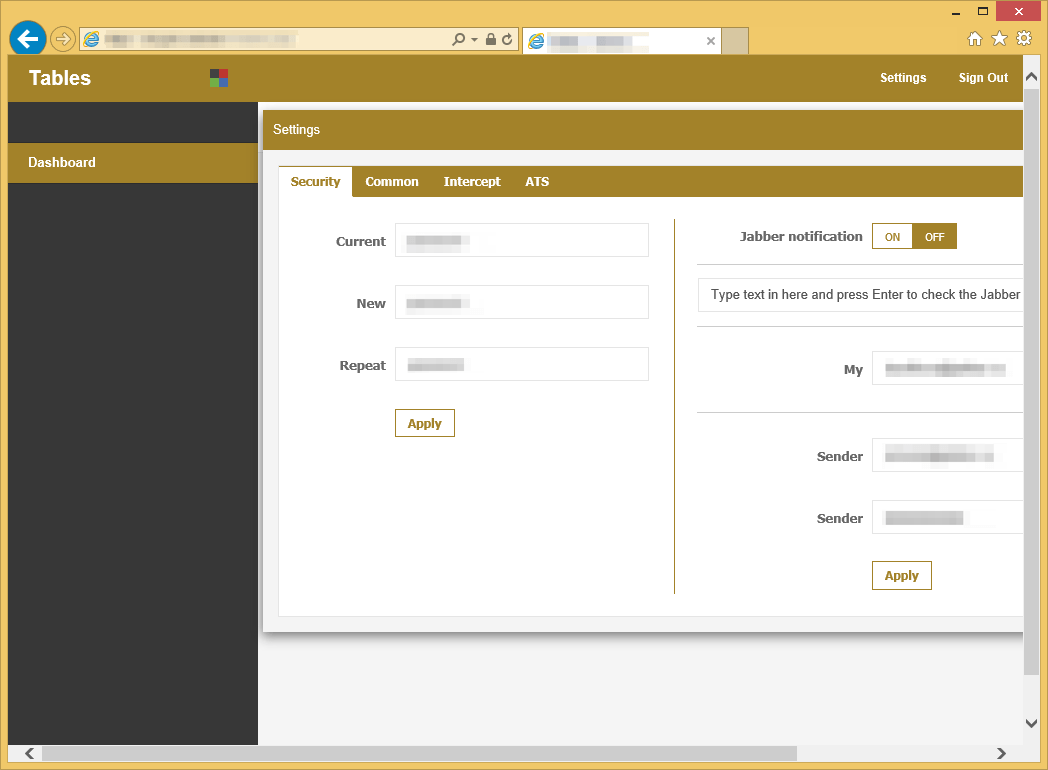

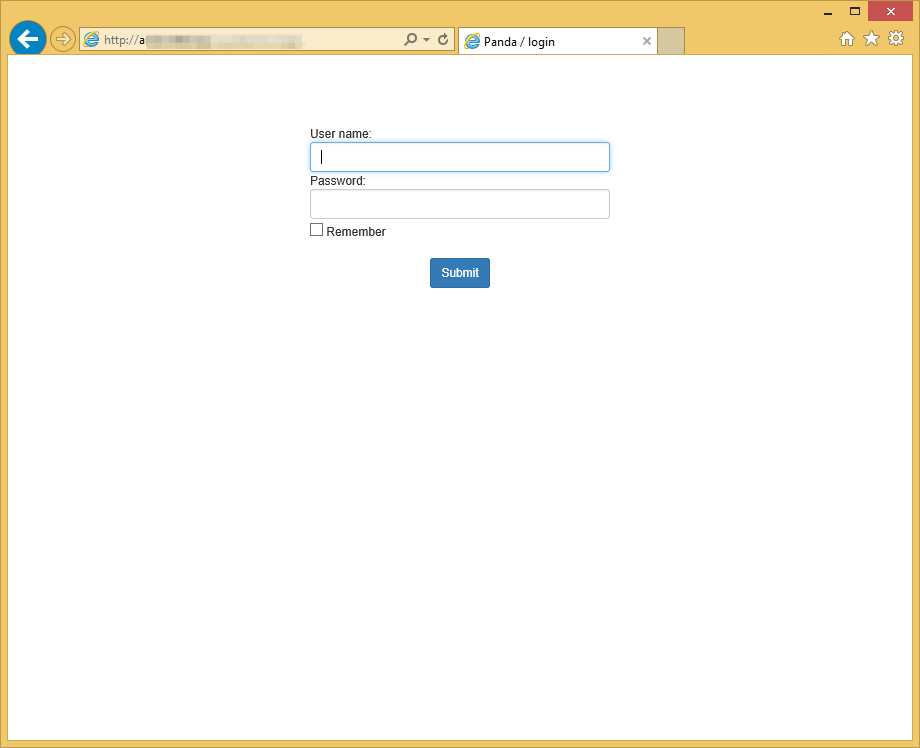

ATS 및 설정 대쉬보드

ATS는 은행이 온라인 뱅킹 플랫폼에서 거래프로세스에 대하여 자동으로 처리해 주는 시스템으로, Panda Banker악성코드는 이 시스템을 이용하여 은행 내부 시스템을 감염시키고 공격합니다.

Panda Banker은 독립적인 페이지를 자신의 컨트롤 페이지로 이용합니다.

결론

Zeus, Dyre, Tinba 및 Dridex 등 뱅킹 악성코드들은 이미 공격자들을 도와 불법으로 십억달러를 갈취했습니다. 많은 경우, 뱅킹 악성코드들은 공격자가 은행 정보들을 탈취하고 거래를 조작하는 것을 도와줍니다. 그 밖에도 피해자들의 컴퓨터에 랜섬웨어를 설치하기도 합니다. 또한 공격자들은 이런 악성코드를 변형하여 각종 상업적인 정보를 탈취하고 조직과 기관을 공격하는데 사용하기도 합니다.

다른 뱅킹 악성코드와 마찬가지로, Panda Banker와 Zeus 악성코드는 매우 밀접한 관련이 있으며, 이는 Panda Banker 역시 지속가능한 매커니즘을 갖고 있으며, Panda Banker를 이용한 대규모 공격도 예상됩니다.

현재 해당 악성코드에 대하여 알약에서는 Spyware.Banker.panda, Backdoor.Cridex.A, Misc.PHP.Agent, Trojan.Downloader.Upatre.gen로 탐지중에 있습니다.

출처:

https://www.proofpoint.com/us/threat-insight/post/panda-banker-new-banking-trojan-hits-the-market

'국내외 보안동향' 카테고리의 다른 글

| 랜섬웨어 전문 다크 웹 Ran$umBin (0) | 2016.04.29 |

|---|---|

| Jenkins 오픈소스 프로젝트의 기본 인프라가 이미 해킹되었다? (0) | 2016.04.29 |

| CryptXXX 랜섬웨어 복호화 툴 공개! (8) | 2016.04.28 |

| Apache Struts2 원격코드실행 취약점 발견! (2) | 2016.04.27 |

| Hacking Team관련 치명적인 안드로이드 드라이브 바이 다운로드 익스플로잇, 활발히 활동 중 (0) | 2016.04.26 |

댓글 영역