상세 컨텐츠

본문

Stealthy Magecart malware mistakenly leaks list of hacked stores

Magecart 그룹에서 해킹한 온라인 스토어 수십 곳의 목록이 의도치 않게 유출되었습니다. 원인은 해킹된 온라인 쇼핑몰 사이트에 원격 액세스 트로이목마 (RAT)을 배포하는데 사용된 드롭퍼였습니다.

공격자는 지속성을 유지하고 해킹된 온라인 상점의 서버에 대한 접근 권한을 다시 얻기 위해 이 RAT을 사용했습니다.

이들은 스토어에 연결되면 디지털 스키밍 공격(Magecart로도 알려짐)을 통해 고객의 개인 및 금융 데이터를 탈취하는 신용카드 스키머 스크립트를 배포했습니다.

온라인 상점 서버에 설치된 RAT

웹 스키밍 공격으로부터 온라인 상점을 보호하는데 중점을 둔 보안 회사인 Sansec의 연구원들은 이 악성코드가 PHP 기반 악성코드 드롭퍼의 도움을 받아 64비트 ELF 실행파일의 형태로 전달되었다고 밝혔습니다.

아직 명명되지 않은 이 RAT은 탐지를 피하고 분석을 방해하기 위해 자신을 DNS나 SSH 서버 데몬으로 위장하여 서버의 프로세스 리스트에서 눈에 띄지 않도록 했습니다.

또한 이 악성코드는 거의 하루 종일 슬립 모드로 실행되며, 매일 아침 7시에 딱 한번 깨어나 명령 및 제어 서버에 연결하고 명령을 요청합니다.

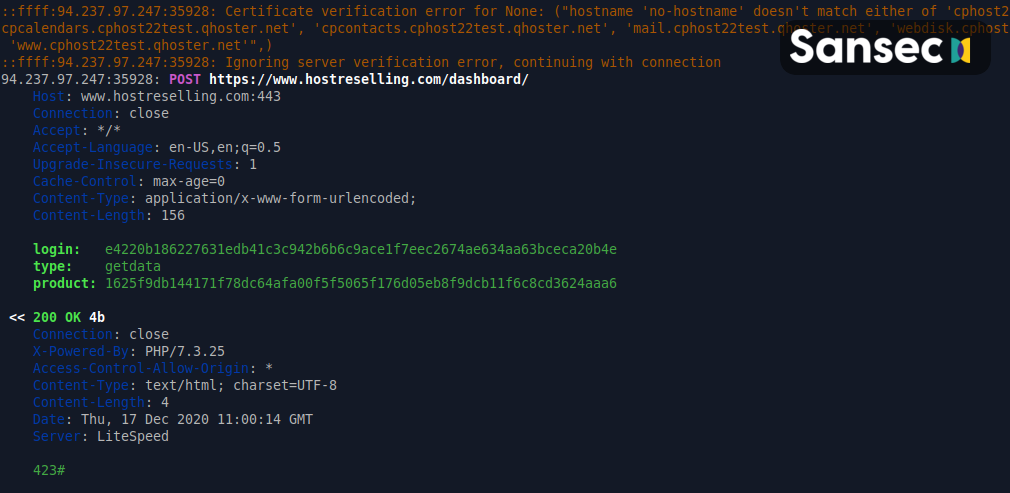

<C2 서버에 연결하는 RAT>

Sansec에서 해킹된 서버 다수에서 수집한 RAT 샘플은 Ubuntu, Red Hat Linux에서 모두 발생한 공격의 배후에 있는 공격자가 컴파일한 것으로 나타났습니다.

Sansec은 보고서를 통해 아래와 같이 밝혔습니다.

“이는 여러 사람이 이 캠페인에 참여했음을 나타낼 수 있습니다.”

“또는 RAT 소스코드가 공개적으로 획득 가능하거나 다크웹 시장에서 판매되었을 가능성도 있습니다.”

RAT 드롭퍼, 의도치 않게 데이터 유출해

이 Magecart 그룹은 해킹된 온라인 상점의 서버에 꽤 수준이 높은 RAT 악성코드를 백도어로 사용했음에도, 드롭퍼의 코드에 해킹된 온라인 상점 목록을 포함시키는 초보적인 실수를 저질렀습니다.

Sansec에서 공격자의 RAT 드롭퍼를 하이잭한 결과 Magecart 스크립트의 일부에서 배포 설정을 파싱하는데 사용된 일반적인 악성코드 외에도 해킹된 상점 41곳의 목록을 발견했습니다.

드롭퍼는 PHP 경험이 적은 사람이 개발한 것으로 보입니다. 제작자는 공유 메모리 블록을 사용했는데, 이는 PHP에서는 잘 사용하지 않지만 C 프로그램에서는 흔히 사용되기 때문입니다.

Sansec은 Magecart 악성코드 드롭퍼의 코드 내부의 목록에 포함된 온라인 상점에 연락해 서버가 해킹되었음을 알렸습니다.

<해킹된 상점 목록>

지난 몇 달 동안 Sansec의 연구원들은 지속성을 유지하거나 탐지를 피하기 위해 혁신적인 전략을 사용하는 Magecart 스키머와 악성코드 샘플 다수를 발견했습니다.

이들은 SVG 소셜 미디어 버튼으로 위장 가능한 웹 스키밍 악성코드와 제거가 거의 불가능한 영구 백도어를 포함한 신용카드 스틸러 또한 발견했습니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| SolarWinds 분석 중 새로운 백도어인 SUPERNOVA 발견 (0) | 2020.12.22 |

|---|---|

| 애플, 구글, 마이크로소프트, 모질라, 카자흐스탄의 MitM HTTPS 인증서 금지 (0) | 2020.12.21 |

| SolarWinds 백도어용 킬 스위치 개발돼 (0) | 2020.12.18 |

| 랜섬웨어, Cyberpunk 2077 모바일 버전으로 위장해 (0) | 2020.12.18 |

| 랜섬웨어 공격자들이 RAT, 프록시와 함께 SystemBC 악성코드 사용해 (0) | 2020.12.17 |

댓글 영역