상세 컨텐츠

본문

SUPERNOVA, a backdoor found while investigating SolarWinds hack

SolarWinds Orion 공급망 공격을 조사하던 중 다른 공격자가 사용한 것으로 보이는 또 다른 백도어가 발견되었습니다.

SolarWinds 공격이 처음 공개된 이후, 여러 연구팀은 2단계 페이로드가 2개 있다고 언급했습니다.

Symantec, Palo Alto Networks, Guidepoint의 보안 연구원들은 SolarWinds 공격의 배후에 있는 공격자가 .NET 웹 셸인 Supernova를 설치하고 있다고 보고했습니다.

Palo Alto Networks의 연구원들은 SolarWinds Orion 소프트웨어에 포함된 이 악성코드가 정식 .NET 라이브러리 “app_web_logoimagehandler.ashx.b6031896.dll”의 변조된 버전이라고 밝혔습니다.

Palo Alto Networks에서는 분석 보고서에서 아래와 같이 언급했습니다.

“트로이목마화된 Orion 아티팩트를 분석하던 중 .NET .dll인 app_web_logoimagehandler.ashx.b6031896.dll를 SUPERNOVA로 명명했습니다. 하지만 이 작업에 대한 세부적인 사항은 아직까지 공개되지 않았습니다.”

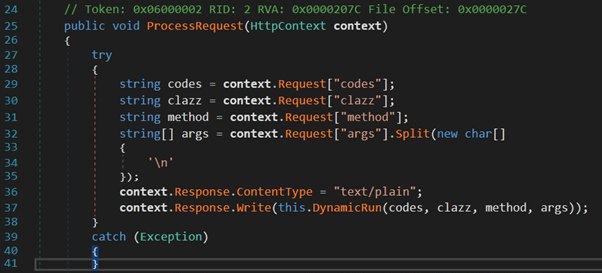

“SUPERNOVA는 유효한 .NET 프로그램을 파라미터로 사용한다는 점에서 많은 차이점이 있습니다. 해당 .NET 클래스, 메서드, 인수 및 코드 데이터는 메모리에서 컴파일 및 실행됩니다. 로우레벨 웹셸 스테이저와는 다르게 디스크에 작성된 다른 포렌식 아티팩트가 없습니다. 또한 초기 C2 요청을 제외하고는 추가 네트워크 콜백이 필요하지 않습니다.”

“다시 말하면 SolarStorm 공격자들은 Orion 바이너리에 내장된 은밀하고 완전한 .NET API를 구축하여 사용자는 일반적으로 높은 권한을 가지고 있으며, 조직 네트워크에 대한 높은 수준의 가시성을 가지고 있습니다."

아직까지는 Supernova 백도어가 Orion 소프트웨어에 처음으로 침투한 정확한 시기를 확인할 수 없었습니다. 이 백도어가 생성된 시간은 2020-03-24 09:16:10, 처음 등록된 시간은 2020-11-24 19:55:35였습니다.

Orion 소프트웨어는 DLL을 사용하여 HTTP API를 노출합니다. 전문가들은 비교적 품질이 높은 코드가 무해한 .dll에 구현되어 있어 방어 조치를 우회하고 심지어는 수동으로 이루어지는 검토를 잠재적으로 우회하는 것도 가능하다고 밝혔습니다.

공격자들은 명령 및 제어 인프라에서 지침을 수신하기 위해 합법적인 SolarWinds 파일에 새로운 파라미터 4개를 추가했습니다.

|

C2 파라미터 |

목적 |

|

clazz |

인스턴트화 할 C# Class 오브젝트 이름 |

|

method |

클래스 clazz를 호출하기위한 메서드 |

|

args |

인수는 줄바꿈으로 분할되며, 메서드에게 위치 파라미터로 전달됨 |

|

codes |

컴파일을 위한 .NET 어셈블리와 네임 스페이스 |

C2 파라미터 4개가 처리된 후 메모리에서 파라미터를 .NET 어셈블리로 즉시 컴파일하는 악성 메서드인 DynamicRun()으로 전달합니다.

이 트릭을 사용할 경우 디스크에 아티팩트가 저장되지 않아 탐지를 피할 수 있습니다.

“이 악성코드는 은밀히 서버에 이식되고, 원격으로 C2의 신호를 수신하여 서버 사용자의 콘텍스트로 이를 실행합니다.”

마이크로소프트의 연구원들은 SUPERNOVA 백도어가 두 번째 APT 그룹의 작업일 것이라 추측했습니다.

마이크로소프트는 포스팅을 통해 아래와 같이 밝혔습니다.

“SolarWinds 해킹의 전체적인 조사를 통해 SolarWinds Orion 제품에도 영향을 미치는 또 다른 악성코드를 발견할 수 있었습니다. 하지만 이 해킹 사건과는 무관한 것으로 보이며, 또 다른 공격자가 사용한 것으로 보입니다.”

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.MSIL.SunBurst’로 탐지 중입니다.

출처:

https://securityaffairs.co/wordpress/112512/malware/supernova-backdoor-solarwinds-hack.html

'국내외 보안동향' 카테고리의 다른 글

| 범죄자들이 주로 이용하는 VPN 서비스 중단돼 (0) | 2020.12.23 |

|---|---|

| Dell Wyse Thin 클라이언트 기기에서 치명적인 취약점 2개 발견 (0) | 2020.12.22 |

| 애플, 구글, 마이크로소프트, 모질라, 카자흐스탄의 MitM HTTPS 인증서 금지 (0) | 2020.12.21 |

| Magecart, 해킹된 온라인 스토어 목록 실수로 유출시켜 (0) | 2020.12.21 |

| SolarWinds 백도어용 킬 스위치 개발돼 (0) | 2020.12.18 |

댓글 영역