상세 컨텐츠

본문

Linux malware authors use Ezuri Golang crypter for zero detection

악성코드 제작자 다수가 백신 소프트웨어에서 악성코드를 탐지하는 것을 막기 위해 "Ezuri" 암호화 및 메모리 로더를 사용하는 것으로 나타났습니다.

Ezuri의 소스코드는 Golang으로 작성되었으며, GitHub에 공개되어 있어 누구나 사용할 수 있습니다.

메모리 내에서 악성코드 페이로드를 복호화하는 Ezuri

AT&T Alien Labs에서 공개한 보고서에 따르면, 공격자 다수가 Ezuri 암호화를 사용하여 악성코드를 패킹해 안티바이러스 탐지를 피하고 있는 것으로 나타났습니다.

윈도우 악성코드는 유사한 전략을 사용하는 것으로 이미 알려져 있지만, 공격자들은 이제 리눅스 환경에서도 Ezuri를 사용하기 시작한 것으로 보입니다.

Golang으로 작성된 Ezuri는 암호화 및 ELF(리눅스) 바이너리 로더 역할을 모두 수행합니다.

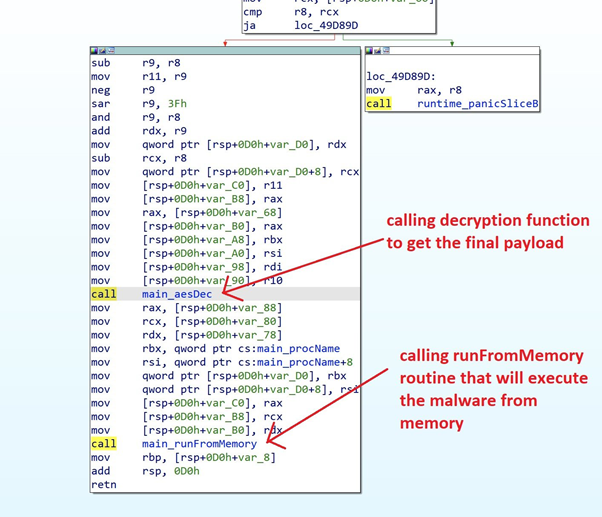

이는 AES 알고리즘을 사용하여 악성코드를 암호화하고, 디스크에 어떠한 파일을 생성하지 않고도 메모리에서 악성 페이로드를 직접 실행합니다.

<디스크에 파일을 남기지 않고도 악성코드를 복호화하는 Ezuri>

시스템 엔지니어이자 Ezuri의 제작자인 Guilherme Thomazi Bonicontro ('guitmz')는 2019년 GitHub에 ELF 로더를 오픈소스화 했으며, 블로그 포스트에서 그의 툴을 공개했습니다.

Bonicontro(TMZ로도 알려짐)는 이메일로 이루어진 인터뷰를 통해 그는 악성코드 연구원이며, 방어에 도움이 되기 위해 연구용 툴을 생성하여 배포한다고 밝혔습니다.

“저는 1인 악성코드 연구원이며, 취미로만 이 일을 하고 있습니다. 작업의 목표는 다양한 PoC 공격에 대한 지식을 습득하고 위험을 인식하도록 하는 것이지만, 어떠한 피해를 발생시키지는 않습니다.”

“항상 프로젝트의 샘플을 안티바이러스 회사와 공유하고, 파괴적인 페이로드나 정교한 복제 기능이 있는 코드를 공개하지는 않습니다. 모든 사람이 이러한 정보에 접근할 수 있어야하며, 자신의 행동에 책임을 질 수 있어야 한다고 생각합니다.”

“이는 보안 업계가 리눅스 위협 탐지에 더 많은 투자를 해야 하고, 공격자들은 그 어느 때 보다 더욱 활발히 활동하고 있다는 것을 의미합니다.”

AT&T의 연구원인 Ofer Caspi와 Fernando Martinez는 Ezuri가 AES로 암호화된 페이로드를 복호화한 후 감염된 시스템 내부에 악성코드 파일을 드롭하지 않고 즉시 결과 코드를 runFromMemory 함수에 인수로 전달한다고 밝혔습니다.

<Ezuri의 runFromMemory 기능>

여러 공격자가 활발히 사용하고 있어

Caspi와 Martinez는 지난 몇 달 동안 Ezuri를 사용하여 샘플을 패킹하는 악성코드 제작자 몇 명을 확인했습니다.

2020년 4월부터 활동 중인 사이버 범죄 그룹 TeamTNT도 여기에 포함됩니다.

TeamTNT는 잘못 구성된 Docker 인스턴스 및 노출된 API를 공격해 취약한 시스템을 DDoS 봇과 크립토마이너로 사용하는 것으로 알려져 있습니다.

감염된 시스템에 네트워크 스캐너를 설치하고, 메모리에서 AWS 자격 증명을 추출하는 "Black-T"와 같은 TeamTNT의 악성코드 최신 변종 또한 Ezuri를 사용하고 있었습니다.

AT&T 연구원들은 “Palo Alto Networks Unit42에서 확인한 마지막 Black-T 샘플은 Ezuri 로더였다”고 밝혔습니다.

“복호화된 페이로드는 UPX로 패킹된 ELF 파일로, 2020년 6월 처음으로 공개된 TeamTNT의 샘플입니다.”

또한 연구원들은 Ezuri로 패킹된 바이너리 다수에서 ‘ezuri’ 문자열을 발견했습니다.

Ezuri의 IoC 및 YARA 탐지 룰을 포함한 더 많은 정보는 AT&T의 보고서에서 확인하실 수 있습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 'Trojan.Dropper.Linux.Agent', 'Trojan.OSX.Agent'로 탐지 중입니다.

출처:

https://cybersecurity.att.com/blogs/labs-research/malware-using-new-ezuri-memory-loader

'국내외 보안동향' 카테고리의 다른 글

| TeamTNT 봇넷, Docker API와 AWS 크리덴셜 훔쳐 (0) | 2021.01.11 |

|---|---|

| 뉴질랜드 중앙 은행, 스토리지 서비스 해킹으로 인해 데이터 유출돼 (0) | 2021.01.11 |

| FortiWeb WAF에서 기업 네트워크가 해킹될 수 있는 취약점 다수 발견 (0) | 2021.01.08 |

| Vodafone의 ho. Mobile 데이터 유출 인정해, 250만 고객 영향 받아 (0) | 2021.01.07 |

| 구글, 안드로이드의 치명적인 원격 코드 실행 취약점 수정 (0) | 2021.01.07 |

댓글 영역