상세 컨텐츠

본문

Apple paid a $50,000 bounty to two bug bounty hunters for hacking its hosts

인도의 화이트햇 해커인 Harsh Jaiswal과 Rahul Maini가 애플 서버에 접근이 가능했던 여러 취약점을 발견했다고 주장했습니다.

이 듀오는 다른 연구원 팀이 애플로부터 어마어마한 상금을 지급 받은 것을 보고 지난 10월 애플의 인프라를 집중적으로 조사하기 시작했습니다.

두 전문가는 PII 노출이나 애플의 서버 또는 내부 네트워크에 대한 접근 권한을 얻는 등 치명적인 취약점을 찾는데 집중했습니다.

이들은 정찰 및 핑거프린트 채취 과정에서 빠른 웹 애플리케이션 개발을 위해 Lucee가 사용된 콘텐츠 관리 시스템(CMS)을 실행하는 애플 호스트 3개를 발견했습니다. 이 호스트 3개는 아래와 같습니다.

- https://facilities.apple.com/ (최근 버전)

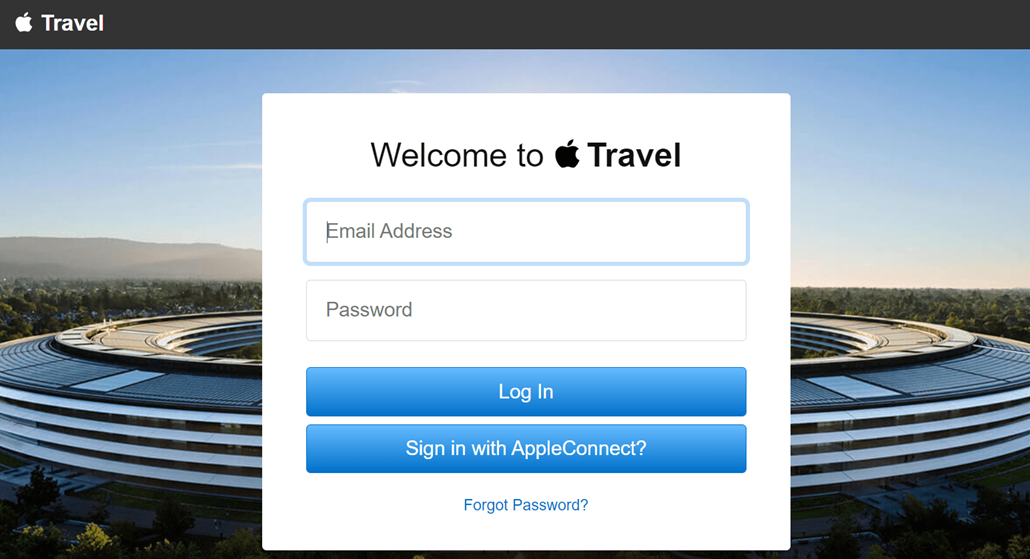

- https://booktravel.apple.com/ (구 버전)

- https://booktravel-uat.apple.com/ (구 버전)

호스트는 Lucee 관리자 패널을 노출시키고 있었으며, 이 중 둘은 구버전이었습니다. 구버전 호스트는 애플 직원들이 사용하도록 구현된 여행 포탈을 노출하고 있었습니다.

오래된 버전에는 보안 취약점이 존재했지만, 전문가들은 애플이 애플리케이션을 노린 공격을 완화하기 위한 목적으로 WAF를 사용했다고 밝혔습니다.

또한 이들은 Lucee의 구성이 잘못되어 있어 악용될 경우 인증 없이도 파일에 접근할 수 있어 애플 서버에서 웹 셸을 생성하고 이미 코드를 실행할 수 있는 가능성이 생긴다는 것을 발견했습니다.

“로컬에서 Lucee를 테스트하던 중, 공격자가 인증된 CFM(ColdFusion) 파일에 직접 액세스할 수 있는 심각한 구성 오류를 발견했습니다.”

“이를 통해 인증되지 않은 상태에서 많은 인증이 필요한 작업을 수행 가능했습니다. CFM 파일에서 request.admintype variable/property를 입력하면 우리는 관리자로 인증되지 않았기 때문에 실행 흐름이 중단됩니다. 하지만 이 확인 과정이 실행되기 전에는 어떤 코드도 실행할 수 있습니다.”

“따라서 우리는 그들이 request.admintype을 입력하기 전 취약점이 있는 파일을 찾아야 했습니다. Lucee에서 완전한 사전 인증/비인증 RCE를 실행하기 위해 아래 파일 3가지를 이용했습니다.”

- imgProcess.cfm (not available in older versions)

- admin.search.index.cfm

- ext.applications.upload.cfm

또한 전문가들은 이들의 활동에 대한 세부적인 기술적 내용을 제공하고, 애플의 웹 애플리케이션 방화벽 트리거를 피해 호스트 2곳에 셸을 확보한 방법에 대해 설명했습니다.

이 두 연구원은 애플에 발견 내용을 공유해 버그 바운티 5만 달러를 수령했습니다. 애플은 이 문제를 즉시 수정했지만, 연구원에게 다른 문제를 수정하기 전까지 이 문제를 공유하지 말 것을 부탁했습니다.

또한 Lucee의 개발팀은 cfm 파일에 대한 직접적인 액세스를 제한하여 취약점을 수정했습니다. 커밋 링크는 여기에서 확인하실 수 있습니다.

출처:

https://securityaffairs.co/wordpress/113572/hacking/apple-paid-bug-bounty.html

'국내외 보안동향' 카테고리의 다른 글

| SolarWinds 공격에 사용된 4번째 악성코드인 Raindrop 발견 (0) | 2021.01.20 |

|---|---|

| IObit 포럼, DeroHe 랜섬웨어 공격 받아 해킹돼 (0) | 2021.01.19 |

| 의료 부문 데이터 유출 사고의 절반이 랜섬웨어 공격으로 나타나 (0) | 2021.01.18 |

| 지멘스, Siemens Digital Industries 소프트웨어 제품 내 취약점 수십 개 수정 (0) | 2021.01.18 |

| 페이스북, 사용자 데이터 수집 혐의로 크롬 확장 프로그램 개발자 2명 고소 (0) | 2021.01.15 |

댓글 영역