상세 컨텐츠

본문

IObit forums hacked in widespread DeroHE ransomware attack

지난 주말 윈도우 유틸리티 개발 업체인 IObit가 해킹당해 포럼 회원들에게 DeroHE 랜섬웨어를 배포하는 사고가 발생했습니다.

IObit는 윈도우 시스템 최적화, Advanced SystemCare와 같은 프로그램으로 알려진 소프트웨어 개발 업체입니다.

지난 주말, IObit 포럼 회원들은 IObit에서 발송한 것으로 위장한 이메일을 받기 시작했습니다. 1년 무료 라이선스를 지급한다는 내용이었습니다.

이메일에는 ‘GET IT NOW’ 링크가 포함되어 있었으며, 해당 링크는 hxxps://forums.iobit.com/promo.html로 이어졌습니다. 이 페이지는 지금은 존재하지 않지만, 공격이 발생할 당시에는 hxxps://forums.iobit.com/free-iobit-license-promo.zip 파일을 배포하고 있었습니다.

이 zip 파일은 디지털 서명된 합법적인 IObit 라이선스 관리자 프로그램 파일이 포함되어 있지만, IObitUnlocker.dll 파일이 서명되지 않은 아래 악성 버전으로 바꿔치기 되었습니다.

‘IObit License Manager.exe’ 파일이 실행되면, 악성 IObitUnlocker.dll이 실행되어 C:\Program Files (x86)\IObit\iobit.dll 경로에 DeroHE 랜섬웨어를 설치 및 실행합니다.

대부분의 실행파일이 IOBit의 인증서로 서명되어 있으며, 사이트에서 ZIP 파일이 호스팅 되었기 때문에 사용자는 이를 합법적인 프로모션이라고 생각해 랜섬웨어를 설치했습니다.

IObit의 포럼과 기타 포럼의 제보 내용에 따르면, 이는 모든 포럼 회원을 노린 광범위 공격이었습니다.

DeroHE 랜섬웨어 분석

이 랜섬웨어는 처음 시작되면 윈도우에 로그인 시 "rundll32 "C:\Program Files (x86)\IObit\iobit.dll",DllEntry" 명령을 실행하는 "IObit License Manager" 자동 실행을 추가합니다.

이 랜섬웨어를 분석한 Emsisoft 분석가인 Elise van Dorp는 랜섬웨어가 DLL 실행을 허용하기 위해 아래와 같은 윈도우 디펜더 제외 항목을 추가한다고 밝혔습니다.

- @WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"

- @WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"\Temp\\"

- @WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionExtension=\".dll\"

- @WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionProcess=\"rundll32.exe\

이 랜섬웨어는 IObit License Manager에서 표시하는 것이라 주장하는 메시지 창을 표시합니다. 메시지의 내용은 “기다려 주시기 바랍니다. 예상한 것 보다 시간이 더 오래 걸릴 수 있습니다. 컴퓨터를 계속 켜 두거나 스크린 화면을 켜 두시기 바랍니다!”였습니다.

이는 랜섬웨어의 작업이 완료되기 전에 피해자가 기기를 끄지 못하게 하기 위해 표시하는 경고인 것으로 추측됩니다.

<컴퓨터를 끄지 못하게 하려는 가짜 경고창>

랜섬웨어로 암호화된 파일에는 .DeroHE 확장자가 추가됩니다.

<DeroHE 랜섬웨어로 암호화된 파일>

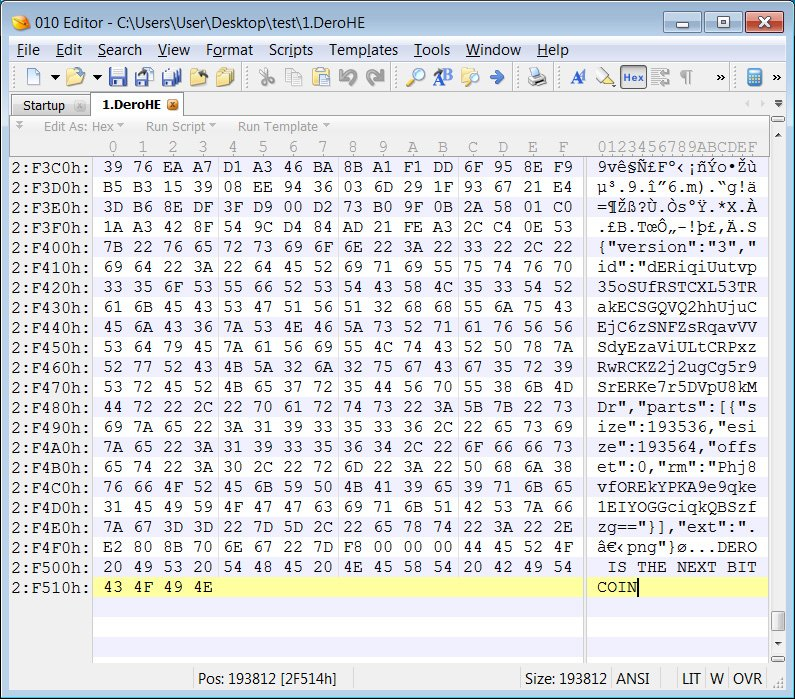

암호화된 각 파일에는 아래와 같이 파일 끝 부분에 정보 문자열이 추가됩니다. 피해자가 랜섬머니를 지불할 경우 공격자는 이 정보를 사용하여 파일을 복호화합니다.

{"version":"3","id":"dERiqiUutvp35oSUfRSTCXL53TRakECSGQVQ2hhUjuCEjC6zSNFZsRqavVVSdyEzaViULtCRPxzRwRCKZ2j2ugCg5r9SrERKe7r5DVpU8kMDr","parts":[{"size":193536,"esize":193564,"offset":0,"rm":"Phj8vfOREkYPKA9e9qke1EIYOGGciqkQBSzfzg=="}],"ext":".png"}

<암호화된 파일의 HEX 편집>

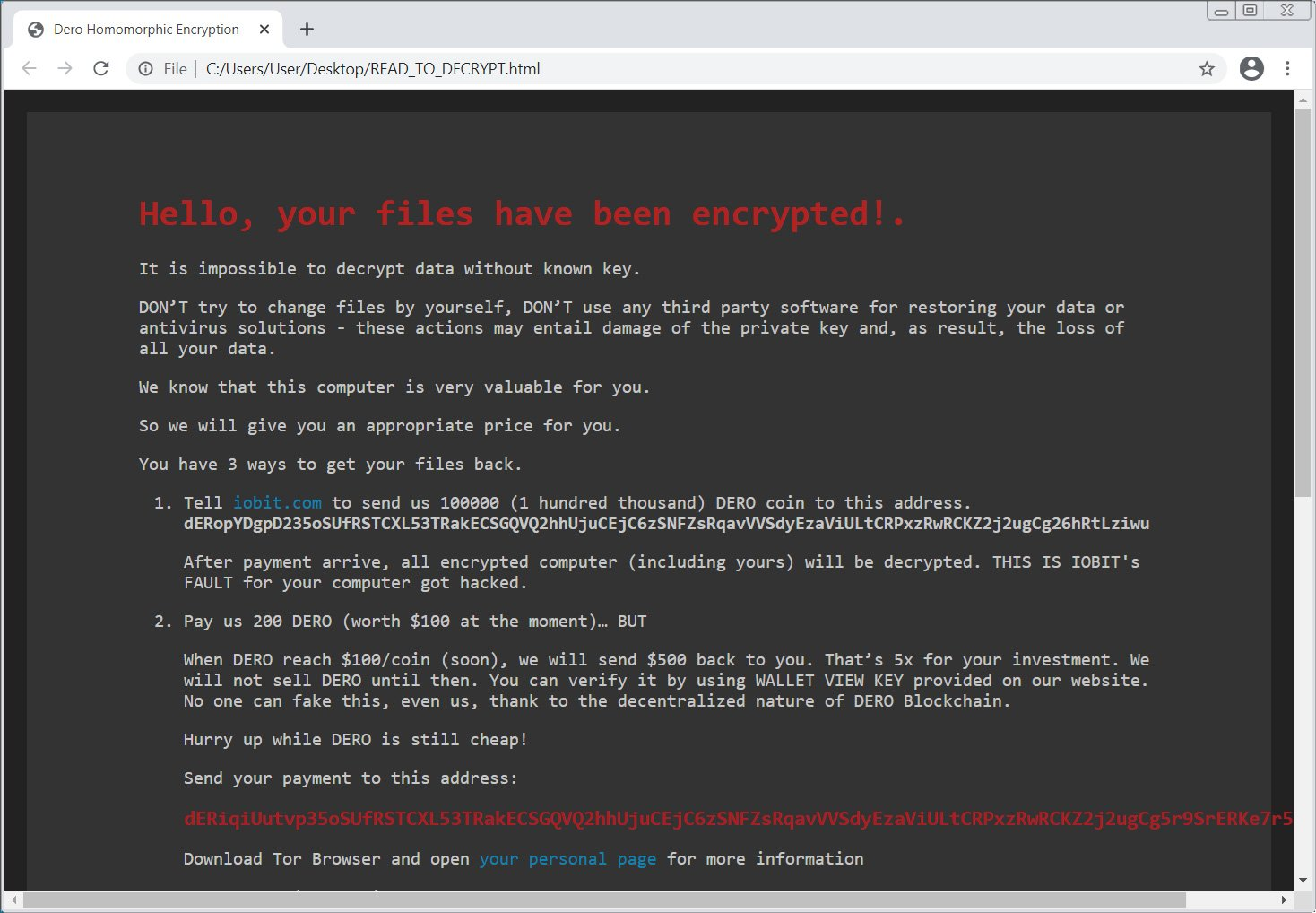

DeroHE 랜섬웨어는 윈도우 데스크톱에서 암호화된 모든 파일 목록인 FILES_ENCRYPTED.html과 랜섬노트인 READ_TO_DECRYPT.html 파일을 생성합니다.

이 랜섬노트의 제목은 'Dero Homomorphic Encryption'이며, DERO라는 가상화폐를 홍보합니다. 이 랜섬노트는 피해자에게 복호화 툴을 받기 위해 기재된 주소로 약 $100 상당인 200 코인을 보낼 것을 요구합니다.

<DeroHE 랜섬웨어의 랜섬노트>

이 랜섬노트에는 랜섬머니 지불 시 방문해야 하는 Tor 사이트의 주소인 ‘http://deropayysnkrl5xu7ic5fdprz5ixgdwy6ikxe2g3mh2erikudscrkpqd.onion’이 포함되어 있었습니다.

특이하게도, 이 Tor 사이트는 IObit에서 10만 달러 상당의 DERO 코인을 공격자에게 보낼 경우 모든 피해자를 복호화해 주겠다는 메시지를 포함하고 있었습니다.

DeroHE 랜섬웨어의 Tor 지불 사이트에는 아래와 같은 메시지가 표시됩니다.

"iobit.com 측에 아래 주소로 십만 DERO 코인을 보낼 것을 요청해 주십시오. dERopYDgpD235oSUfRSTCXL53TRakECSGQVQ2hhUjuCEjC6zSNFZsRqavVVSdyEzaViULtCRPxzRwRCKZ2j2ugCg26hRtLziwu"

“결제가 완료되면, 암호화된 모든 컴퓨터가 복호화될 것입니다. 귀하의 컴퓨터는 IOBIT의 잘못으로 인해 감염되었습니다.”

<DeroHE 랜섬웨어의 Tor 결제 사이트>

현재 이 랜섬웨어의 취약점을 분석 중이며, 무료 복호화가 가능한지 여부는 아직까지 불투명합니다.

더불어 공격자에게 랜섬머니를 지불하더라도 이들이 실제로 복호화 툴을 제공할 지는 알 수 없습니다.

IObit 포럼 해킹 가능성 있어

가짜 프로모션 페이지를 만들고 악성 다운로드 파일을 호스팅하기 위해, 공격자는 IObit 포럼을 해킹해 관리 계정에 대한 액세스 권한을 얻은 것으로 보입니다.

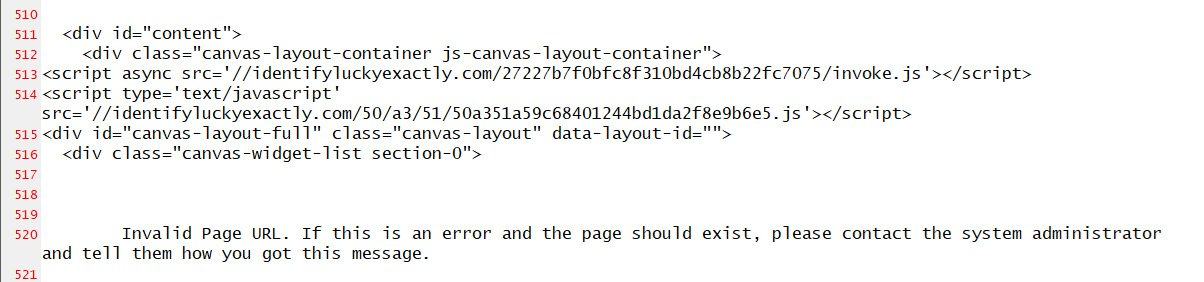

현재도 해당 포럼은 해킹된 상태로 보입니다. 404 에러 코드를 리턴하는 누락된 페이지를 방문할 경우, 웹 페이지는 여전히 브라우저 알림을 구독하라는 대화 창을 표시합니다. 이를 구독하면 브라우저에서 성인 사이트, 악성 소프트웨어 및 기타 원하지 않는 콘텐츠를 홍보하는 데스크톱 알림을 받기 시작할 것입니다.

<해킹된 IObit 포럼 페이지>

또한 페이지의 아무곳이나 클릭하면 성인 사이트 광고를 보여주는 새 탭이 열립니다. 포럼 링크를 클릭하면 유사한 성인 페이지로 이동되기 때문에, 다른 사이트 섹션도 해킹된 것으로 추측됩니다.

공격자는 아래와 같이 발견되지 않은 모든 페이지에 악성 스크립트를 삽입하는 방식으로 포럼을 훼손했습니다.

<해킹된 IObit 포럼 페이지>

Bleeping Computer에서는 이와 관련하여 IObit에 문의했지만, 아직까지 답변을 받지 못했다고 밝혔습니다.

현재 이스트시큐리티 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Ransom.DeroHE’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| ‘DNSpooq’ 취약점, 공격자가 기기 수백만 대의 DNS를 하이재킹하도록 허용해 (0) | 2021.01.20 |

|---|---|

| SolarWinds 공격에 사용된 4번째 악성코드인 Raindrop 발견 (0) | 2021.01.20 |

| 애플, 호스트 해킹 제보한 버그 사냥꾼 2명에 5만달러 상금 지급 (0) | 2021.01.19 |

| 의료 부문 데이터 유출 사고의 절반이 랜섬웨어 공격으로 나타나 (0) | 2021.01.18 |

| 지멘스, Siemens Digital Industries 소프트웨어 제품 내 취약점 수십 개 수정 (0) | 2021.01.18 |

댓글 영역