상세 컨텐츠

본문

Hacker posts 1.9 million Pixlr user records for free on forum

한 해커가 피싱 및 크리덴셜 스터핑 공격에 악용될 수 있는 190만 Pixlr 사용자 기록을 유출시켰습니다.

Pixlr는 포토샵과 같은 전문 데스크톱 사진 편집 프로그램에서 사용할 수 있는 많은 기능을 포함한 인기 있는 무료 온라인 사진 편집 애플리케이션입니다.

Pixlr는 기본 편집 도구를 무료로 제공하지만, 이 사이트는 고급 툴, 스톡 사진, 기타 기능을 제공하는 유료 멤버십 또한 제공합니다.

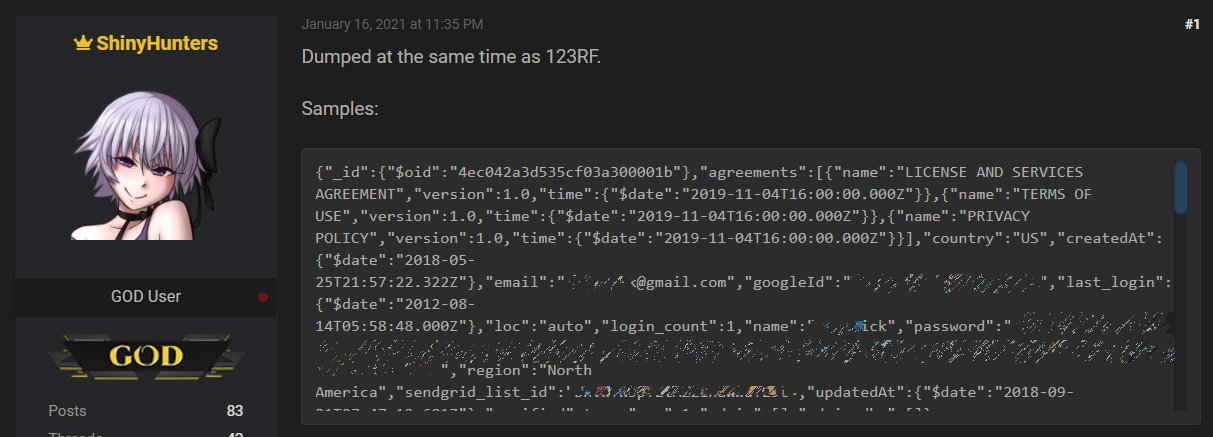

ShinyHunters로 알려진 공격자는 지난 주말 해커 포럼에 한 데이터베이스를 무료 공개하며, 이를 123rf 스톡 사진 사이트를 해킹하여 훔친 Pixlr의 데이터베이스라고 주장했습니다. Pixlr과 123rf는 모두 동일 회사인 Inmagine의 소유입니다.

<무료로 공개된 Pixlr 데이터베이스>

ShinyHunters는 웹사이트 해킹 및 훔친 사용자 데이터베이스를 비공개 또는 브로커를 통해 판매하는 것으로 알려진 해커입니다. 이들은 과거에 okopedia, Homechef, Minted, Chatbooks, Dave, Promo, Mathway, Wattpad 등에서 데이터를 유출한 전적이 있습니다.

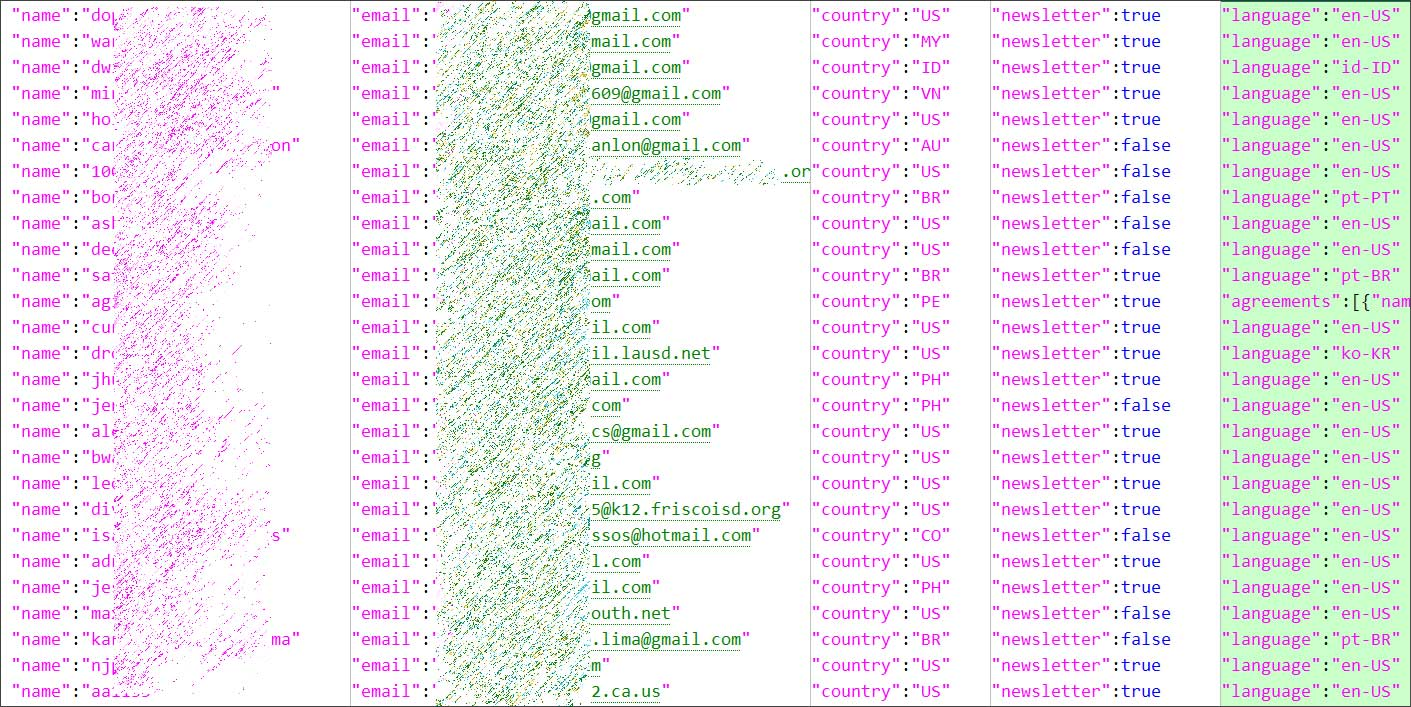

ShinyHunters가 공개한 Pixlr 데이터베이스에는 이메일 주소, 로그인 ID, SHA-512 해싱된 비밀번호, 사용자의 국가, 뉴스레터 가입 여부 및 기타 내부 정보 등 사용자 기록 1,921,141건이 포함되어 있었습니다.

<데이터베이스 내 샘플 기록>

ShinyHunters는 2020년 말 회사의 AWS 버킷에서 해당 데이터베이스를 다운로드했다고 밝혔습니다. 해당 데이터베이스를 공유한 후, 해커 포럼을 자주 방문하는 많은 다른 공격자들이 그에게 감사를 표했습니다.

Bleeping Computer는 Pixlr에게 유출된 데이터베이스에 대해 문의했지만 아직까지 답변을 받지 못했습니다. 하지만 해당 데이터베이스에 포함된 많은 이메일 주소가 가입된 Pixlr 멤버의 것임을 확인했습니다.

Pixlr 사용자 대처법

노출된 데이터 중 일부분이 유효한 것으로 확인되었기 때문에, 이 유출 사고는 거짓이 아닌 것으로 보입니다.

모든 Pixlr 사용자는 즉시 사이트의 비밀번호를 변경할 것을 권장합니다. 또한 다른 사이트에서 사용하지 않은 고유하고 강력한 비밀번호를 사용해야 합니다.

다른 사이트에서 Pixlr 사이트와 동일한 비밀번호를 사용한 경우, 해당 사이트의 비밀번호 또한 변경해야 합니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Cisco SD-WAN 제품 및 Smart Software Manager Setellite Web UI 취약점 다수 수정돼 (0) | 2021.01.22 |

|---|---|

| NSA, 오래된 TLS 프로토콜 교체 권장해 (0) | 2021.01.21 |

| ‘DNSpooq’ 취약점, 공격자가 기기 수백만 대의 DNS를 하이재킹하도록 허용해 (0) | 2021.01.20 |

| SolarWinds 공격에 사용된 4번째 악성코드인 Raindrop 발견 (0) | 2021.01.20 |

| IObit 포럼, DeroHe 랜섬웨어 공격 받아 해킹돼 (0) | 2021.01.19 |

댓글 영역