상세 컨텐츠

본문

Fonix ransomware shuts down and releases master decryption key

Fonix 랜섬웨어 운영자가 활동을 중단하고 피해자가 무료로 파일을 복호화할 수 있는 마스터 복호화 키를 공개했습니다.

Xinof와 FoxCrypter로도 알려진 Fonix 랜섬웨어는 2020년 6월부터 활동을 시작했으며, 이후 꾸준히 피해자의 시스템을 암호화했습니다.

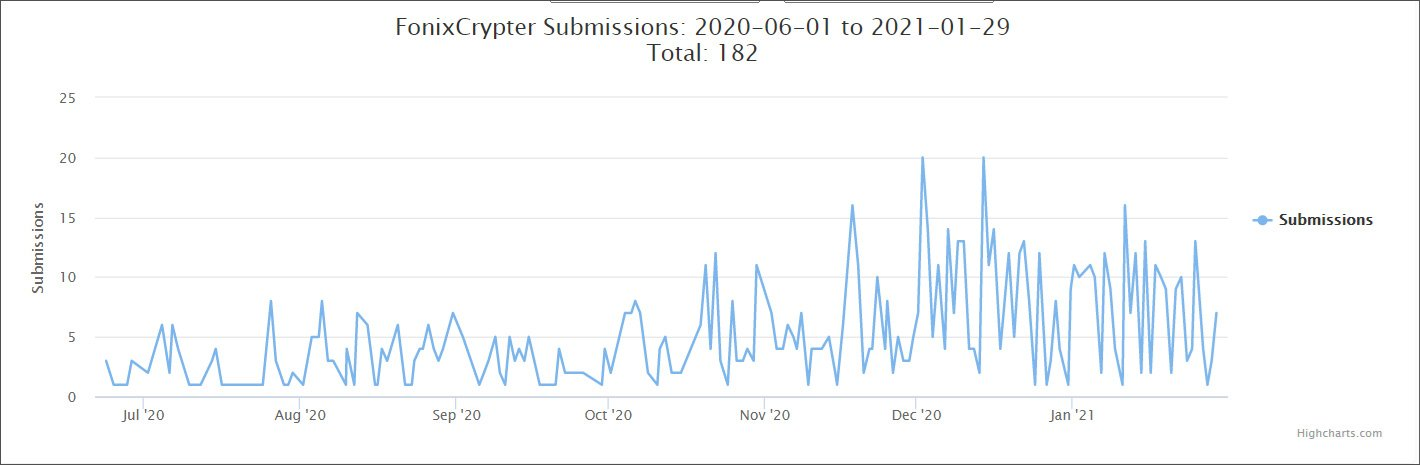

이 랜섬웨어는 Sodinokibi, Netwalker, STOP만큼 활동적이지는 않았지만, 아래 ID Ransomware에서 확인할 수 있듯 2020년 11월부터 활동이 약간 증가했습니다.

<ID Ransomware 등록 상태>

1월 29일 오후, 자신이 Fonix 랜섬웨어의 관리자라고 주장하는 한 트위터 사용자가 랜섬웨어의 활동이 종료되었다고 발표했습니다.

<Fonix 관리자의 트윗>

관리자의 메시지 내용은 아래와 같습니다.

저는 Fonix 팀 관리자 중 한 명입니다.

우리는 우리의 능력을 긍정적인 방법으로 사용하고, 다른 이들을 도와야 합니다.

랜섬웨어의 소스는 완전히 삭제되었지만, 일부 멤버는 이 프로젝트를 종료하는데 동의하지 않았으며 그 중 한 명인 텔레그램 채널 관리자는 가짜 소스 및 데이터를 판매해 사용자를 속이려 시도했습니다.

어쨌든 메인 관리자는 모든 작업을 중단하고 감염된 모든 시스템을 무료로 복호화하기로 결정했습니다.

그리고 복호화 키는 대중에 공개될 것입니다.

팀의 최종적인 입장은 곧 공지하도록 하겠습니다.

- FonixTeam

마스터키는 제대로 작동하지만, 복호화 툴은 제대로 작동하지 않아

Fonix 관리자는 또 다른 트윗을 통해 복호화 툴과 마스터 개인 복호화 키가 포함된 압축파일인 'Fonix_decrypter.rar'를 공개했습니다.

<Fonix 복호화툴 압축파일>

이 복호화 툴은 피해자가 파일을 쉽게 복호화하도록 만들어 진 것이 아니라, 랜섬웨어 조직이 내부적으로 사용하는 관리 툴입니다.

대부분의 랜섬웨어는 피해자의 암호화된 파일 일부를 복호화하여 그들이 실제로 암호화된 파일을 해독할 능력이 있음을 보여줍니다.

운영자가 공개한 복호화 툴은 이러한 무료 복호화 테스트를 수행할 때 운영자가 사용하던 툴이며, 컴퓨터 전체를 복호화하지는 않습니다.

<Fonix 랜섬웨어의 관리자용 복호화 툴>

이 복호화 툴은 한 번에 파일 하나를 복호화할 수 있다고 하더라도, 사용법이 매우 어렵고 충돌을 일으키기 쉬운 것으로 나타났습니다.

또한 보안 연구원인 Michael Gillespie는 이 마스터키가 일부 Fonix 랜섬웨어 버전에서만 정상적으로 작동한다고 밝혔습니다.

Emsisoft는 Fonix 랜섬웨어의 모든 버전을 통해 암호화된 파일을 복호화해주는 툴을 개발 중이라 밝혔습니다. 해당 툴은 .Fonix, .FONIX, .repter, .XINOF 확장자로 끝나는 모든 파일을 복호화가 가능합니다.

이 복호화 툴이 언제 출시될지는 정확히 알 수 없지만, 피해자들은 파일을 복호화할 수 있는 해결책을 곧 찾을 수 있을 것입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 해커 그룹, NoxPlayer 안드로이드 에뮬레이터에 악성코드 삽입해 (0) | 2021.02.02 |

|---|---|

| Apache, Oracle, Redis 서버를 통해 전파되는 Pro-Ocean 악성코드 (0) | 2021.02.01 |

| 피싱 양식을 동적으로 생성하는 새로운 피싱 킷인 LogoKit 발견 (0) | 2021.01.29 |

| 이탈리아 CERT, 자격 증명 탈취 안드로이드 악성코드 경고해 (0) | 2021.01.29 |

| 원격 해커가 내부 네트워크의 기기를 공격할 수 있는 새로운 공격 발견 (0) | 2021.01.28 |

댓글 영역