상세 컨텐츠

본문

Italy CERT Warns of a New Credential Stealing Android Malware

연구원들이 접근성 서비스를 악용하여 사용자 자격 증명을 하이잭하고, 음성과 영상을 기록하는 새로운 안드로이드 악성코드 패밀리를 공개했습니다.

AddressIntel에서 발견하고 이탈리아의 CERT-AGID에서 “Oscorp”라 명명된 이 악성코드는 사용자에게 접근성 서비스를 설치하도록 유도합니다. 공격자는 이를 통해 화면의 내용과 사용자가 입력한 내용을 읽을 수 있게 됩니다.

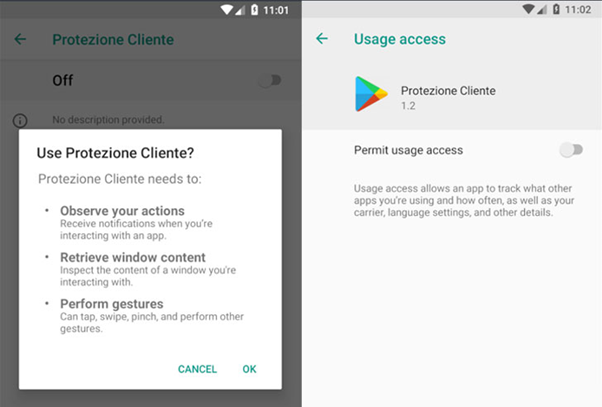

명령 및 제어 (C2) 서버 로그인 페이지 제목을 따와 명명된 악성 APK ("Assistenzaclienti.apk" 또는 "Customer Protection")는 "supportoapp[.]com, 도메인을 통해 배포됩니다.

이 APK는 설치 시 접근성 서비스를 활성화 하기 위해 권한을 요청하고, 추가 명령을 받아오기 위해 C2 서버와의 통신을 설정합니다.

또한 이 악성코드는 8초마다 반복적으로 설정 화면을 재오픈해 사용자에게 추가 권한을 부여하도록 강요합니다.

이 악성코드는 액세스 권한을 얻으면 이를 악용하여 키 입력 기록, 기기의 앱 언인스톨, 전화 걸기, SMS 메시지 전송, 사용자를 지갑 앱인 Blockchain.com으로 이동시켜 가상화폐 훔치기, 구글 인증 앱의 이중 인증 코드에 접근하는 등의 공격을 실행합니다.

연구원들은 공격자의 지갑 잔액이 1월 9일 기준으로 $584였다고 밝혔습니다.

이 악성코드는 마지막 단계에서 시스템 정보(설치된 앱, 전화기기 모델, 통신사)와 함께 수집한 데이터를 C2 서버로 유출시킵니다.

또한 구글 인증기 앱 실행, SMS 메시지 탈취, 앱 언인스톨, 특정 URL 실행, WebRTC를 통한 스크린의 음성 및 영상 기록하기 위한 명령어를 가져옵니다.

CERT는 해당 악성코드의 타깃이 되는 앱을 오픈하는 사용자에게 계정과 비밀번호를 묻는 피싱 페이지가 표시된다고 지적했습니다.

또한 이 화면은 피해자를 속이기 위해 앱마다 다르게 설계되었다고 밝혔습니다.

이 악성코드가 선별한 애플리케이션의 정확한 유형은 아직까지 밝혀지지 않았지만, 연구원들은 뱅킹, 메시징 등 민감 데이터를 처리하는 모든 앱이 될 가능성이 있다고 밝혔습니다.

출처:

https://thehackernews.com/2021/01/italy-cert-warns-of-new-credential.html

https://cert-agid.gov.it/news/oscorp-il-solito-malware-per-android/

'국내외 보안동향' 카테고리의 다른 글

| Fonix 랜섬웨어, 활동 중단 후 마스터 복호화 키 공개해 (0) | 2021.02.01 |

|---|---|

| 피싱 양식을 동적으로 생성하는 새로운 피싱 킷인 LogoKit 발견 (0) | 2021.01.29 |

| 원격 해커가 내부 네트워크의 기기를 공격할 수 있는 새로운 공격 발견 (0) | 2021.01.28 |

| Netwalker 랜섬웨어 다크웹 사이트, 법 집행부에 압수돼 (0) | 2021.01.28 |

| 새로운 Linux SUDO 취약점, 로컬 사용자가 루트 권한을 얻도록 허용해 (0) | 2021.01.27 |

댓글 영역