상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

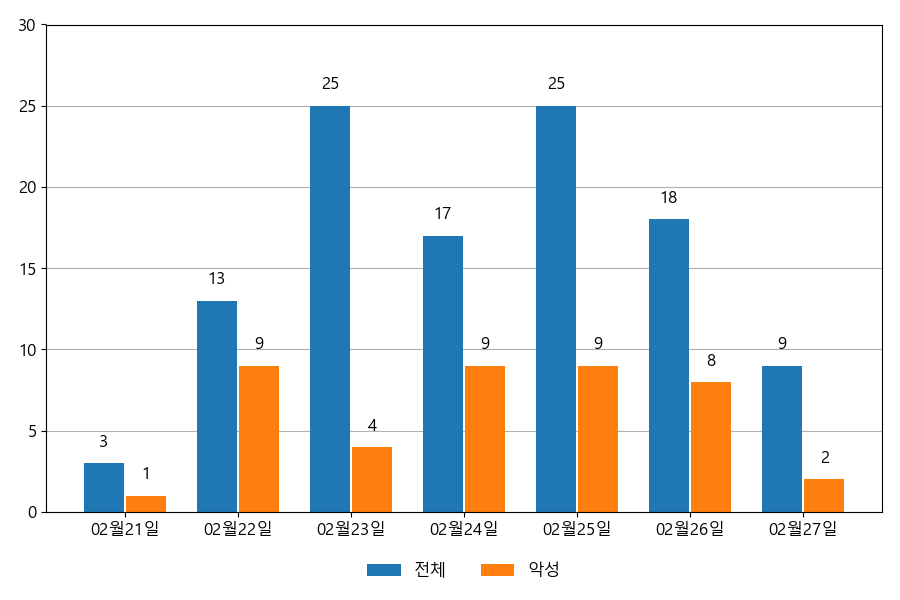

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 02월 21일~02월 27일까지의 주간 통계 정보입니다.

1. 이메일 유입량

지난주 이메일 유입량은 총 110건이고 그중 악성은 42건으로 38.18%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 47건 대비 42건으로 5건이 감소했습니다.

일일 유입량은 하루 최저 3건(악성 1건)에서 최대 25건(악성 9건)으로 일별 편차를 확인할 수 있습니다.

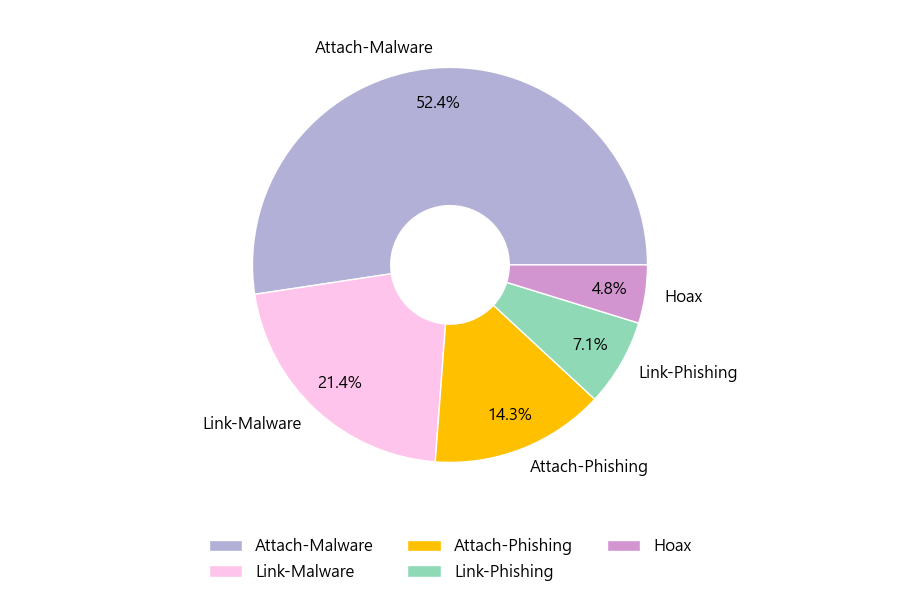

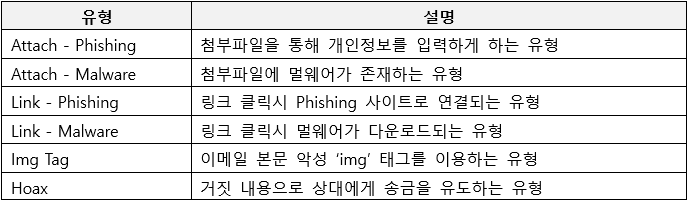

2. 이메일 유형

악성 이메일을 유형별로 살펴보면 42건 중 Attach-Malware형이 52.4%로 가장 많았고 뒤이어 Link-Malware형이 21.4%를 나타냈습니다.

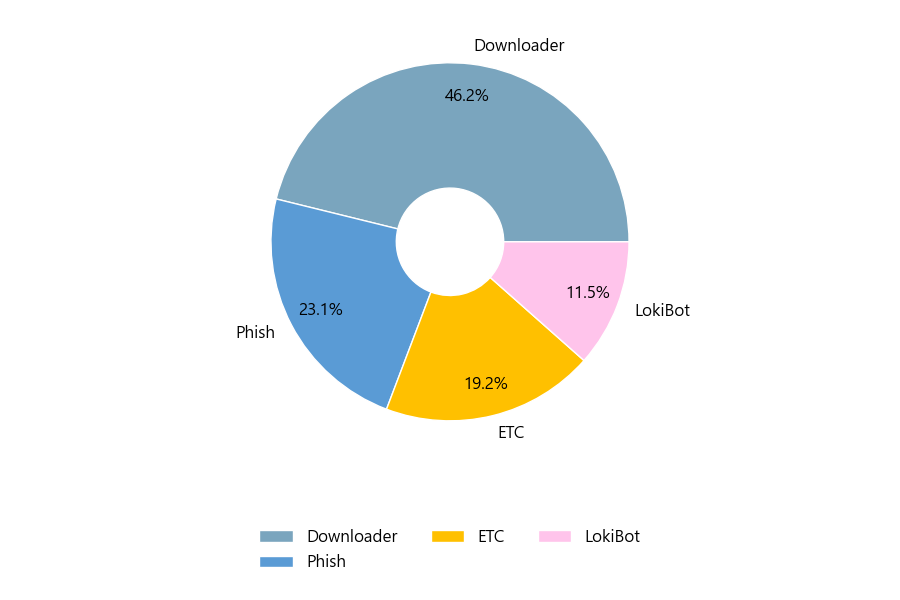

3. 첨부파일 종류

첨부파일은 ‘Downloader’형태가 46.2%로 제일 큰 비중을 차지했고 뒤이어 ‘Phish’, ‘ETC’가 각각 23.1%, 19.2%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍPayment from your account.

ㆍInvoice Due Soon!

ㆍ(rsmus.com) Case HE47264091

ㆍFedEx Billing - Invoice Ready for Payment

ㆍPurchase Order PO35522

ㆍQUOTATION

ㆍRe: debt to our company

ㆍ[u.roeben@landkreis-tuttlingen.de] AW: Bericht SPZ Silas Gnirss

ㆍVirement bancaire

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍInvoice-1002.pdf

ㆍPO_210223.cab

ㆍPurchase Order PO35522.ace

ㆍNew Order.lzh

ㆍdocuments (87).xls

ㆍCCF0382890.zip

ㆍ7-647-66851.rtf

ㆍscan documents.html

ㆍQuotation.iso

ㆍOriental Fastech PO #00725.pps

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

5. 이메일 Weekly Pick

이번주 Pick으로는 Office365 사칭 Phishing 이메일을 선정했습니다. 이번 이메일은 동일한 템플릿으로 다수 확인되었으며 링크 클릭시 MS 계정을 탈취하는 Phishing 사이트가 연결됩니다. 유사한 이메일을 받았을 경우 주의하시기 바랍니다.

※ 참고

댓글 영역