상세 컨텐츠

본문

z0Miner botnet hunts for unpatched ElasticSearch, Jenkins servers

작년에 발견된 가상 화폐 채굴 봇넷인 z0Miner가 Jenkins 및 ElasticSearch 서버를 노리는 것으로 나타났습니다. 이 봇넷의 목적은 모네로(XMR) 화폐를 채굴하는 것입니다.

z0Miner는 크립토마이닝 악성코드 변종으로 지난 11월 텐센트 보안 팀에서 발견했습니다. 당시 이 봇넷은 Weblogic의 보안 취약점을 악용하여 수천 대의 서버를 감염시켰습니다.

공격자들은 ElasticSearch 및 Jenkins 서버에 존재하는 RCE 취약점을 악용하여 새로운 기기를 검색하고 감염을 시도하도록 악성코드를 업그레이드했습니다.

수 년간 패치되지 않은 서버들 노려

Qihoo 360 Netlab의 연구원들에 따르면 z0Miner는 2015년 및 이전에 패치된 취약점이 아직도 패치되지 않은 서버를 찾고 있는 것으로 나타났습니다.

이 봇넷은 ElasticSearch RCE 취약점(CVE-2015-1427) 및 Jenkins 서버의 더 오래된 RCE 취약점을 노립니다.

서버를 해킹한 후 악성코드는 먼저 악성 셸 스크립트를 다운로드하고 이전에 배포된 크립토마이너를 찾아 종료시킵니다.

이후 Pastebin에서 악성 스크립트를 주기적으로 가져와 실행하기 위한 새로운 cron 항목을 설정합니다.

다음 단계는 XMRig 마이너 스크립트, 설정 파일, 스타터 스크립트를 포함한 마이닝 키트를 다운로드 한 후 백그라운드에서 가상화폐를 채굴하는 것입니다.

360 Netlab은 z0Miner 봇넷이 사용하는 모네로 지갑 중 하나를 발견했으며, 약 22 XMR ($4,600 이상)이 담겨있음을 발견했습니다.

얼마 안되는 금액으로 보이지만, 일반적으로 크립토마이닝 봇넷은 두 개 이상의 지갑을 사용하여 불법 자금을 수집합니다.

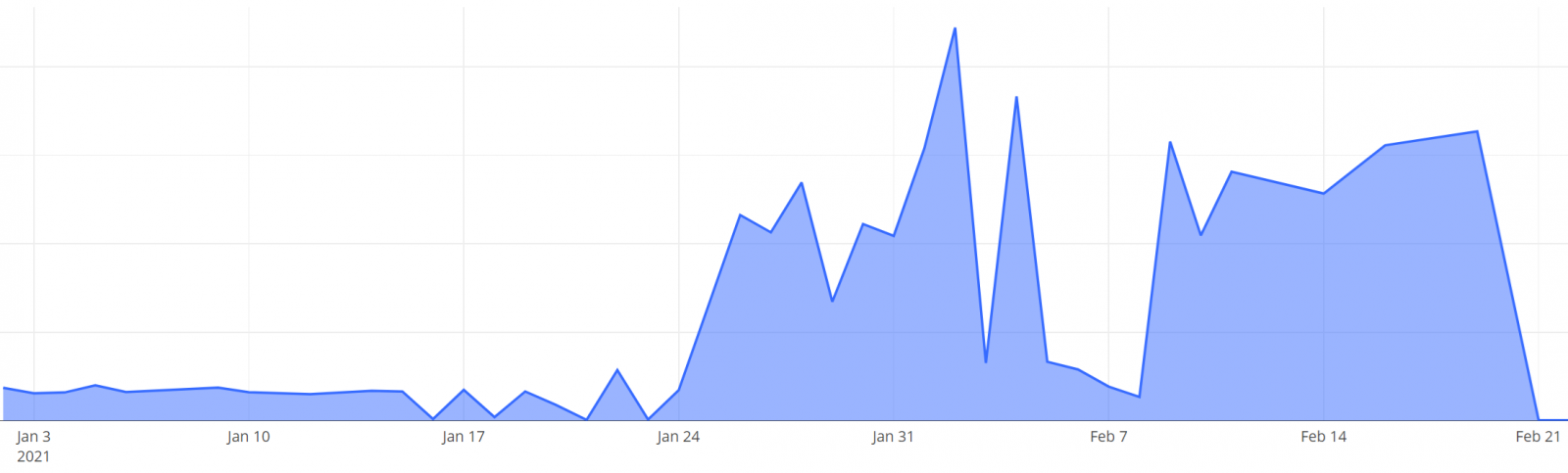

연구원들이 공유한 허니팟 통계에 따르면, z0Miner 봇넷 활동은 지난 1월 초 잠시 휴식기를 가진 후 1월 중순에 다시 시작되었습니다.

이미 기기 수천 대가 감염돼

z0Miner는 지난 해부터 활동을 시작했으며, 다른 기기로 확산을 위해 Weblogic의 RCE 취약점 2가지 (CVE-2020-14882,CVE-2020- 14883)를 악용한 공격 도중 Tencent Security Team이 발견했습니다.

Tencent의 추측에 따르면 z0Miner를 운영하는 공격자는 기기 약 5천 대 이상을 해킹하여 재빠르게 점령했습니다.

공격자들은 패치가 적용되지 않은 Weblogic 서버를 찾기 위해 클라우드 서버를 일괄적으로 스캔하고, 취약한 기기를 해킹하기 위해 “특수 제작된 데이터 패킷”을 보냈습니다.

기기 해킹에 성공하면, z0Miner는 유사한 공격 로직을 사용하여 crontab을 통해 지속성을 얻고 모네로를 채굴하기 시작했습니다.

2020년 11월 Tencent 보안 팀이 발견한 z0Miner 샘플 또한 SSH를 통해 이미 해킹된 네트워크 내에서 측면 이동한 것으로 나타났습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 'Trojan.Linux.CoinMiner'로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 중국 해커와 관련된 새로운 리눅스 악성코드 RedXOR 발견 (0) | 2021.03.11 |

|---|---|

| 화이트햇 해커, 15만 대 이상 감시 카메라에 접근 권한 얻어 (0) | 2021.03.11 |

| 구글 플레이의 안드로이드 앱 9개, AlienBot과 MRAT 악성코드 배포해 (0) | 2021.03.10 |

| Sarbloh 랜섬웨어, 인도의 농부 시위 지지해 (0) | 2021.03.09 |

| 유럽 은행 당국, 익스체인지 서버 해킹 알려 (0) | 2021.03.09 |

댓글 영역