상세 컨텐츠

본문

Researchers Unveil New Linux Malware Linked to Chinese Hackers

지난 수요일 사이버 보안 연구원들이 리눅스 엔드포인트 및 서버를 노리는 새로운 정교한 백도어를 발견해 공개했습니다. 이 백도어는 중국 정부의 지원을 받는 공격자의 작업인 것으로 추측됩니다.

해당 악성코드는 “RedXOR”라 명명되었으며 polkit 데몬으로 위장한 이 백도어에서 PWNLNX, XOR.DDOS, Groundhog와 같이 Winnti(Axiom)와 관련이 있는 악성코드와 유사한 점이 다수 발견되었습니다.

RedXOR이라는 이름은 이 악성코드가 XOR 기반 체계를 이용하여 네트워크 데이터를 암호화하며, Red Hat Enterprise Linux의 구버전에서 공개된 레거시 GCC 컴파일러로 컴파일 된다는 사실을 기반으로 명명되었습니다. 따라서 이 악성코드는 레거시 리눅스 시스템을 노린 공격에서 사용되는 것으로 추정해볼 수 있습니다.

Intezer는 이 악성코드의 샘플 2개가 2월 23~24일경 인도네시아와 대만에서 업로드 되었으며, 두 국가 모두 중국에 기반을 둔 공격 그룹이 선별한 것이라 밝혔습니다.

전반적인 흐름, 기능, RedXOR과 PWNLNX 간의 XOR 인코딩 사용에서 중복되는 점을 제외하고, 이 백도어는 스트리핑되지 않은 64비트 ELF 파일 ("po1kitd-update-k")의 형태를 취하며, 실행될 경우 자기 자신을 기기에 설치하기 전 악성코드와 관련된 파일을 저장할 숨겨진 디렉토리를 생성합니다.

Polkit은 권한을 정의 및 처리하는 툴킷으로 권한이 없는 프로세스가 권한이 있는 프로세스와 통신하도록 허용하는데 사용됩니다.

또한 이 악성코드는 C2 IP 주소와 포트를 담은 암호화된 환경설정과 TCP 소켓을 통해 연결을 설정하기 전 C2 서버에 인증하는데 필요한 비밀번호를 포함하고 있습니다.

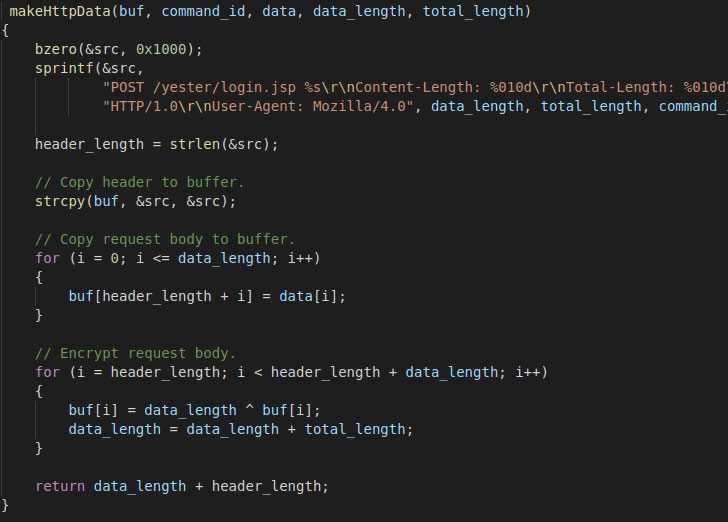

또한 이 C2 통신은 무해한 HTTP 트래픽으로 위장할 뿐만 아니라, XOR 암호화 체계를 사용하여 양방향으로 인코딩되며, 그 결과는 정확한 명령어로 복호화됩니다.

RedXOR는 시스템 정보(MAC 주소, 계정, 배포, 클럭 속도, 커널 버전 등) 수집, 파일 작업 수행, 시스템 권한으로 명령 실행, 임의 셸 명령 실행, 악성코드 원격 업데이트 옵션 등 다양한 기능을 지원합니다.

RedXOR에 피해를 입은 사용자들은 프로세스를 종료시키고, 악성코드와 관련된 모든 파일을 제거하여 시스템을 보호할 수 있습니다.

최근 개발 동향을 살펴보면, 리눅스 시스템을 노린 활성화된 캠페인이 증가하고 있음을 알 수 있습니다. IoT 기기, 웹 서버, 클라우드 서버용 OS의 광범위한 사용으로 인해 공격자들은 그들의 윈도우용 툴을 리눅스로 변환하거나, 플랫폼 양쪽을 모두 지원하는 새로운 툴을 개발하고 있는 추세인 것으로 나타났습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플은 'Backdoor.Linux.RedXOR'로 탐지 중입니다.

출처:

https://thehackernews.com/2021/03/researchers-unveil-new-linux-malware.html

'국내외 보안동향' 카테고리의 다른 글

| DearCry 랜섬웨어, 마이크로소프트 익스체인지 서버 노려 (0) | 2021.03.12 |

|---|---|

| F5 Big-IP 플랫폼에서 치명적인 사전 인증 RCE 취약점 발견 (0) | 2021.03.12 |

| 화이트햇 해커, 15만 대 이상 감시 카메라에 접근 권한 얻어 (0) | 2021.03.11 |

| z0Miner 봇넷, 패치되지 않은 ElasticSearch, Jenkins 서버 노려 (0) | 2021.03.10 |

| 구글 플레이의 안드로이드 앱 9개, AlienBot과 MRAT 악성코드 배포해 (0) | 2021.03.10 |

댓글 영역