상세 컨텐츠

본문

New DEARCRY Ransomware is targeting Microsoft Exchange Servers

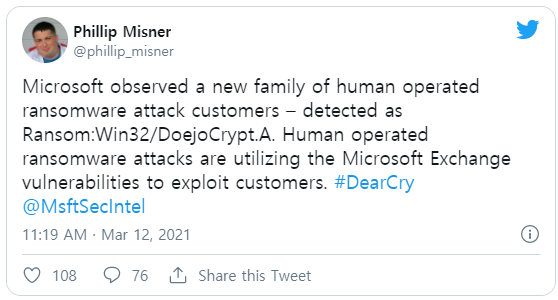

공격자들이 새로 공개된 ProxyLogon 취약점을 악용하여 마이크로소프트 익스체인지 서버를 해킹한 후 ‘DearCry’ 랜섬웨어를 설치하고 있는 것으로 나타났습니다.

마이크로소프트는 이달 초 공격자들이 새로운 제로데이 취약점인 ProxyLogon을 악용하여 마이크로소프트 익스체인지 서버를 해킹하고 있다는 사실을 공개했습니다. 당시 공격자들이 이 취약점을 랜섬웨어를 배포하는데 악용할 것이라는 우려가 있었습니다.

그러한 우려는 현실이 되었으며 공격자들은 실제 공격에 이 취약점을 악용하여 DearCry 랜섬웨어를 배포하기 시작했습니다.

DearCry 랜섬웨어

ID-Ransomware의 Michael Gillespie에 따르면, 3월 9일을 시작으로 사용자들이 새로운 랜섬웨어의 랜섬노트 및 암호화된 파일을 업로드하기 시작했습니다.

해당 내용을 검토한 결과, 거의 모든 파일이 마이크로소프트 익스체인지 서버에서 왔음을 발견했습니다.

마이크로소프트는 마이크로소프트 익스체인지 서버를 노린 ProxyLogon 취약점을 악용한 공격을 통해 DearCry 랜섬웨어가 설치되었음을 확인했습니다.

MalwareHunterTeam은 VirusTotal에서 이 랜섬웨어의 샘플 3개를 찾을 수 있었습니다. 이 파일은 모두 MingW로 컴파일된 실행파일이었습니다. Bleeping Computer에서 분석한 샘플 중 하나는 아래 PDB 경로를 포함했습니다.

C:\Users\john\Documents\Visual Studio 2008\Projects\EncryptFile -svcV2\Release\EncryptFile.exe.pdb

Advanced Intel의 Vitali Kremez에 따르면, DearCry 랜섬웨어는 시작된 후 ‘msupdate’라는 윈도우 서비스를 종료하려 시도합니다. 이 서비스가 어떠한 기능을 수행하는지는 아직까지 알려지지 않았지만, 정식 윈도우 서비스는 아닌 것으로 보입니다.

<Msupdate 서비스를 종료하는 코드>

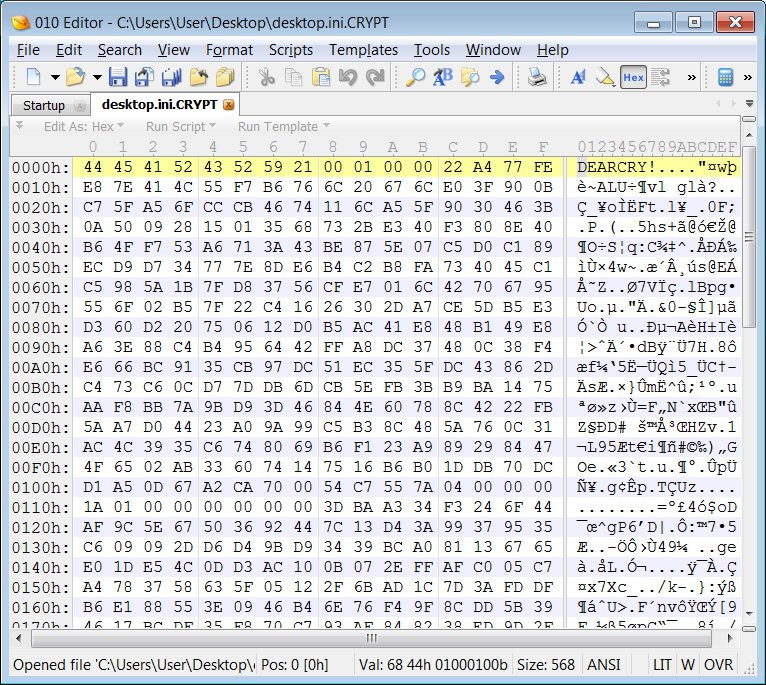

그런 다음 랜섬웨어는 컴퓨터의 파일을 암호화하기 시작합니다. 파일을 암호화 후 파일명 '.CRYPT' 확장자를 추가합니다.

<DearCry로 암호화된 파일>

Gillespie는 이 랜섬웨어가 파일 암호화를 위해 AES-256 및 RSA-2048을 사용하며, 암호화된 각 파일의 시작 부분에 'DEARCRY!' 문자열을 추가한다고 밝혔습니다.

<암호화된 파일 내 DEARCRY 파일 마커>

컴퓨터 암호화 작업이 끝나면, 이 랜섬웨어는 데스크톱에 랜섬노트인 'readme.txt' 파일을 생성합니다.

이 랜섬노트는 공격자의 이메일 주소 2개와 고유 해시를 포함하고 있습니다. 연구원은 이 해시가 RSA 공개키의 MD4 해시라 밝혔습니다.

<DearCry 랜섬노트>

안타깝게도, 현재 이 랜섬웨어에는 파일을 무료로 복구할 수 있는 복호화 툴을 만들 수 있는 취약점이 없는 것으로 보입니다.

ProxyLogon 취약점 패치 필요해

DearCry가 마이크로소프트 익스체인지 ProxyLogon 취약점을 통해 설치된다고 100% 확신할 수는 없지만, 현재 사용이 가능한 취약점을 활용할 가능성이 높습니다.

Palo Alto Networks에 따르면, 최신 업데이트를 적용할 수 없는 구버전 서버가 약 8만 대나 존재하는 것으로 나타났습니다.

모든 조직에서는 가능한 빠른 시일 내 패치를 적용하는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Ransom.Filecoder’로 탐지 중입니다.

출처:

https://twitter.com/phillip_misner/status/1370197696280027136

'국내외 보안동향' 카테고리의 다른 글

| NETGEAR JGS516PE 스위치에서 취약점 15개 발견 (0) | 2021.03.15 |

|---|---|

| 공격자가 루트 권한을 얻을 수 있는 15년 된 리눅스 커널 취약점 발견 (0) | 2021.03.15 |

| F5 Big-IP 플랫폼에서 치명적인 사전 인증 RCE 취약점 발견 (0) | 2021.03.12 |

| 중국 해커와 관련된 새로운 리눅스 악성코드 RedXOR 발견 (0) | 2021.03.11 |

| 화이트햇 해커, 15만 대 이상 감시 카메라에 접근 권한 얻어 (0) | 2021.03.11 |

댓글 영역