상세 컨텐츠

본문

New CopperStealer malware steals Google, Apple, Facebook accounts

가짜 소프트웨어 크랙 사이트를 통해 배포된 새로운 계정 탈취 악성코드가 구글, 페이스북, 아마존, 애플을 포함한 주요 서비스 제공 업체의 사용자를 노리고 있는 것으로 나타났습니다.

Proofpoint의 연구원들이 CopperStealer라 명명한 이 악성코드는 다운로더 기능을 포함한 비밀번호 및 쿠키 스틸러로 공격자가 감염된 기기에 추가 악성 페이로드를 전달할 수 있도록 합니다.

이 악성코드의 배후에 있는 공격자들은 해킹된 계정을 사용하여 악성 광고를 실행하고, 이어지는 멀버타이징(malvertising) 캠페인을 통해 추가 악성코드를 전달했습니다.

정교하지 않아도 위험해

Proofpoint의 연구원들은 보고서를 통해 아래와 같이 밝혔습니다.

“페이스북과 인스타그램 비즈니스, 광고주 계정을 노리는 샘플을 분석하던 중 Apple, Amazon, Bing, Google, PayPal, Tumblr, Twitter를 포함한 주요 서비스를 노리는 추가 버전을 발견했습니다.”

CopperStealer는 Google Chrome, Edge, Firefox, Yandex, Opera 웹 브라우저에 저장된 비밀번호를 수집하는 방식으로 동작합니다.

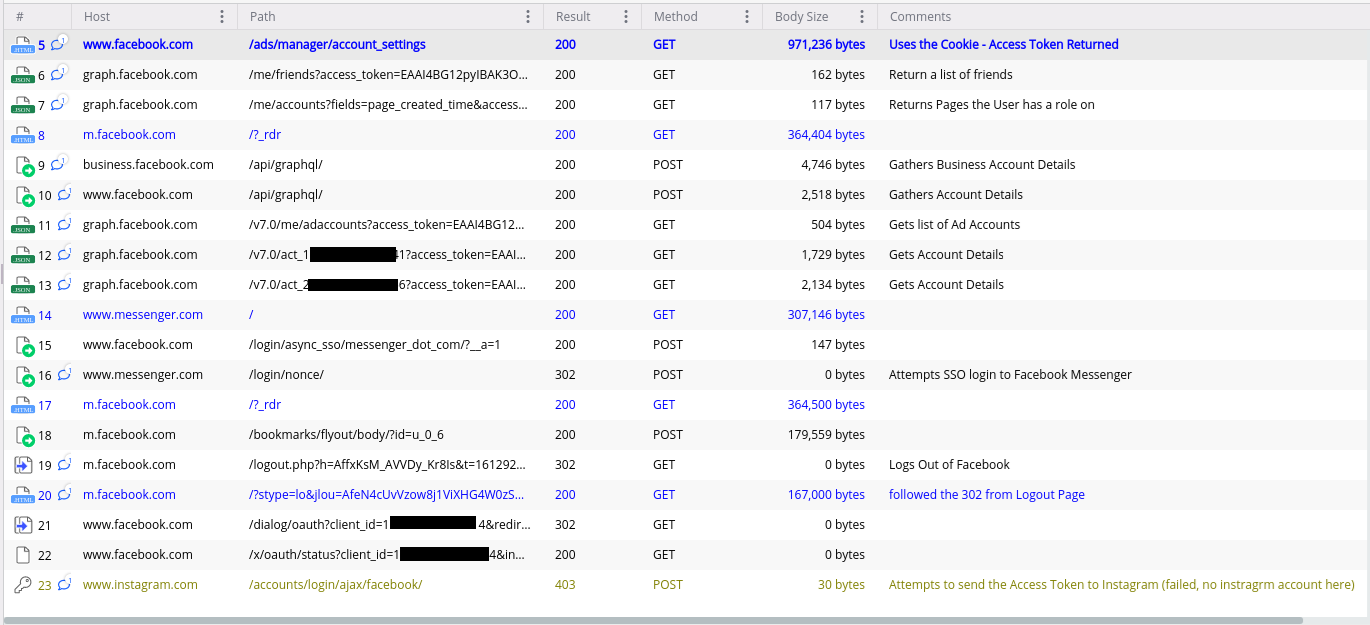

또한 이는 친구 목록, 광고 계정 정보, 접근 가능한 페이스북 페이지 목록 등 추가 콘텍스트를 수집하기 위해 훔친 쿠키를 사용하여 피해자의 페이스북 사용자 액세스 토큰을 가져옵니다.

CopperStealer의 다운로더 모듈을 사용하여 드롭된 악성코드에는 모듈형 Smokeloader 백도어와 다양한 여러 URL에서 다운로드된 기타 악성코드 페이로드가 포함되어 있었습니다.

<CooperStealer 페이스북 및 인스타그램 요청>

가짜 소프트웨어 크랙 사이트, 악성코드 배포 채널로 사용돼

CopperStealer는 가짜 소프트웨어 크랙 사이트 및 keygenninja[.]com, piratewares[.]com, startcrack[.]com, crackheap[.]net 등 알려진 악성코드 배포 플랫폼을 통해 배포됩니다.

Proofpoint는 Cloudflare와 기타 서비스 제공 업체와 협력해 방문자에게 사이트가 악성임을 알리려 노력했습니다.

“이 캠페인의 첫 24시간 동안 싱크홀은 159개국의 고유 IP 5,046곳에서 발생한 HTTP 요청 69,992건을 기록했습니다. 이는 고유한 감염 4,655건을 나타냅니다.”

<KeyGenNinja 사이트>

CopperStealer는 브라우저 쿠키를 훔치고 해킹된 페이스북 계정을 통한 악성 광고 홍보를 위해 사용된 SilentFade와 유사한 타겟팅 및 전달 방식을 사용했습니다.

“CopperStealer는 추가 악성코드 및 기타 공격을 확산시키기 위해 소셜 미디어 및 검색 엔진 계정과 같은 대형 서비스 제공 업체의 로그인 정보를 쫓고 있습니다. 이는 판매하거나 활용이 가능합니다.”

스캐머는 이와 같은 계정 탈취 악성코드를 이용해 위장 공격 및 신원 도용 사기가 가능하기 때문에, 사용자는 가능한 2단계 인증을 활성화 하여 계정을 추가적으로 보호하는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.PSW.Convagent', 'Trojan.Downloader.Adload', 'Trojan.SmokeLoader'로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| F5 BIG-IP에 존재하는 CVE-2021-22986 취약점 실제 공격에 악용돼 (0) | 2021.03.22 |

|---|---|

| 틱톡 안드로이드 앱에서 원클릭 원격 코드 실행 취약점 발견 (0) | 2021.03.19 |

| Mimecast, SolarWinds 해커들에 소스코드 일부 도난 당해 (0) | 2021.03.18 |

| 새로운 ZHtrap 봇넷, 허니팟 통해 더 많은 피해자 찾아 (0) | 2021.03.18 |

| Magecart 해커들, 신용카드 데이터를 JPG 파일 내부에 숨겨 (0) | 2021.03.17 |

댓글 영역