상세 컨텐츠

본문

New ZHtrap botnet uses honeypot to find more victims

Netlab 360의 보안 연구원들이 더 많은 피해자를 찾기 위해 허니팟을 구현한 새로운 미라이(Mirai) 기반 봇넷인 ZHtrap을 발견했습니다.

ZHtrap은 취약점 4가지를 악용하여 전파되며, 전문가들은 이 봇넷이 주로 DDoS 공격 및 스캔 활동에 사용되었으며 일부 백도어 기능을 통합했다고 밝혔습니다.

ZHtrap은 아래의 N데이 취약점을 통해 전파됩니다.

- NETGEAR

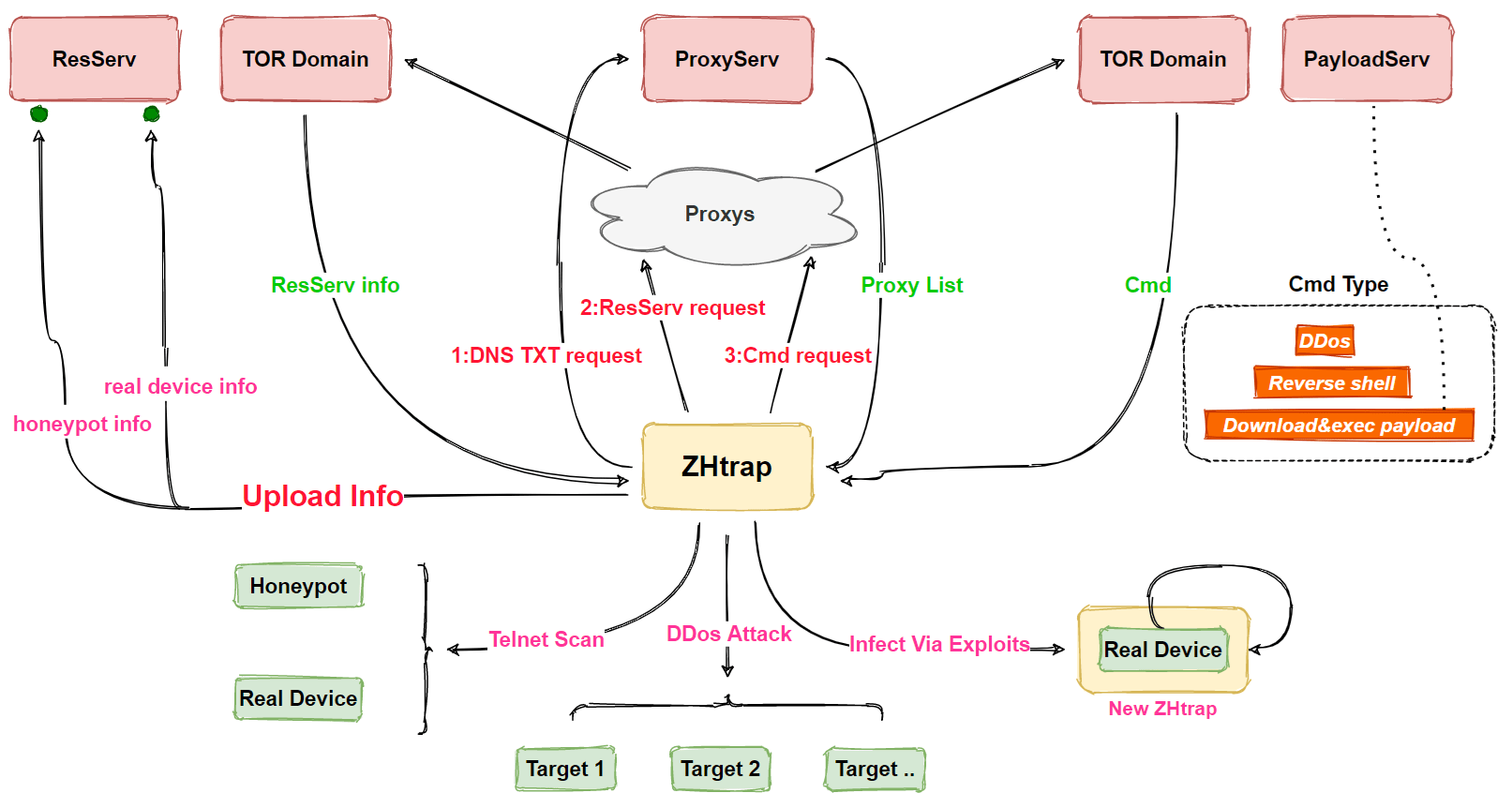

ZHtrap은 x86, ARM, MIPS를 포함한 여러 아키텍처를 지원합니다. ZHtrap 봇넷은 Mirai와는 여러 차이점을 보입니다. 예를 들면 ZHTrap은 명령을 위해 체크섬 메커니즘을 사용합니다. 스캐닝 전파 과정에서는 실제 기기와 허니팟을 구분하는 기능을 추가했으며, XOR 암호화 알고리즘을 재설계하고, 해킹된 기기를 단순한 허니팟으로 변환하고 프로세스 제어 메커니즘 세트를 구현했습니다.

연구원들은 이 봇이 Matryosh DDoS 봇넷의 구현 중 일부를 차용한다는 사실을 발견했습니다.

연구원들은 ZHtrap 봇의 여러 샘플을 분석 후 기능에 따라 세 가지 버전의 그룹으로 나누었습니다. 버전 v2는 v1을 기반으로 취약점 악용을 추가했으며, v3은 v2를 기반으로 네트워크 인프라를 삭제하는 기능을 추가했습니다.

ZHtrap 봇넷은 추후 전파 활동을 위한 타깃으로 사용될 IP 주소를 수집하기 위해 스캐닝 IP 수집 모듈을 통합한 허니팟을 사용했습니다.

Netlab 360에서 발행한 분석 보고서에서는 아래와 같이 언급했습니다.

“이전에 분석한 봇넷과 비교했을 때, ZHtrap의 가장 흥미로운 부분은 감염된 기기를 허니팟으로 변환한다는 것입니다. 허니팟은 주로 보안 연구원들이 수집 스캔, 익스플로잇, 샘플 등 공격 관련 정보를 발견하기 위해 사용합니다. 하지만 ZHtrap 또한 유사한 기술을 사용하는 것을 발견했습니다. 이들은 스캐닝 IP 수집 모듈을 통합하고, 여기서 수집된 IP를 자체 스캐닝 모듈에서 타깃으로 사용했습니다.”

ZHtrap은 지정된 포트 23개를 사용하고, 이 포트에 연결된 IP 주소를 식별한 다음 이 IP 주소를 사용하여 취약점 4개를 악용해 페이로드를 주입하는 방식으로 해킹을 시도했습니다.

봇이 기기를 점령하면 추가 페이로드를 다운로드 및 실행하기 위해 Tor를 사용하여 C2 인프라와 통신하여 Matryosh 봇넷의 신호를 수신했습니다.

“많은 봇넷이 웜과 유사한 스캔 전파 방식을 구현하고 있으며, ZHtrap의 허니팟 포트에 접근할 경우 다른 봇넷에 이미 감염된 기기일 가능성이 높습니다.”

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 'Backdoor.Linux.Mirai'로 탐지 중입니다.

출처:

https://securityaffairs.co/wordpress/115684/cyber-crime/zhtrap-botnet-honeypot.html

'국내외 보안동향' 카테고리의 다른 글

| CopperStealer 악성코드, 구글, 애플, 페이스북 계정 탈취해 (0) | 2021.03.19 |

|---|---|

| Mimecast, SolarWinds 해커들에 소스코드 일부 도난 당해 (0) | 2021.03.18 |

| Magecart 해커들, 신용카드 데이터를 JPG 파일 내부에 숨겨 (0) | 2021.03.17 |

| Mirai 봇넷 변종, 치명적인 익스플로잇 통해 보안 장비들 공격해 (0) | 2021.03.17 |

| Blender 웹사이트, 해킹 시도 겪은 이후 여전히 점검 중 (1) | 2021.03.16 |

댓글 영역