상세 컨텐츠

본문

Microsoft Exchange servers now targeted by Black Kingdom ransomware

'Black Kingdom' 랜섬웨어가 서버를 암호화하기 위해 Microsoft Exchange 서버의 ProxyLogon 취약점을 악용하는 것으로 나타났습니다.

지난 주말, MalwareTech의 Marcus Hutchins는 트위터를 통해 공격자가 랜섬웨어를 배포하기 위해 ProxyLogon 취약점을 악용하여 마이크로소프트 익스체인지 서버를 해킹하고 있다고 밝혔습니다.

그는 허니팟 로그 확인 결과 공격자가 'yuuuuu44[.]com'로부터 랜섬웨어 실행파일을 다운로드하고 네트워크의 다른 컴퓨터로 푸시하는 PowerShell 스크립트를 실행했다고 밝혔습니다.

허니팟은 공격자를 유인하기 위해 알려진 취약점을 이용하는 인터넷에 노출된 기기입니다. Hutchins의 허니팟은 암호화되지 않은 것으로 보였으며, 그가 발견한 공격은 실패한 캠페인으로 간주되었습니다.

하지만 ID Ransomware에 제출된 사례 확인 결과, Black Kingdom 캠페인은 또 다른 피해자의 기기를 암호화한 것으로 드러났습니다. 이는 지난 3월 18일 처음 동록되었습니다.

ID Ransomware의 제작자인 Michael Gillespie는 BleepingComputer 측에 그의 시스템에 30개가 넘는 고유한 사례가 등록되었으며, 이 중 대부분은 메일 서버에서 직접 등록되었다고 밝혔습니다.

피해자의 위치는 미국, 캐나다, 오스트리아, 스위스, 러시아, 프랑스, 이스라엘, 영국, 이탈리아, 독일, 그리스, 호주, 크로아티아였습니다.

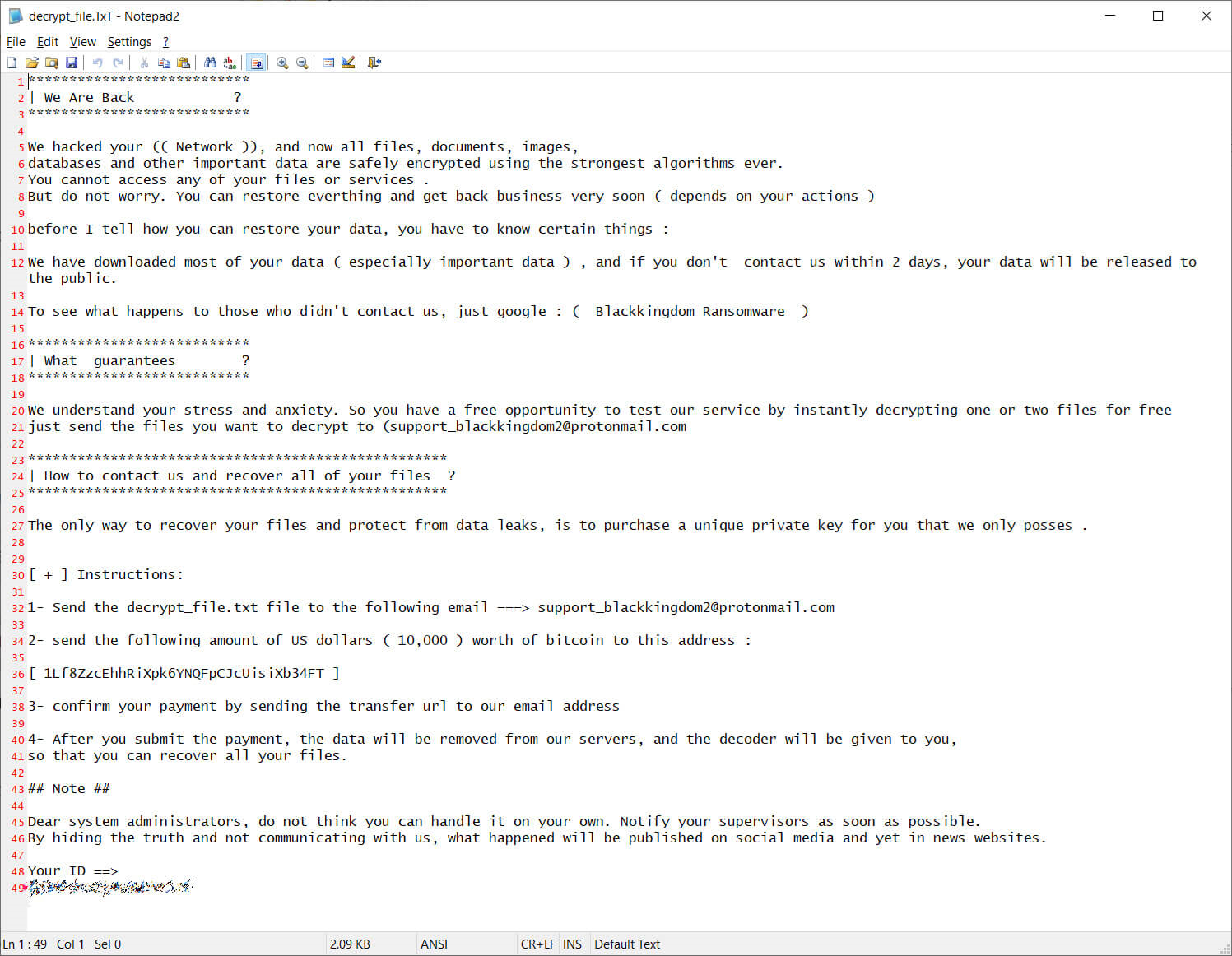

이 랜섬웨어는 기기를 암호화할 때 랜덤 확장자를 붙이고, 아래와 같이 'decrypt_file.TxT' 랜섬노트를 생성합니다. Hutchins는 약간 다른 내용을 담은 'ReadMe.txt' 랜섬노트도 목격했다고 밝혔습니다.

<Black Kingdom 랜섬노트>

BleepingComputer에서 확인한 랜섬노트는 모두 10,000 달러를 랜섬머니로 요구하고 있었으며 동일한 비트코인 주소(1Lf8ZzcEhhRiXpk6YNQFpCJcUisiXb34FT)를 사용했습니다. 이 비트코인 주소는 3월 18일에 한 번 송금 받았으며 다른 주소로 이동되었습니다.

Black Kingdom으로 알려진 또 다른 랜섬웨어는 2020년 6월 Pulse VPN 취약점을 악용하여 기업 네트워크를 해킹한 공격에 사용되었습니다.

최근 공격과 2020년 여름의 공격이 동일한 랜섬웨어를 사용했는지는 확인되지 않았지만, Hutchins는 현재 랜섬웨어 파일이 윈도우 실행파일로 컴파일된 Python 스크립트라 밝혔습니다. 2020년 6월에 발견된 Black Kingdom 랜섬웨어 또한 Python으로 코딩되었습니다.

Black Kingdom은 ProxyLogon 취약점을 악용하여 Microsoft Exchange 서버를 노리는 것으로 확인된 두 번째 랜섬웨어입니다. 첫 번째는 이달 초 제한된 공격에 사용된 DearCry 랜섬웨어였습니다.

최근 전자 제품 제주 업체인 Acer 또한 ProxyLogon 취약점을 악용한 것으로 추측되는 Sodinokibi 랜섬웨어 공격을 받았습니다. 하지만 이는 아직까지 확인되지 않았습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 랜섬웨어 샘플을 'Trojan.Ransom.BlackKingdom'으로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Purple Fox 악성코드, 노출된 윈도우 시스템에 침투해 (0) | 2021.03.24 |

|---|---|

| 실제 공격에 악용되는 새로운 안드로이드 제로데이 취약점 발견돼 (0) | 2021.03.24 |

| GuardMiner 크립토마이너, 9가지 취약점 악용해 (0) | 2021.03.23 |

| Apache OFBiz ERP 소프트웨어에서 치명적인 RCE 취약점 발견 (0) | 2021.03.23 |

| DTLS 서버를 악용하여 공격을 증폭시키는 DDoS booter (0) | 2021.03.22 |

댓글 영역