상세 컨텐츠

본문

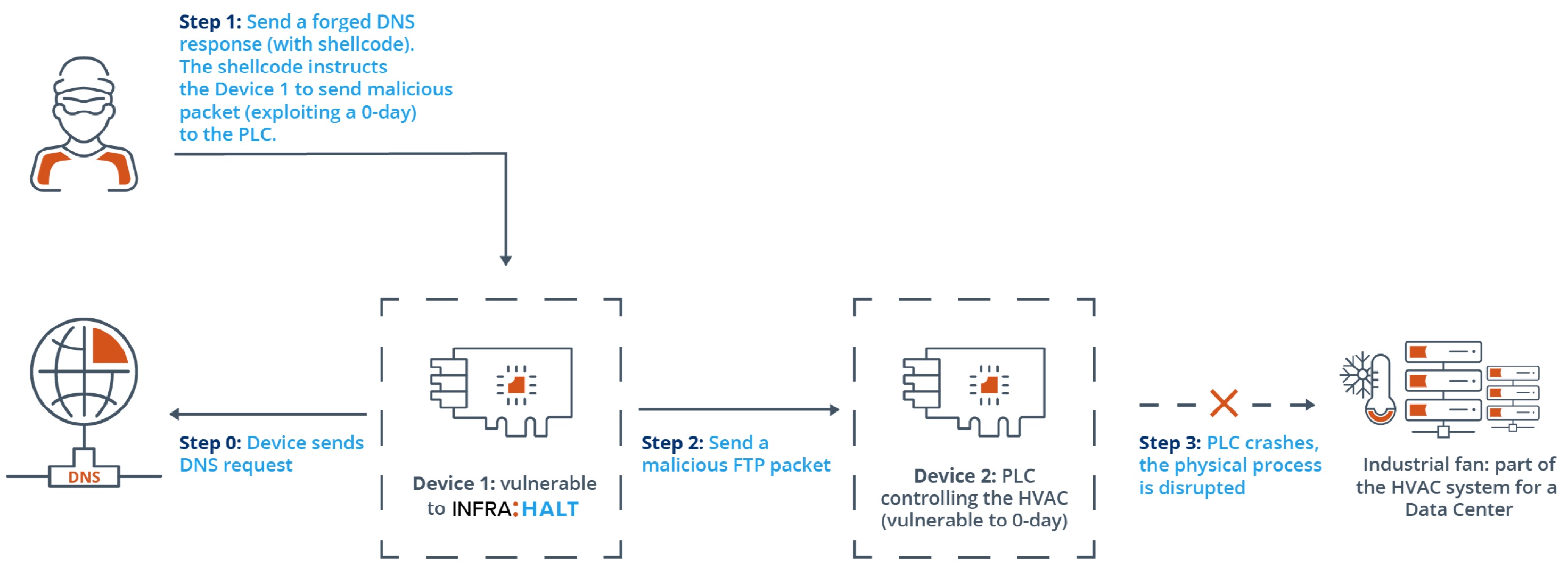

Forescout와 JFrog Security 연구원은 OT장치에 사용되는 NicheStack에 영향을 미치는 14개의 취약점을 발견하였으며, 이 취약점들을 통틀어 "INFRA:HALT"라고 명명하였습니다.

해당 취약점을 악용하면 원격제어, 서비스 거부, 정보유출, TCP 스푸핑 및 DNS 캐시 포이즈닝 공격이 가능합니다.

NicheStack TCP/IP 스택은 1996년 InterNiche Technologies에 의해 개발되었습니다. 이후 여러 OEM들에 의해 여러 형태로 배포되었으며, 다른 TCP/IP 스택의 기초역할을 했습니다.

Emerson, Honeywell, Mitsubishi Electric, Rockwell Automation, and Schneider Electric 등이 모두 NicheStack의 고객사로, 전 세계적으로 약 200여개의 디바이스 벤더들이 해당 취약점에 영향을 받을 것으로 예상됩니다.

취약여부는 Forescout에서 제공하는 오픈소스를 통해 점검 가능합니다.

출처 :

https://www.helpnetsecurity.com/2021/08/04/vulnerabilities-nichestack/

'국내외 보안동향' 카테고리의 다른 글

| 패치되지 않은 취약점으로 Mitsubishi Safety PLC 원격 공격에 노출돼 (0) | 2021.08.06 |

|---|---|

| 국가 수준의 스파잉을 허용하는 새로운 DNS 취약점 발견 (0) | 2021.08.06 |

| 새로운 Cobalt Strike 취약점으로 공격자의 서버 중단 가능해 (0) | 2021.08.05 |

| APT31, 광범위한 사이버 스파이 공격에 새로운 스파이웨어 사용해 (0) | 2021.08.05 |

| Cisco, VPN 라우터 내 치명적인 사전 인증 취약점 수정 (0) | 2021.08.05 |

댓글 영역