상세 컨텐츠

본문

New Mēris botnet breaks DDoS record with 21.8 million RPS attack

지난 여름 동안 계속해서 성장해 온 새로운 DDoS 봇넷이 지난달 러시아의 IT 대기업인 Yandex를 공격했습니다. 해당 공격은 초당 요청 2,180만 건이라는 전례 없는 속도로 최고점을 찍었습니다.

이 봇넷은 Mēris라 명명되었으며, 연구원들은 해당 봇넷이 해킹된 네트워킹 장비 수만 대로 이루어졌다고 추측했습니다.

크고 강력한 봇넷

Yandex를 공격한 대규모 DDoS 공격에 대한 소식이 이번 주 러시아 언론에서 보도되었으며, 러시아 언론은 이를 러시아 인터넷 역사상 가장 큰 규모의 공격이라 설명했습니다.

Yandex와 DDoS 보호 서비스를 제공하는 파트너인 Qrator Labs의 공동 연구를 통해 세부 사항이 공개되었습니다.

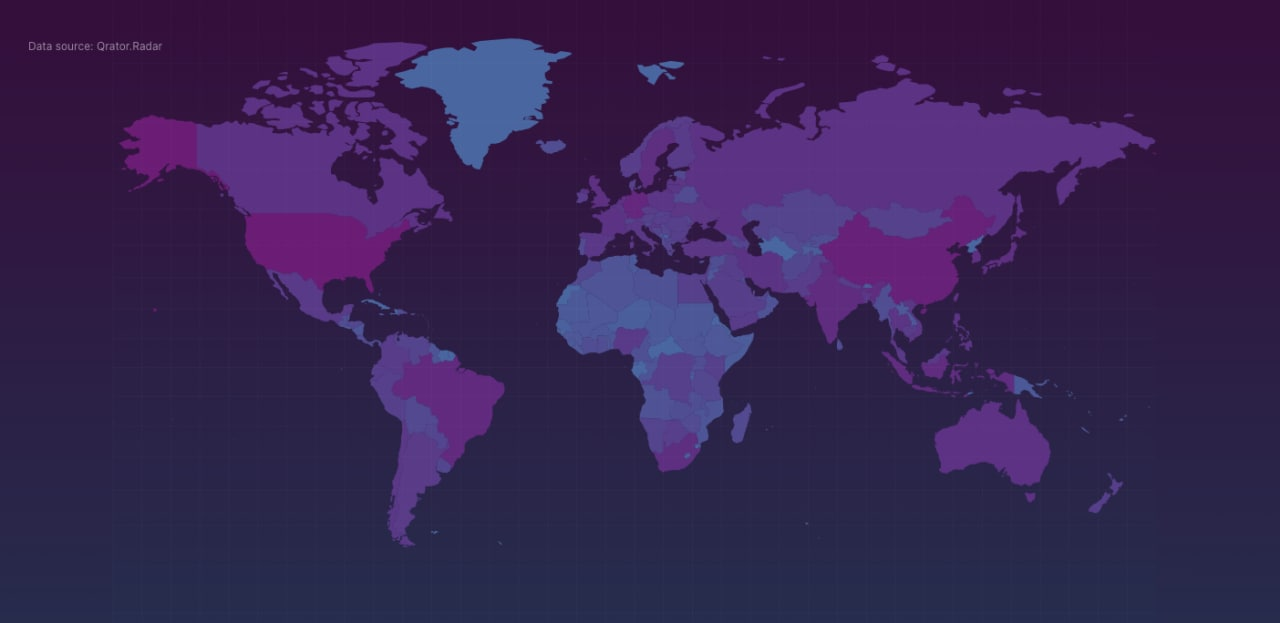

새로운 Mēris(라트비아어로 '전염병'을 뜻함) 봇넷이 실행한 여러 공격에서 별도로 수집된 정보를 통해 30,000대 이상의 기기로 이루어진 타격 부대를 발견했습니다.

Yandex가 관찰한 데이터에 따르면, 해당 서버에 대한 공격은 공격 호스트 약 56,000개를 사용했습니다. 하지만 연구원들은 해킹된 장치의 수가 약 250,000대에 가까울 수 있다는 것을 확인했습니다.

이에 대해 Qrator Labs는 봇넷의 관리자가 자신의 봇넷의 전체 규모를 과시하고 싶지 않았기 때문인 것으로 추측했습니다.

연구원들은 Mēris가 사용하는 해킹된 호스트가 "그저 WiFi에 연결된 일반적인 IoT 기기가 아닌" 이더넷 연결이 필요한 고성능 장치라 설명했습니다.

Yandex를 노린 봇넷의 공격은 8월 초 520만 RPS로 시작해 계속해서 강력해지고 있습니다.

2021-08-07: 520만 RPS

2021-08-09: 650만 RPS

2021-08-29: 960만 RPS

2021-08-31: 1090만 RPS

2021-09-05: 2,180만 RPS

기술 데이터는 MikroTik 기기 지목해

연구원들은 Mēris가 공격을 위해 해킹된 기기에서 SOCKS4 프록시와 HTTP 파이프라이닝 DDoS 기술과 포트 5678을 사용한다고 밝혔습니다.

연구원들은 사용된 해킹된 기기에 대해 다양한 규모의 기업용 네트워킹 장비를 제조하는 라트비아의 MikroTik과 관련이 있다고 밝혔습니다.

대부분의 공격 장치는 포트 2000 및 5678이 열린 상태였습니다. 후자는 MikroTik 장비를 가리키며, 이 장비는 이를 이웃 검색 기능(MikroTik Neighbor Discovery Protocol)에 사용합니다.

Qrator Labs는 MikroTik이 UDP(User Datagram Protocol)를 통해 표준 서비스를 제공하지만, 해킹된 기기에도 개방형 TCP(Transmission Control Protocol)가 있다는 것을 발견했습니다.

연구원들은 이는 기기가 주인의 눈에 띄지 않은 방식으로 해킹된 이유 중 하나일 수 있다고 추측했습니다.

공용 인터넷에서 개방형 TCP 포트 5678에 대해 검색했을 때 328,000개 이상의 호스트가 응답했습니다. LinkSys 장비도 동일한 포트에서 TCP를 사용하기 때문에 해당 호스트가 모두 MikroTik 기기를 의미하지는 않습니다.

연구원들은 포트 2000이 "대역폭 테스트 서버"라 밝혔습니다. 열리면 MikroTik의 RouterOS 프로토콜에 속한 서명으로 들어오는 연결에 응답합니다.

MikroTik은 이러한 내용에 대해 통보받았습니다. 하지만 러시아 간행물인 Vedomosti를 통해 자사 제품을 손상시킬 수 있는 새로운 취약점을 인지하고 있지 않다고 밝혔습니다.

또한 많은 장치가 2018년 4월에 패치된 CVE-2018-14847에 취약한 오래된 펌웨어를 계속해서 실행하고 있다고 말했습니다.

하지만 Yandex와 Qrator Labs가 Mēris 봇넷의 공격에서 관찰한 RouterOS 버전의 범위는 매우 다양하며, 현재 안정적인 버전(6.48.4) 및 이전 버전인 6.48.3을 포함한 최신 펌웨어 버전을 실행하는 기기를 포함합니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 러시아 랜섬웨어 그룹인 REvil(Sodinokibi), 2개월 만에 온라인 상태로 변경돼 (0) | 2021.09.10 |

|---|---|

| HAProxy, 치명적인 HTTP 요청 밀수 공격에 악용되는 취약점 수정돼 (0) | 2021.09.10 |

| 9월 8일, 생체정보 보호 가이드라인 개정안 공개 (0) | 2021.09.09 |

| Groove 그룹, 해킹된 Fortinet 어플라이언스 크리덴셜 50만 건 유출해 (0) | 2021.09.09 |

| Zoho 패치를 통해 ADSelfService Plus에서 적극적으로 악용된 취약점 수정 (0) | 2021.09.09 |

댓글 영역