상세 컨텐츠

본문

Evil Corp demands $40 million in new Macaw ransomware attacks

미국이 피해자가 랜섬머니를 지불하지 못하도록 제재함에 따라, Evil Corp는 이를 피하기 위해 새로운 랜섬웨어인 Macaw Locker를 사용하기 시작한 것으로 나타났습니다.

Indrik Spider 및 Dridex로도 알려진 Evil Corp 해킹 그룹은 지난 2007년부터 사이버 범죄 활동에 참여해 왔지만, 대부분 다른 조직의 협력자로써 참여했습니다.

시간이 지남에 따라 이 그룹은 피싱 공격을 실행해 Dridex라는 뱅킹 트로이 목마를 만들고 배포하는 자체 공격에 집중하기 시작했습니다.

랜섬웨어 사용하기 시작해

랜섬웨어 공격이 점점 더 수익성이 높아짐에 따라, Evil Corp은 Dridex 악성코드를 통해 해킹된 기업 네트워크로 전달되는 BitPamer라는 작업을 시작했습니다.

이들은 범죄 활동으로 인해 결국 2019년 미국 정부의 제재를 받게 되었습니다.

이러한 제재로 인해 랜섬웨어 협상 회사는 더 이상 Evil Corp와 관련된 랜섬머니 지불을 도울 수 없게 되었습니다.

미국의 제재를 우회하기 위해, Evil Corp은 랜섬웨어의 이름을 WastedLocker, Hades, Phoenix CryptoLocker, PayLoadBin 등 다양하게 변경하기 시작했습니다.

Evil Corp과 관련이 있는 것으로 추측되지만 입증은 되지 않은 다른 랜섬웨어는 최근 Grief로 브랜드가 변경된 DoppelPaymer가 있습니다.

Macaw Locker 발견돼

이 달, Olympus와 Sinclair Broadcast Group은 주말에 발생한 랜섬웨어 공격으로 운영에 큰 타격을 입고 중단했습니다.

Sinclair는 예정된 TV 방송을 취소하고 다른 방송을 송출했으며, 뉴스 진행자들은 보도에 화이트보드와 종이를 사용했습니다.

이 두 공격 모두 Macaw Locker로 알려진 새로운 랜섬웨어의 공격을 받은 것으로 밝혀졌습니다.

Emsisoft CTO Fabian Wosar와의 대화에서 BleepingComputer는 코드 분석을 기반으로 하여 MacawLocker가 Evil Corp의 랜섬웨어 제품군의 최신 브랜드라고 말했습니다.

또한 BleepingComputer는 알려진 Macaw Locker 희생자가 Sinclair와 Olympus뿐이라는 사실을 전해 들었습니다.

또한 이들이 Macaw Locker의 피해자용 페이지 2건을 공유 받아 확인한 결과 한 공격은 랜섬웨어로 450 비트코인 또는 2800만 달러, 다른 한 곳은 4천만 달러를 요구했습니다.

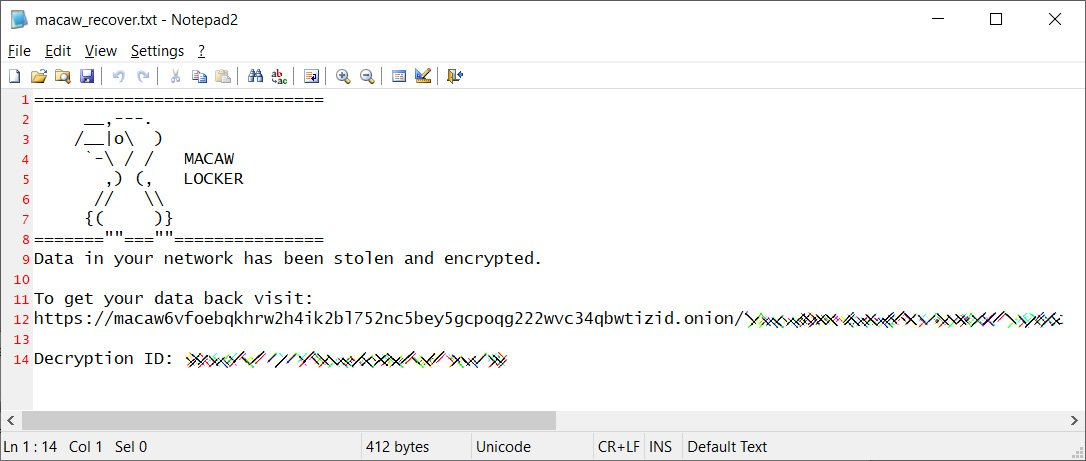

Macaw Locker 랜섬웨어는 공격 시 피해자의 파일을 암호화하고 파일 이름에 .macaw 확장자를 추가합니다.

파일을 암호화하는 동안, 랜섬웨어는 각 폴더에 랜섬노트인 macaw_recover.txt 파일을 생성합니다. 랜섬노트에는 각 공격마다 Macaw Locker의 Tor 사이트 내 피해자 고유의 협상 페이지, 관련 복호화 ID, 또는 캠페인 ID를 포함하고 있습니다.

<Macaw Locker 랜섬노트>

해당 랜섬웨어 그룹의 다크 웹 협상 사이트는 아래와 같습니다.

<Macaw Locker의 Tor 지불 협상 사이트>

이제 Macaw Locker가 Evil Corp 변종임이 밝혀졌기 때문에, 범죄자들은 해당 랜섬웨어를 다시 리브랜딩할 것으로 보입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 인기있는 NPM 라이브러리 하이잭, 패스워드 스틸러 및 채굴기 설치해 (0) | 2021.10.25 |

|---|---|

| 인기있는 WinRAR 소프트웨어, 공격자가 컴퓨터를 해킹하도록 허용해 (0) | 2021.10.22 |

| 구글, 쿠키 스틸링 악성코드를 통한 유튜버 계정 탈취 공격 경고해 (0) | 2021.10.21 |

| 새로운 PurpleFox 봇넷, C2 통신에 웹 소켓 사용 (0) | 2021.10.21 |

| 게임과 클라우드 서비스를 해킹 가능한 Squirrel Engine 취약점 발견 (0) | 2021.10.20 |

댓글 영역