상세 컨텐츠

본문

Hackers Exploiting ProxyLogon and ProxyShell Flaws in Spam Campaigns

공격자들이 취약한 시스템에서 보안 소프트웨어를 우회하고 악성코드를 배포하기 위해 훔친 이메일 체인을 악용하는 스팸 캠페인을 실행하던 중 패치되지 않은 마이크로소프트 익스체인지 서버에서 ProxyLogon 및 ProxyShell 익스플로잇을 악용하고 있는 것으로 드러났습니다.

이는 Trend Micro가 중동에서 발생한 이전에 발견된 적 없는 로더인 SQUIRRELWAFFLE가 사용된 여러 공격을 조사하던 중 발견했습니다. Cisco Talos에서 이 공격을 처음으로 문서화했으며, 이는 2021년 9월 중순쯤 무기화된 마이크로소프트 오피스 문서를 통해 시작된 것으로 추정됩니다.

연구원인 Mohamed Fahmy, Sherif Magdy, Abdelrhman Sharshar는 지난 주 발행한 보고서를 통해 아래와 같이 밝혔습니다.

"이는 기존 이메일 체인에 대한 답장으로 악성 이메일을 보내는 것으로 알려져 있습니다. 이로써 악성 공격에 대한 피해자의 경계심을 낮추는 효과를 얻을 수 있습니다.”

"공격자들은 이를 성공시키기 위해 ProxyLogon, ProxyShell 익스플로잇 체인을 모두 악용한 것으로 보입니다.”

ProxyLogon 및 ProxyShell은 마이크로소프트 익스체인지 서버의 취약점 모음으로 공격자가 권한을 상승시키고 원격으로 임의 코드를 실행해 취약한 시스템을 효과적으로 제어할 수 있도록 합니다.

ProxyLogon 취약점은 지난 3월 패치되었으며, ProxyShell 취약점은 5월과 7월 공개된 업데이트를 통해 패치되었습니다.

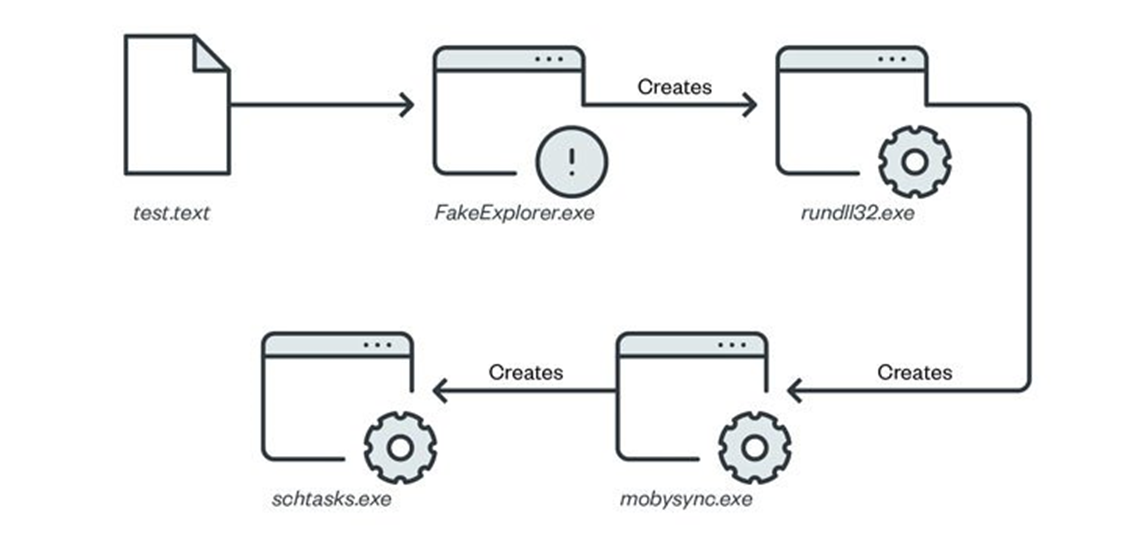

<DLL 감염 흐름>

트렌드마이크로는 공격자가 합법적인 이메일 스레드를 가로채 이에 대한 답장으로 스팸 메시지를 전송하여 주의가 부족한 수신자가 이메일을 오픈하도록 속이기 위해 CVE-2021-26855(ProxyLogon), CVE-2021-34473, CVE-2021-34523(ProxyShell)에 대한 공개 익스플로잇을 서로 다른 공격으로 해킹한 익스체인지 서버 3대에서 악용한 것을 관찰했다고 밝혔습니다.

연구원들은 "모든 내부 도메인 사용자에게 도달하여 악성 스팸을 배포하기 위해 이러한 기술을 사용할 경우 이러한 내부 메일이 필터링 되거나 따로 격리할 수 없기 때문에 공격이 탐지되거나 중단될 가능성을 줄일 수 있게 될 것”이라며 공격자는 탐지를 피하고 어떠한 경고도 발생시키지 않도록 하기 위해 측면 이동이나 추가 악성코드 설치와 같은 행위를 하지 않았다고도 덧붙였습니다.

공격 체인에는 클릭할 경우 마이크로소프트 엑셀이나 워드 파일을 드롭하는 링크를 포함한 악성 이메일 메시지 또한 포함됩니다.

해당 문서를 열면 수신자에게 매크로를 활성하라는 메시지가 표시되며, 결국 Cobalt Strike나 Qbot과 같은 최종 단계 페이로드를 로드하는 중간 단계 역할을 하는 SQUIRRELWAFFLE 악성코드 로더를 다운로드 및 실행하게 됩니다.

연구원들은 아래와 같이 결론지었습니다.

"SQUIRRELWAFFLE 캠페인은 공격자가 악성 이메일과 파일을 숨기기 위해 다양한 기술을 사용한다는 것을 알리고 이를 주의해야 한다고 경고합니다.”

“신뢰할 수 있는 연락처에서 보낸 이메일이라 할 지라도, 이메일 내부에 포함된 링크나 파일이 안전하다고 단정할 수 없습니다.”

출처:

https://thehackernews.com/2021/11/hackers-exploiting-proxylogon-and.html

'국내외 보안동향' 카테고리의 다른 글

| 안드로이드 기기 900만대 이상, 정보 탈취 트로이목마에 감염돼 (0) | 2021.11.24 |

|---|---|

| GoDaddy 데이터 유출 발생, 120만 고객에 영향 미쳐 (0) | 2021.11.23 |

| PyPI 저장소에서 악성 파이썬 패키지 11개 발견돼 (0) | 2021.11.22 |

| 기업 스파이 해커인 RedCurl, 해킹 툴 업데이트해 돌아와 (0) | 2021.11.22 |

| 해커들, 온라인 상점 서버에 리눅스 악성코드와 웹 스키머 배포해 (0) | 2021.11.19 |

댓글 영역