상세 컨텐츠

본문

Stealthy new JavaScript malware infects Windows PCs with RATs

새로운 비밀스러운 JavaScript 로더인 RATDispenser가 피싱 공격을 통해 기기를 다양한 원격 접속 트로이목마(RAT)에 감염시키는데 사용되고 있는 것으로 나타났습니다.

이 새로운 로더는 정보를 훔치고 공격자가 타깃 기기를 제어할 수 있도록 설계된 악성코드 패밀리 최소 8개와 빠르게 배포 파트너쉽을 구축했습니다.

HP Threat Research 팀에서 분석한 사례 중 94%에서, RATDispenser는 공격자가 제어하는 서버와 통신하지 않으며 1단계 악성코드 드롭퍼로만 사용됩니다.

페이로드를 드롭하는데 마이크로소프트 오피스 문세를 사용하는 추세와 달리, 이 로더는 안티 바이러스 제품의 탐지율이 낮은 JavaScript 첨부 파일을 사용하는 것으로 드러났습니다.

감염 체인

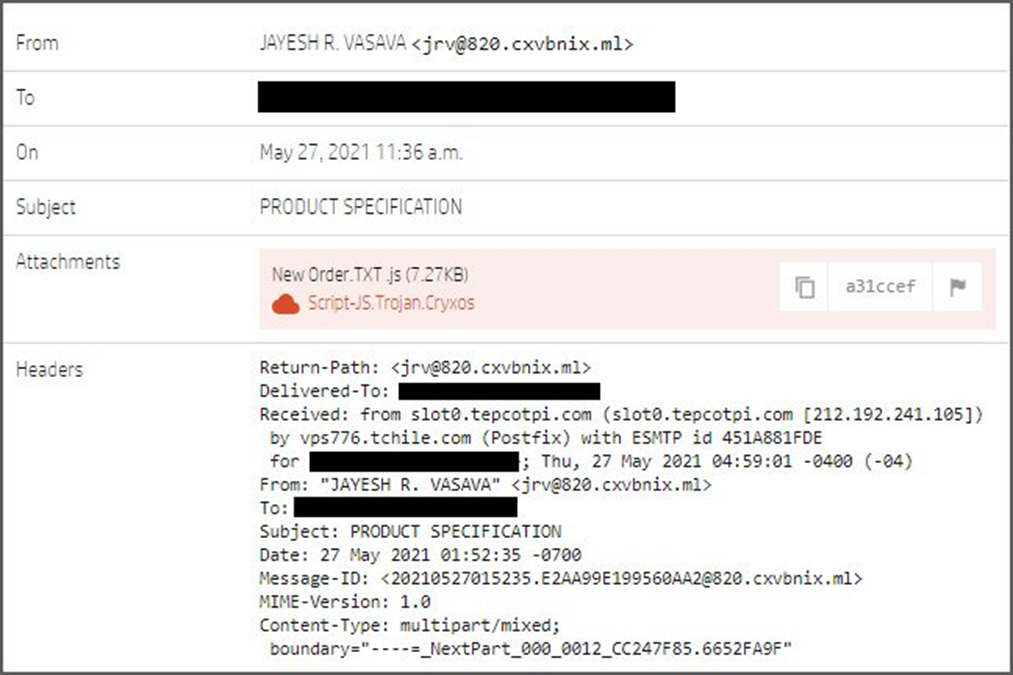

감염은 이중 확장자인 '.TXT.js'를 사용하는 악성 JavaScript 파일이 첨부된 피싱 이메일을 통해 시작됩니다. 윈도우는 기본적으로 확장자를 숨기기 때문에 수신자가 컴퓨터에 파일을 저장할 경우 무해한 텍스트 파일로 표시됩니다.

<JS 파일을 첨부한 피싱 이메일>

이 텍스트 파일은 보안 소프트웨어의 탐지를 우회할 목적으로 심하게 난독화되어 있으며, 파일을 더블 클릭해 실행하면 디코딩됩니다.

로더가 실행되면 VBScript 파일을 %TEMP% 폴더에 쓰고, 해당 파일을 실행하여 악성코드(RAT) 페이로드를 다운로드합니다.

<난독화가 해제된 명령줄 인수>

VirusTotal에 따르면, 해당 악성코드는 이러한 난독화 계층을 통해 탐지 회피율 89%를 달성했습니다.

HP는 보고서를 통해 아래와 같이 설명했습니다.

"JavaScript는 Microsoft Office 문서 및 압축파일보다 덜 흔히 사용되는 악성코드 파일 형식이지만, 대부분의 경우 더 잘 탐지되지 않습니다. RATDispenser 샘플 세트 155개 중 VirusTotal에서 77개 발견하여 탐지율을 분석할 수 있었습니다."

하지만 조직 내에서 .js, .exe, .bat, .com 등 실행 가능한 첨부 파일을 차단하는 기능을 활성화한 경우 이메일 게이트웨이에서 로더를 탐지할 수 있습니다.

감염을 막는 또 다른 방법은 JS 파일의 기본 파일 처리기를 변경하거나, 디지털 서명된 스크립트만 실행하도록 허용하거나, WSH(Windows 스크립트 호스트)를 비활성화하는 것입니다.

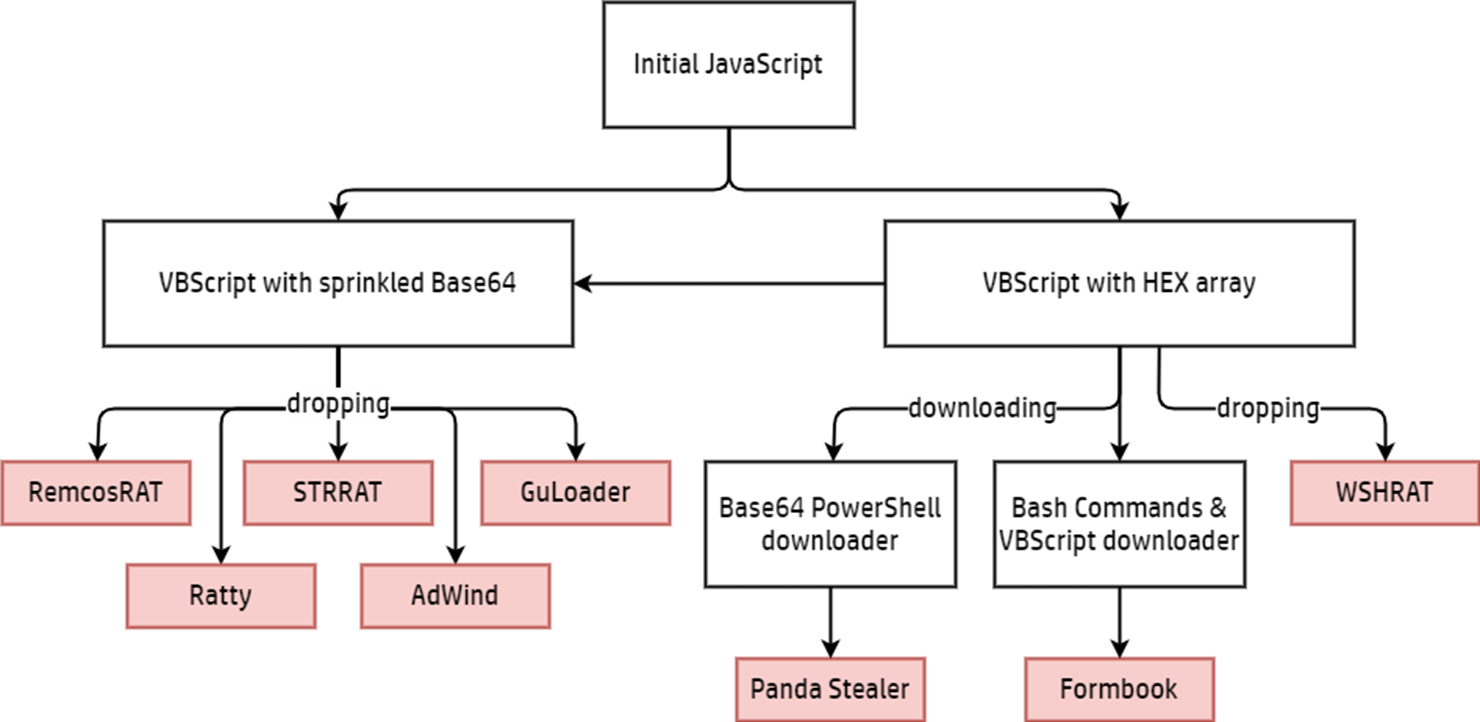

악성코드 드롭

HP의 연구원들은 지난 3개월 동안 RATDispenser의 서로 다른 악성코드 페이로드 8개를 발견했습니다.

발견된 악성코드는 STRRAT, WSHRAT, AdWind, Formbook, Remcos, Panda Stealer, GuLoader, Ratty였습니다.

분석된 샘플 155개 중 10개에서 로더가 2단계 멀웨어를 가져오기 위해 C2 통신을 설정했습니다.

<RATDispenser의 악성코드 로딩 프로세스>

RATDispenser는 악성코드 드롭 사례 중 81%에서 강력한 크리덴셜 탈취 및 키로거인 STRRAT와 WSHRAT(Houdini)를 배포했습니다.

RATDispenser는 다기능 로더 역할을 하는 기존 악성코드와 신규 악성코드를 모두 배포하는 것으로 보입니다.

출처:

https://threatresearch.ext.hp.com/javascript-malware-dispensing-rats-into-the-wild/#

'국내외 보안동향' 카테고리의 다른 글

| 디스코드 악성코드 캠페인, 가상화폐와 NFT 커뮤니티 노려 (0) | 2021.11.26 |

|---|---|

| VMware, vCenter 서버의 파일 읽기 및 SSRF 취약점 수정 (0) | 2021.11.25 |

| 새로운 윈도우 제로데이 로컬 권한 상승 취약점 익스플로잇 공개돼 (0) | 2021.11.24 |

| MS Exchange Server 원격코드실행 취약점(CVE-2021-42321) 주의! (0) | 2021.11.24 |

| 안드로이드 기기 900만대 이상, 정보 탈취 트로이목마에 감염돼 (0) | 2021.11.24 |

댓글 영역