상세 컨텐츠

본문

Discord malware campaign targets crypto and NFT communities

디스코드를 활용하는 새로운 악성코드 캠페인이 Babadeda 크립터를 통해 크립토, NFT, DeFi 커뮤니티를 노리는 악성코드를 숨기는 것으로 나타났습니다.

Babadeda는 무해한 응용 프로그램 인스톨러 또는 프로그램으로 위장한 악성 페이로드를 암호화 및 난독화하는 데 사용하는 크립터입니다.

공격자는 2021년 5월부터 Babadeda로 난독화한 RAT를 암호화 관련 디스코드 채널에서 합법적인 앱으로 배포하고 있었습니다.

Morphisec의 연구원에 따르면 이는 복잡하게 난독화 되어있어 안티바이러스 제품의 탐지율이 매우 낮고 감염률은 빠르게 증가하고 있습니다.

디스코드 내에서 일어나는 피싱 공격

이 공격의 배포 체인은 많은 사람들이 새로운 NFT 드롭, 가상화폐 등과 관련한 주제로 토론하는 공개 디스코드 채널에서 시작됩니다.

공격자는 이러한 채널에 포스팅을 게시하거나 잠재적 피해자에게 개인 메시지를 보내 게임이나 앱을 다운로드하도록 초대합니다.

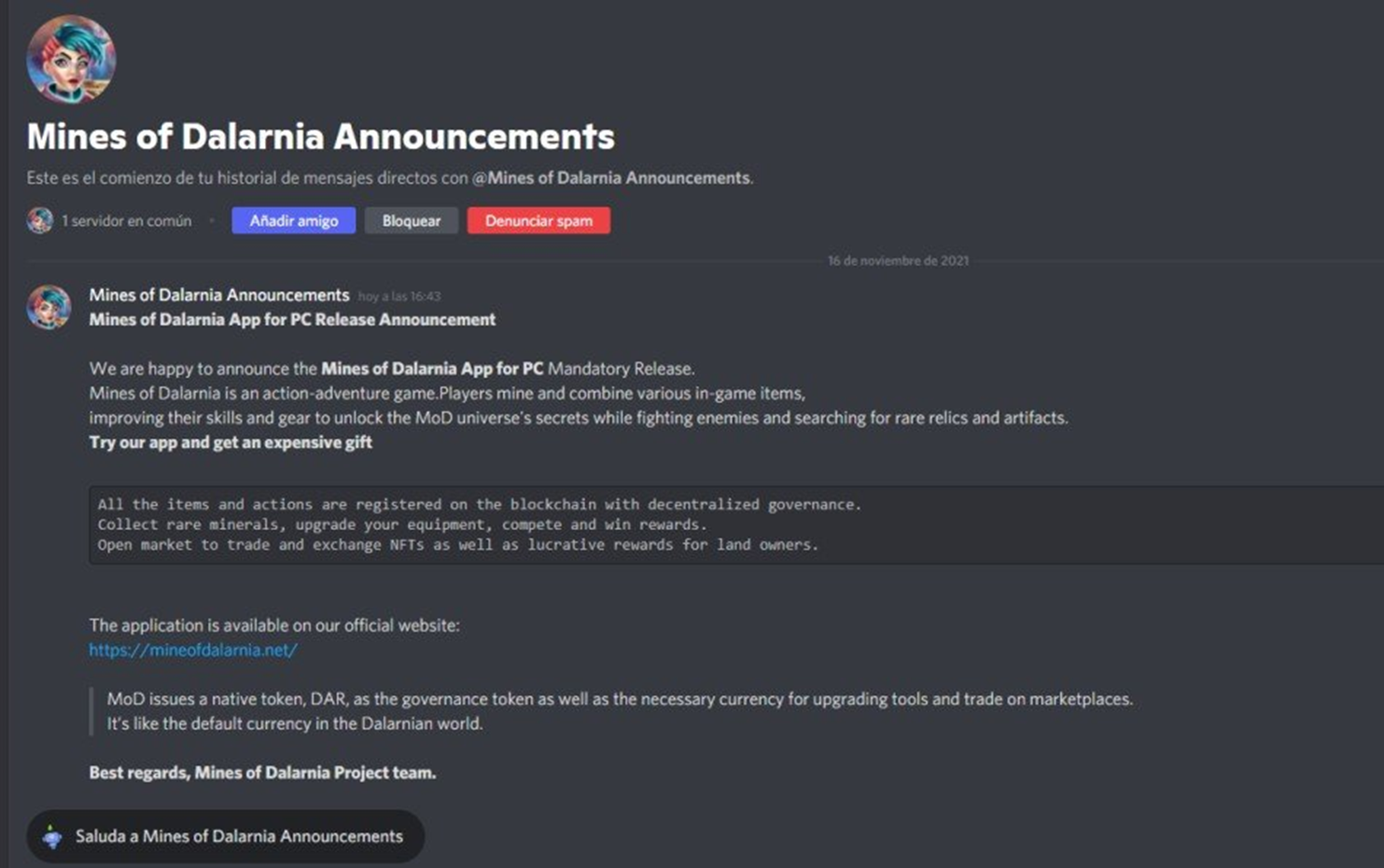

경우에 따라, 공격자는 "Mines of Dalarna" 게임과 같은 기존 블록체인 소프트웨어 프로젝트로 위장합니다.

<Discord의 피싱 게시물>

사용자가 이에 속아서 URL을 클릭하면, 실제 도메인으로 착각하기 쉬운 가짜 미끼 사이트로 이동하게 됩니다.

미끼 사이트의 도메인은 유효한 LetsEncrypt 인증서를 사용하고 HTTPS 연결을 지원하기 때문에, 주의가 부족한 사용자는 해당 사이트가 사기라는 사실을 알아차리기가 훨씬 어렵습니다.

<가짜 사이트와 실제 사이트 비교>

이 캠페인에 사용된 다른 미끼 사이트는 다음과 같습니다.

| 오리지널 도메인 | 가짜 도메인 | 설명 | 해석된 IP | 인스톨러 명 |

| opensea.io | openseea[.]net openseaio[.]net |

가장 인기 있는 NFT 마켓 | 185.117.2[.]82 | OpenSea-App_v2.1-setup.exe |

| larvalabs.com | larvaslab[.]com larva-labs[.]net |

CryptoPunks의 제작자 - 가장 인기 있는 PFP NFT | 185.117.2[.]81 185.117.2[.]82 45.142.182[.]160 |

LarvaLabs-App_v2.1.1-setup.exe |

| boredapeyachtclub.com | boredpeyachtclub[.]com | BAYC - 가장 인기 있는 PFP NFT 중 하나 | 185.117.2[.]4 185.212.130[.]64 |

BAYC-App-v2.1-release.exe |

<출처: https://blog.morphisec.com/the-babadeda-crypter-targeting-crypto-nft-defi-communities>

Babadeda에서 사용하는 속임수

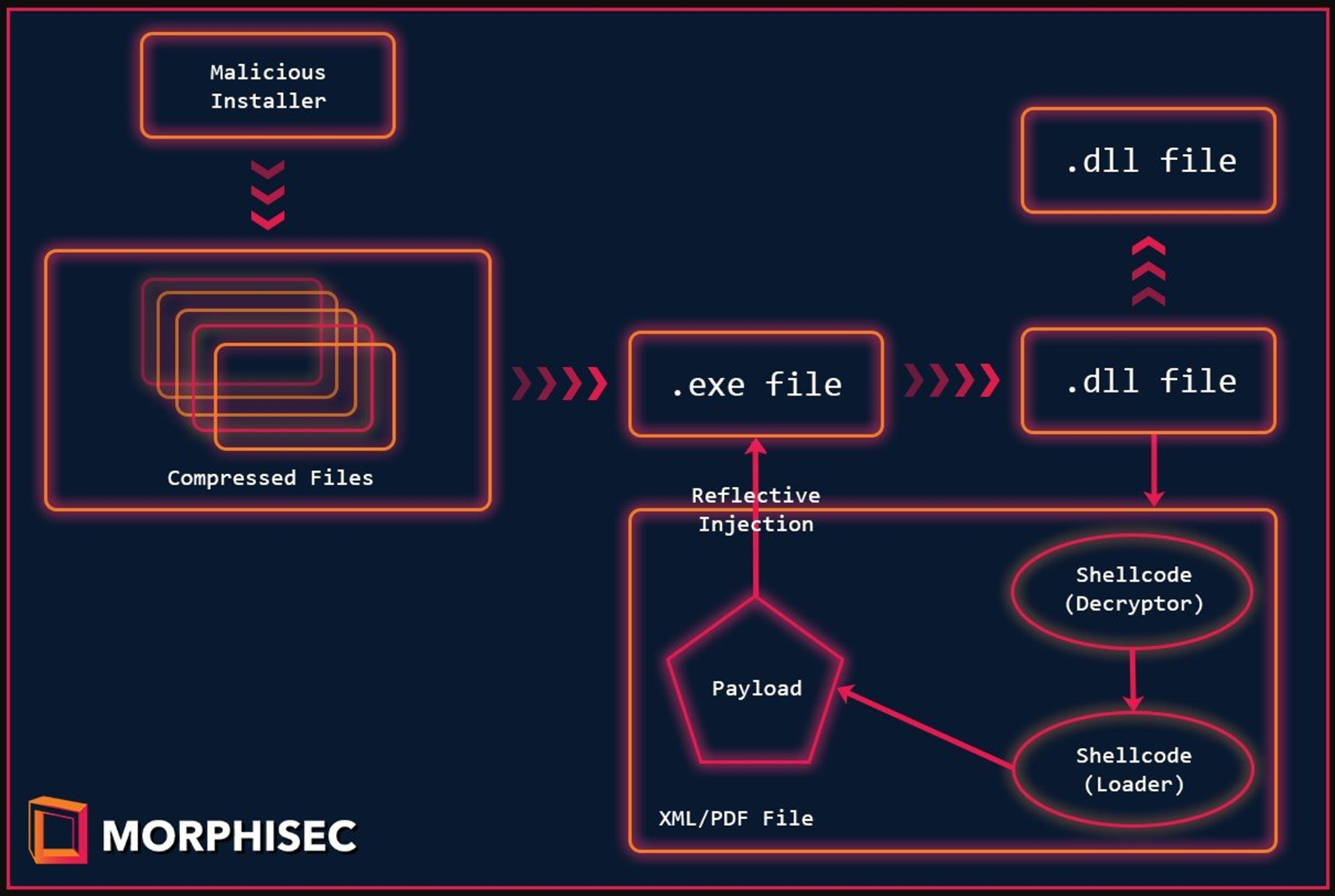

위 사이트에서 "지금 플레이" 또는 "앱 다운로드" 버튼을 클릭하면 악성코드가 다운로드되며, 언뜻 보기에는 일반 앱 폴더처럼 보이는 아카이브 내부에 DLL 및 EXE 파일 형태로 숨어 있습니다.

사용자가 설치 프로그램을 실행하려고 하면 가짜 오류 메시지가 표시됩니다.

하지만 백그라운드에서는 계속해서 악성코드가 실행되어 XML 파일에서 단계를 읽어내 새 스레드를 실행하고 지속성을 구현할 DLL을 로드합니다.

이는 새로운 시작 폴더 항목과 새 레지스트리 실행 키를 작성하여 지속성을 달성합니다. 이 둘 모두 crypter의 주 실행 파일을 시작합니다.

<Babadeda의 실행 흐름>

"실행 가능한 .text 섹션의 특성은 RWE(Read-Write-Execute)로 구성됩니다. 이렇게 하면 공격자가 셸 코드를 복사하고 실행을 전송하기 위해 VirtualAlloc 또는 VirtualProtect를 사용할 필요가 없습니다."

"이러한 기능은 보안 솔루션이 모니터링하기 때문에 회피에 도움이 됩니다. 셸 코드가 실행 파일에 복사되면 DLL이 셸 코드의 진입점(shellcode_address)을 호출합니다."

Babadeda는 정보 스틸러, RAT, 심지어 LockBit 랜섬웨어를 배포하는 과거 악성코드 캠페인에서 사용되었지만, 연구원들은 이 특정 캠페인에서 Remcos 및 BitRAT이 드롭되는 것을 발견했습니다.

Remcos는 공격자가 감염된 시스템을 제어하고 계정 크리덴셜, 브라우저 쿠키를 훔치고 더 많은 페이로드를 드롭하는 등 널리 사용되는 원격 감시 소프트웨어입니다.

이 경우 캠페인은 가상화폐 커뮤니티의 멤버를 노리기 때문에 지갑, 가상화폐 펀드, NFT 자산을 노리는 것으로 추측됩니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.GenericKD.46772241’로 탐지 중입니다.

출처:

https://blog.morphisec.com/the-babadeda-crypter-targeting-crypto-nft-defi-communities

'국내외 보안동향' 카테고리의 다른 글

| IKEA의 이메일 시스템, 현재도 진행 중인 사이버 공격에 타격 입어 (0) | 2021.11.29 |

|---|---|

| 유효하지 않은 날짜를 사용하는 cron 작업에 숨는 새로운 리눅스 악성코드 발견 (0) | 2021.11.26 |

| VMware, vCenter 서버의 파일 읽기 및 SSRF 취약점 수정 (0) | 2021.11.25 |

| 새로운 비밀스러운 JavaScript 악성코드, 윈도우 PC를 RAT에 감염시켜 (0) | 2021.11.25 |

| 새로운 윈도우 제로데이 로컬 권한 상승 취약점 익스플로잇 공개돼 (0) | 2021.11.24 |

댓글 영역