상세 컨텐츠

본문

IKEA email systems hit by ongoing cyberattack

IKEA가 훔친 직원들의 회신 체인 이메일을 사용한 내부 피싱 공격을 통해 직원을 노리는 현재도 진행 중인 사이버 공격과 계속해서 싸우고 있는 것으로 나타났습니다.

회신 체인 이메일 공격은 공격자가 회사의 정식 이메일을 훔친 다음 해당 이메일에 대한 답장으로 수신자의 기기에 악성코드를 설치하는 악성 문서로 연결되는 링크를 포함한 메시지를 보내는 것입니다.

회신 체인 이메일은 회사의 합법적인 이메일을 통해 이루어지며, 일반적으로 해킹된 이메일 계정 및 내부 서버에서 전송되기 때문에 수신자는 이메일을 신뢰하고 악성 문서를 열 가능성이 더 큽니다.

IKEA, 계속되는 공격에 대처 중

BleepingComputer에서 확인한 내부 이메일에서는, IKEA는 직원들에게 내부 사서함을 노리는 지속적인 회신 체인 피싱 사이버 공격에 대해 경고했습니다. 이 이메일은 다른 침해된 IKEA 조직 및 비즈니스 파트너에게도 전송되고 있습니다.

공격자가 IKEA 직원에게 보낸 내부 이메일의 내용은 아래와 같습니다.

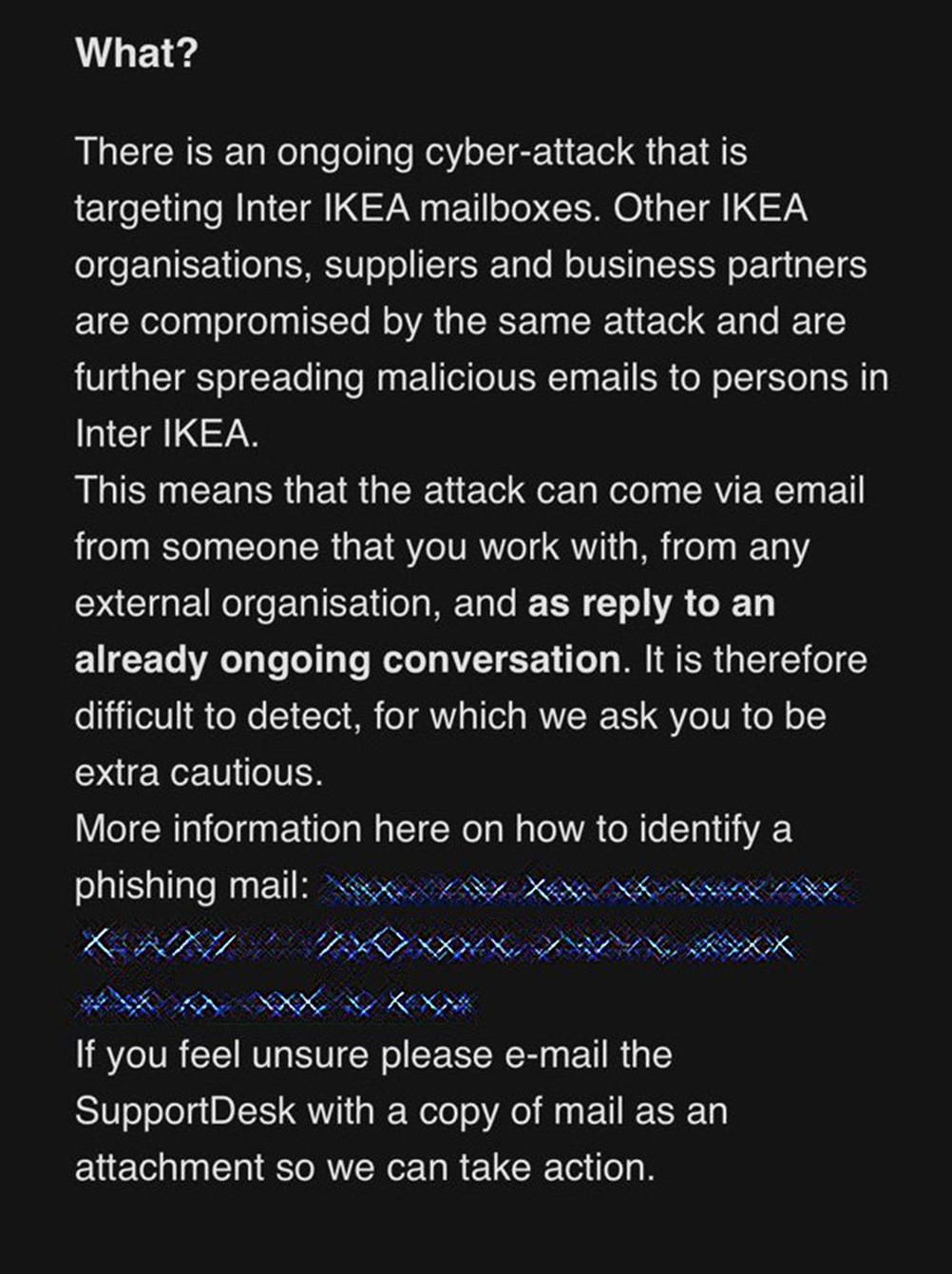

"Inter IKEA의 메일함을 노리는 사이버 공격이 진행 중입니다. 다른 IKEA 조직, 공급업체 및 비즈니스 파트너가 동일한 공격에 노출되어 Inter IKEA 내 사람들에게 악성 이메일을 더욱 많이 퍼뜨리고 있습니다."

"이는 공격이 당신과 함께 일하는 사람, 외부 조직의 이메일, 이미 진행 중인 대화에 대한 답장을 통해 전달될 수 있음을 의미합니다. 따라서 탐지가 어렵기 때문에 각별한 주의가 필요합니다."

<IKEA 직원에게 전송된 내부 이메일>

IKEA의 IT 팀은 직원들에게 해당 회신 체인 이메일의 끝에 7자리 숫자가 포함된 링크가 있다고 경고하고, 아래와 같이 예시 이메일을 공유했습니다. 또한 직원들에 이메일을 보낸 사람과 상관없이 해당 메일을 열지 말고 즉시 IT 부서에 보고하라고 지시했습니다.

또한 메일을 수신한 사람은 마이크로소프트 팀즈 채팅을 통해 이메일을 보낸 사람에게 이메일을 신고할 수 있도록 알려야 합니다.

<IKEA 직원에게 보낸 피싱 이메일 예시>

공격자들은 최근 ProxyShell 및 ProxyLogin 취약점을 사용하여 내부 마이크로소프트 익스체인지 서버를 해킹해 피싱 공격을 수행하기 시작했습니다.

일단 서버에 접근하는데 성공하면, 이들은 내부 마이크로소프트 익스체인지 서버를 통해 훔친 회사 이메일을 사용하는 직원에 대한 회신 체인 공격을 실행합니다.

해당 이메일이 해킹된 내부 서버와 기존 이메일 체인의 답장으로 전송되기 때문에 이메일이 악성이 아니라고 믿을 수 있는 확률이 높아졌습니다.

또한 수신자가 악성 피싱 메일이 오류로 인해 이메일 필터에 걸린 것으로 생각해, 해당 악성 메일을 격리 해제할 수 있다는 우려도 있습니다. 따라서 이들은 공격이 멈추기 전까지는 직원이 이메일을 격리해제 하는 기능을 비활성화 했습니다.

BleepingComputer 측에서는 IKEA는 공격과 관련하여 이메일을 보냈지만 아직까지 답변을 받지는 못했습니다. 또한 직원들에게도 내부 서버가 해킹되었는지 여부를 알리지 않은 것으로 나타났습니다. 하지만 이와 유사한 공격을 겪고 있는 것으로 추측됩니다.

Emotet 또는 Qbot 트로이목마를 전파하는 공격

BleepingComputer는 위의 피싱 이메일에서 공유된 URL에서 해당 공격이 IKEA를 노리고 있다는 사실을 발견할 수 있었습니다.

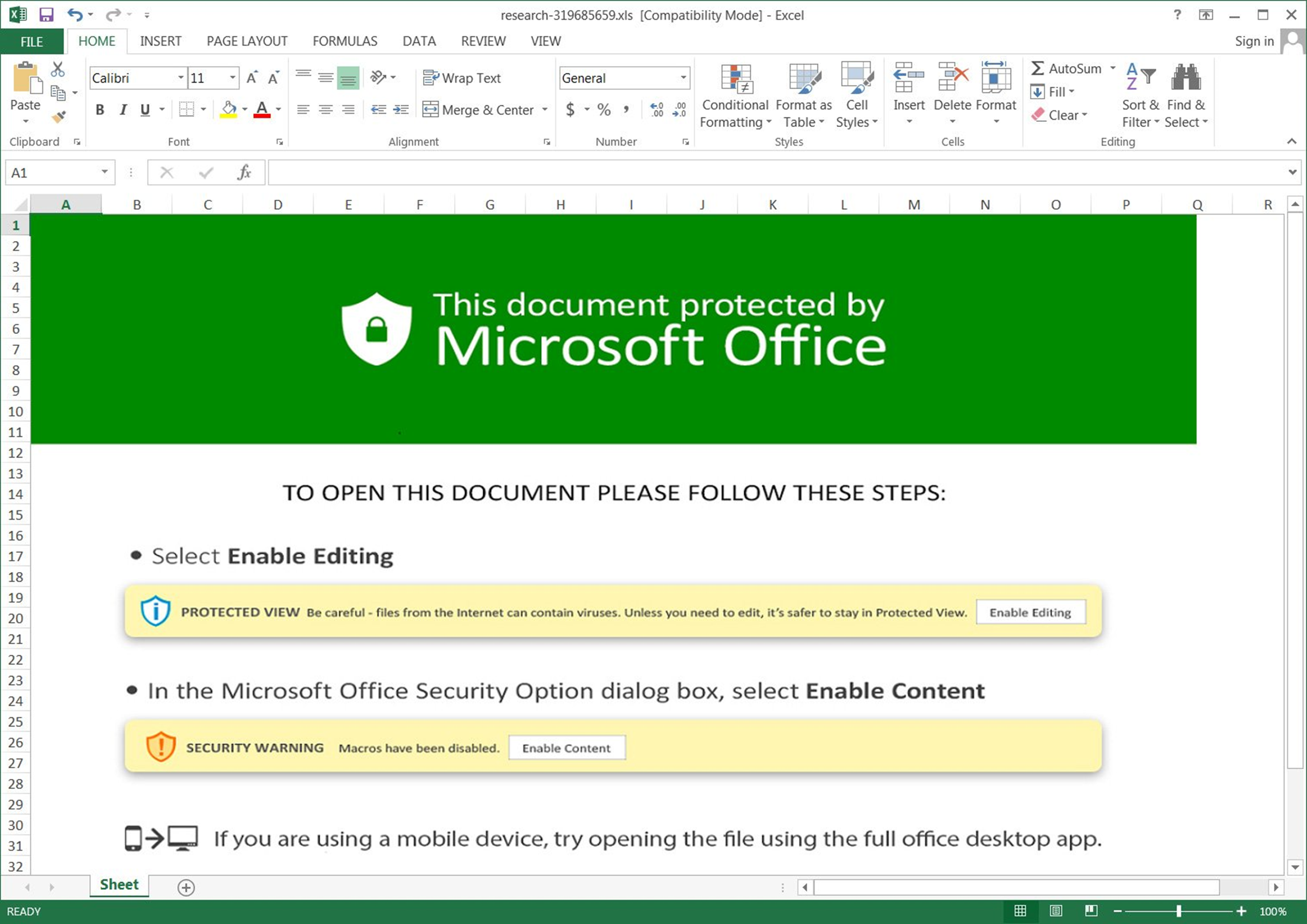

사용자가 해당 URL을 방문하면, 브라우저는 악성 Excel 문서가 포함된 'charts.zip'파일을 다운로드하도록 이동시킵니다.

해당 첨부 파일은 아래와 같이 수신자가 내용을 제대로 보려면 '콘텐츠 사용' 또는 '편집 사용' 버튼을 클릭하도록 지시합니다.

<피싱 캠페인에 사용된 엑셀 첨부 파일>

해당 버튼을 클릭하면 악성 매크로가 실행되어 원격 사이트에서 'besta.ocx', 'bestb.ocx', 'bestc.ocx' 파일을 다운로드해 C:\Datop 폴더에 저장합니다.

이 OCX 파일은 DLL 파일로 이름이 바뀌고, regsvr32.exe 명령을 통해 실행되어 악성코드 페이로드를 설치합니다.

연구원들은 VirusTotal의 샘플을 확인 결과 해당 캠페인이 Qbot 트로이 목마(QakBot 또는 Quakbot으로도 알려짐)와 Emotet을 설치하는 것을 발견했습니다.

Qbot과 Emotet 트로이 목마는 모두 해킹된 네트워크를 더욱 손상시키고 결국은 랜섬웨어를 배포합니다.

IKEA는 이러한 감염의 심각성과 그들의 마이크로소프트 익스체인지 서버가 해킹되었을 가능성을 감안하여 이 보안 사고를 잠재적으로 훨씬 더 파괴적인 공격으로 이어질 수 있는 중대한 사이버 공격으로 간주합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Gen:Variant.Zusy.408456’로 탐지 중입니다.

출처:

https://www.bleepingcomputer.com/news/security/ikea-email-systems-hit-by-ongoing-cyberattack/

'국내외 보안동향' 카테고리의 다른 글

| 0patch, 윈도우 10 제로데이를 수정하는 비공식 패치 공개 (0) | 2021.11.29 |

|---|---|

| MediaTek audio DSP에서 취약점 발견 (0) | 2021.11.29 |

| 유효하지 않은 날짜를 사용하는 cron 작업에 숨는 새로운 리눅스 악성코드 발견 (0) | 2021.11.26 |

| 디스코드 악성코드 캠페인, 가상화폐와 NFT 커뮤니티 노려 (0) | 2021.11.26 |

| VMware, vCenter 서버의 파일 읽기 및 SSRF 취약점 수정 (0) | 2021.11.25 |

댓글 영역