상세 컨텐츠

본문

New Fileless Malware Uses Windows Registry as Storage to Evade Detection

소셜 엔지니어링 기법을 사용한 캠페인을 통해 전파되는 새로운 JavaScript 기반 원격 액세스 트로이 목마(RAT)이 "파일리스" 기술을 통해 탐지를 회피하는 것으로 나타났습니다.

Prevailion의 연구원들이 ‘DarkWatchman’이라 명명한 이 악성코드는 탄력적 도메인 생성 알고리즘(DGA)을 사용하여 명령 및 제어(C2) 인프라를 식별하고, 윈도우 레지스트리를 활용하여 모든 스토리지 관련 작업을 수행합니다. 따라서 안티바이러스 엔진을 우회하는 것이 가능합니다.

연구원인 Matt Stafford와 Sherman Smith는 이에 대해 아래와 같이 밝혔습니다.

"이 RAT은 파일 없는 지속성, 시스템 활동, 자체 업데이트 및 재컴파일과 같은 동적 런타임 기능을 위해 새로운 방법을 활용합니다. 거의 모든 임시/영구 저장소로 레지스트리를 사용하기 때문에 디스크에 아무 것도 쓰지 않아 대부분의 보안 툴에서 탐지되지 않을 수 있습니다.”

Prevailion은 2021년 11월 12일부터 러시아의 한 익명 기업 규모의 조직에서 다수의 악성코드 아티팩트가 발견되어 타깃 피해자 중 하나가 되었다고 밝혔습니다. 백도어 및 지속성 기능을 감안했을 때, PACT 팀은 DarkWatchman이 랜섬웨어 그룹에서 사용하기 위한 초기 액세스 및 정찰 도구일 가능성이 있다고 평가했습니다.

흥미로운 점은 랜섬웨어 운영자는 랜섬웨어를 배포하고 파일 유출을 담당하는 파트너를 별도로 모집할 필요가 없다는 것입니다. DarkWatchman을 랜섬웨어 배포에 사용할 경우 랜섬웨어의 핵심 개발자가 몸값 협상을 포함하여 더 많은 작업을 관리할 수 있습니다.

러시아 운송 회사인 Pony Express의 택배 "무료 보관 만료 알림"으로 위장한 스피어 피싱 이메일을 통해 배포되는 DarkWatchman은 추가 악의적인 활동을 위한 은밀한 게이트웨이를 제공합니다. 이메일에는 윈도우 시스템을 감염시키는 페이로드가 포함된 ZIP 압축파일 형식의 청구서가 첨부되어 있습니다.

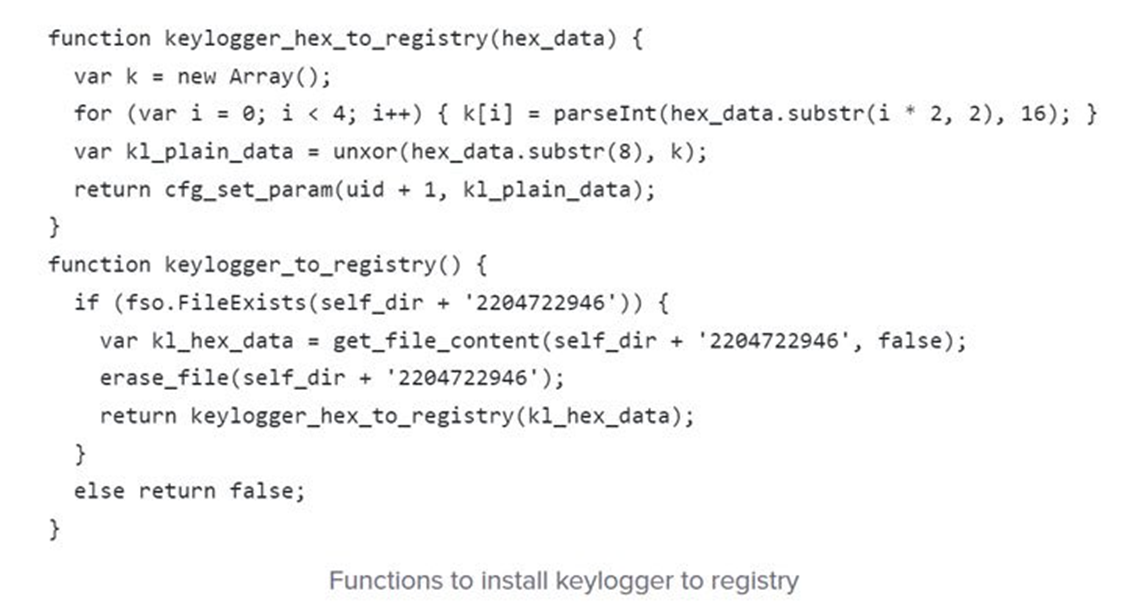

새로운 RAT는 파일리스 JavaScript RAT이자 C# 기반 키로거이며, 후자는 탐지를 피하기 위해 레지스트리에 저장됩니다. 두 컴포넌트는 모두 매우 가벼운 편입니다. 악성 JavaScript 코드는 약 32kb, 키로거는 8.5kb입니다.

"바이너리가 인코딩된 텍스트로 레지스트리에 저장된다는 것은 DarkWatchman이 영구적이지만 실행 파일이 디스크에 영구적으로 기록되지 않는다는 것을 의미합니다. 또한 DarkWatchman의 운영자는 악성코드가 실행될 때마다 업데이트(또는 교체)할 수 있다는 이야기입니다.”

DarkWatchman이 일단 설치되면 임의의 바이너리를 실행하고, DLL 파일을 로드하고, JavaScript 코드 및 PowerShell 명령을 실행하고, 원격 서버에 파일을 업로드하고, 자체적으로 업데이트하고, 해킹된 시스템에서 RAT 및 키로거를 제거할 수도 있습니다. JavaScript 루틴은 사용자가 로그인할 때마다 악성코드를 실행하는 예약된 작업을 만들어 지속성을 설정하는 역할도 수행합니다.

"키로거 자체는 C2와 통신하거나 디스크에 쓰지 않습니다."

"대신 버퍼로 사용되는 레지스트리 키에 키 로그를 기록합니다. RAT은 작동하는 동안 기록된 키 입력을 C2 서버로 전송하기 전 해당 버퍼를 스크랩 후 삭제합니다.”

DarkWatchman의 배후에 있는 해킹 그룹은 아직까지 밝혀지지 않았지만, Prevailion은 이 악성코드가 러시아에 위치한 피해자를 노리며, 소스코드 샘플에서 발견된 철자 오류를 지적하며 운영자의 모국어가 영어가 아닐 가능성이 높다고 밝혔습니다.

연구원들은 아래와 같이 결론지었습니다.

"DarkWatchman의 작성자가 윈도우 레지스트리의 복잡성과 불투명성을 활용하여 보안 툴 및 분석가의 탐지 임계값 이하 또는 그 부근에서 작동하는 것으로 보입니다."

"레지스트리 변경은 흔한 일이며, 어떤 변경이 비정상적이거나 정상적인 OS 및 소프트웨어 기능 범위를 벗어나는지 식별하기 어려울 수 있습니다."

현재 알약에서는 해당 악성코드 샘플에 대해 ’JS.Heur.Hyena.3.8FBB6CE9.Gen’로 탐지 중입니다.

출처:

https://thehackernews.com/2021/12/new-fileless-malware-uses-windows.html

https://www.prevailion.com/darkwatchman-new-fileness-techniques/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Logback 원격코드실행 취약점(CVE-2021-42550) 주의! (0) | 2021.12.17 |

|---|---|

| 2번째 Log4j 취약점이 악용되는 동안 3번째 취약점 발견 돼 (0) | 2021.12.17 |

| AWS 또 다시 다운돼 Twitch, Zoom, PSN, Hulu에 영향 미쳐 (0) | 2021.12.16 |

| 두 번째 Log4j 취약점 발견, 패치 이미 공개돼 (0) | 2021.12.16 |

| 구글, 올해 들어 크롬의 17번째 제로데이 취약점 수정해 (0) | 2021.12.15 |

댓글 영역