상세 컨텐츠

본문

New Trick Could Let Malware Fake iPhone Shutdown to Spy on Users Secretly

연구원들이 iOS의 종료 프로세스를 위장하여 감염된 기기에서 지속성을 얻어 아이폰이 꺼져 있는지 여부를 물리적으로 확인할 수 없도록 하는 새로운 기술을 사용하는 악성코드를 공개했습니다.

"NoReboot"라 명명된 이 악성코드는 모바일 보안 회사인 ZecOps가 발견했으며, iOS 재부팅 작업을 차단한 다음 시뮬레이션해 전화 기기가 실제로는 사용 중이지만 전원이 꺼져있는 것으로 위장해 사용자를 속일 수 있습니다.

연구원들은 이에 대해 "지속성 버그를 전혀 이용하지 않고 사용자를 속이는 것이기 때문에 패치가 될 수 없는 버그”라 설명했습니다.

NoReboot는 iOS에서 기기를 종료하고 다시 시작하는 데 사용되는 루틴을 방해하여 처음부터 기기가 재부팅되지 않도록 방지하고, 기기가 실제로는 꺼지지 않기 때문에 트로이 목마가 실제로는 지속성이 없음에도 불구하고 계속해서 지속될 수 있도록 합니다.

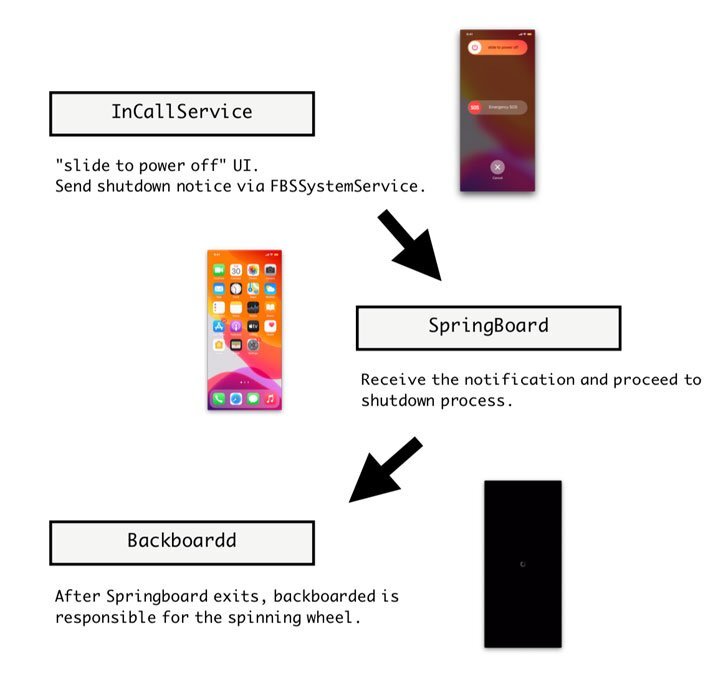

이는 특수 제작된 코드를 세 개의 iOS 데몬인 InCallService, SpringBoard, Backboardd에 주입하여 화면, 소리, 진동, 카메라 표시기, 터치 피드백을 포함 전원이 켜진 장치와 관련된 모든 시청각 신호를 비활성화하여 시스템이 종료된 것처럼 위장합니다.

즉, 사용자가 측면 버튼과 볼륨 버튼 중 하나를 동시에 길게 누르고 "밀어서 전원 끄기"를 드래그할 경우 활성화되는 이벤트를 하이재킹해 기기가 실제로 종료되지는 않지만 종료되는 것처럼 위장합니다.

연구원들은 아래와 같이 설명했습니다.

"모든 물리적 피드백이 비활성화된 상태에서도 전화 기기는 여전히 완전히 작동하는 상태이며 활성화된 인터넷 연결을 유지할 수 있습니다."

"사용자가 폰이 꺼졌다고 믿고 있기 때문에, 공격자는 발각될 위험 없이 원격으로 기기를 마음껏 제어할 수 있게 됩니다.”

이후 해당 악성코드 변종은 사용자가 실행 중인 전화를 다시 켜도록 선택할 경우 iOS의 그래픽 사용자 인터페이스를 나타내는 SpingBoard를 강제 종료하고(전체 OS와 반대), 모든 터치 및 물리적 버튼 클릭 이벤트를 처리하는 데몬인 BackBoardd에 명령을 내려 애플의 로고를 표시합니다.

이론적으로, 이 기술은 피해자가 강제 재시작을 시도할 경우 애플 로고가 몇 초 더 일찍 나타나도록 설정하여 피해자를 속여 아이폰의 강제 재시작을 이론적으로 조작하는 것이 가능합니다.

현재까지 NoReboot와 유사한 방법을 사용한 악성코드가 탐지되거나 공개적으로 문서화되지는 않았지만, 조사 결과에 따르면 공격자가 이미 타깃 기기에 대한 접근 권한을 얻은 후에는 iOS를 재시작 하더라도 소용이 없다는 것을 발견했습니다.

연구원들은 "비지속적인 공격은 지속성 공격 없이도 '지속성'을 얻었다"고 결론내렸습니다. NoReboot의 PoC 익스플로잇은 GitHub에서 확인하실 수 있습니다.

출처:

https://thehackernews.com/2022/01/new-trick-could-let-malware-fake-iphone.html

https://github.com/ZecOps/public/tree/master/fake_shutdown_POC

'국내외 보안동향' 카테고리의 다른 글

| H2 데이터베이스 콘솔에서 Log4Shell과 유사한 치명적인 RCE 취약점 발견돼 (0) | 2022.01.10 |

|---|---|

| 구글 문서의 댓글 기능, 피싱 공격에 악용돼 (0) | 2022.01.07 |

| 마이크로소프트 서명 인증을 악용하는 새로운 Zloader 뱅킹 악성코드 캠페인 발견 (0) | 2022.01.06 |

| 2021년 최악의 사이버 공격사건 정리 (0) | 2022.01.06 |

| 마이크로소프트, 지속적인 Log4j 취약점 악용 경고 (0) | 2022.01.06 |

댓글 영역