상세 컨텐츠

본문

Log4Shell-like Critical RCE Flaw Discovered in H2 Database Console

연구원들이 H2 데이터베이스 콘솔에서 지난 달 발견된 Log4j "Log4Shell" 취약점과 유사한 방식으로 원격 코드 실행을 촉발시킬 수 있는 보안 취약점을 발견해 공개했습니다.

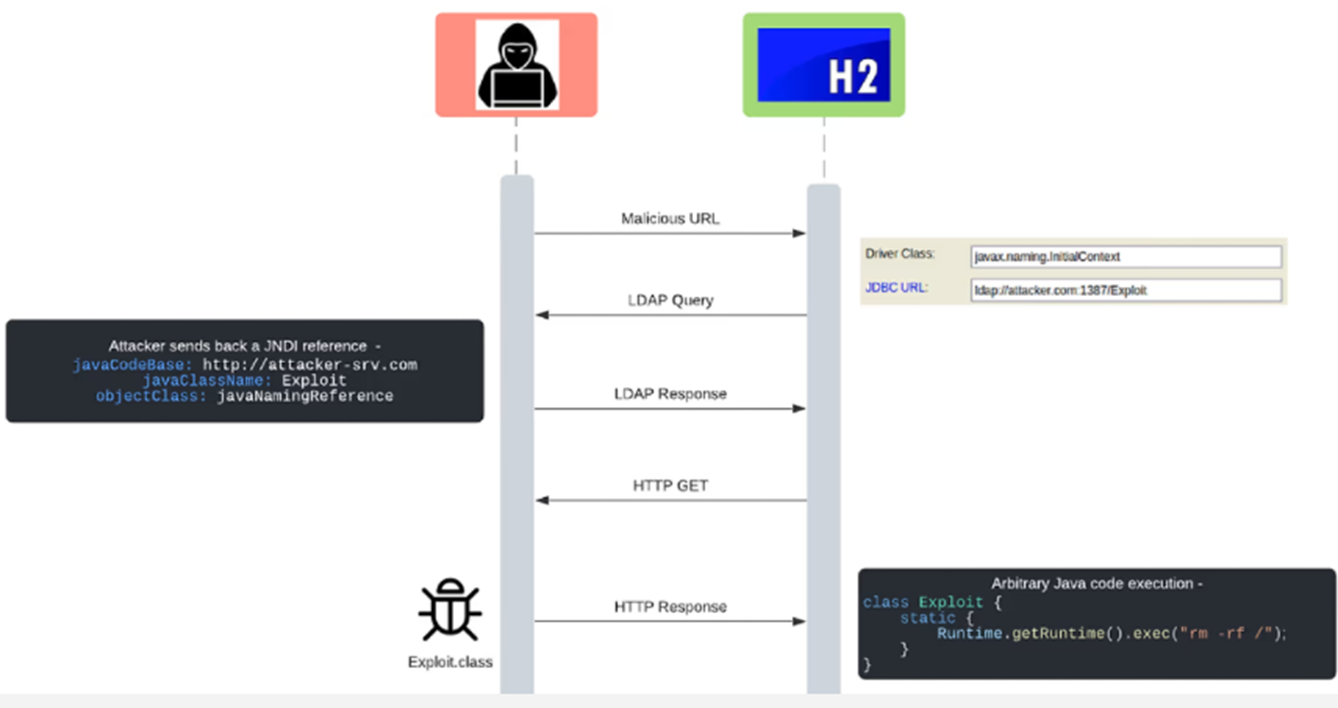

JFrog의 연구원인 Andrey Polkovnychenko와 Shachar Menash는 CVE-2021-42392로 등록된 이 취약점에 대해 “Log4j 이외의 구성요소에서 Log4Shell 이후 최초로 발견된 치명적인 취약점”이라 설명하며 “Log4Shell 취약점과 동일한 근본적인 원인인 JNDI 원격 클래스 로딩을 악용한다”고 밝혔습니다.

H2는 Java로 작성된 오픈 소스 관계형 데이터베이스 관리 시스템으로, 애플리케이션에 내장되거나 클라이언트-서버 모드에서 실행될 수 있습니다. Maven Repository에 따르면 해당 H2 데이터베이스 엔진은 아티팩트 6,807곳에서 사용됩니다.

JNDI는 Java Naming and Directory Interface의 약자로, LDAP와 함께 API를 사용하여 필요할 수 있는 특정 리소스를 찾을 수 있는 Java 애플리케이션에 대한 네이밍 및 디렉토리 기능을 제공하는 API입니다.

Log4Shell의 경우 이 기능을 통해 네트워크 내부와 외부 모두에서 서버에 대한 런타임 조회가 가능하며, 그 결과 인증되지 않은 원격 코드 실행을 허용하고 로깅을 위해 취약한 Log4j 라이브러리를 사용하는 Java 애플리케이션에 악성 JNDI 조회를 입력으로 생성해 서버에 악성코드를 삽입하도록 무기화될 수 있습니다.

JFrog 보안 연구의 수석 디렉터인 Menashe는 "12월 초 발견된 Log4Shell 취약점과 유사하게, JNDI lookup으로 전파되는 공격자가 제어하는 URL을 통해 인증되지 않은 원격 코드 실행이 가능해 공격자가 타인이나 조직의 시스템을 단독으로 제어할 수 있는 권한을 부여받을 수 있게 된다”고 밝혔습니다.

이 취약점은 H2 데이터베이스 버전 1.1.100 ~ 2.0.204에 영향을 미치며 2022년 1월 5일 공개된 버전 2.0.206에서 수정되었습니다.

Menashe는 아래와 같이 덧붙였습니다.

"H2 데이터베이스는 Spring Boot, Play Framework, JHipster를 포함한 많은 타사 프레임워크에서 사용됩니다."

"이 취약점은 Log4Shell만큼 널리 확산된 상태는 아니지만, 적절히 해결되지 않으면 개발자와 생산 시스템에 치명적인 영향을 미칠 수 있습니다."

출처:

https://thehackernews.com/2022/01/log4shell-like-critical-rce-flaw.html

https://jfrog.com/blog/the-jndi-strikes-back-unauthenticated-rce-in-h2-database-console/

'국내외 보안동향' 카테고리의 다른 글

| 유명 URL 파서 라이브러리에서 버그 12개 이상 발견돼 (0) | 2022.01.11 |

|---|---|

| 마이크로소프트 이후 SonicWall에서도 제품이 Y2K22에 취약하다 밝혀 (0) | 2022.01.10 |

| 구글 문서의 댓글 기능, 피싱 공격에 악용돼 (0) | 2022.01.07 |

| 아이폰이 종료된 것으로 위장해 사용자를 몰래 감시할 수 있는 새로운 트릭 발견 (0) | 2022.01.07 |

| 마이크로소프트 서명 인증을 악용하는 새로운 Zloader 뱅킹 악성코드 캠페인 발견 (0) | 2022.01.06 |

댓글 영역