상세 컨텐츠

본문

New KCodes NetUSB Bug Affect Millions of Routers from Different Vendors

사이버 보안 연구원들이 Netgear, TP-Link, Tenda, EDiMAX, D-Link, Western Digital 등 여러 업체의 최종 사용자용 라우터 기기 수백만 대에 사용되는 KCodes NetUSB 컴포넌트의 심각도 높은 취약점을 발견했습니다.

KCodes NetUSB는 로컬 네트워크 내 기기가 IP를 통해 USB 기반 서비스를 제공할 수 있도록 하는 리눅스 커널 모듈입니다. 해당 드라이버를 사용하여 리눅스 기반 임베디드 시스템(예: 라우터)에 연결된 프린터, 외장 하드 드라이브, 플래시 드라이브를 네트워크를 통해 사용할 수 있습니다.

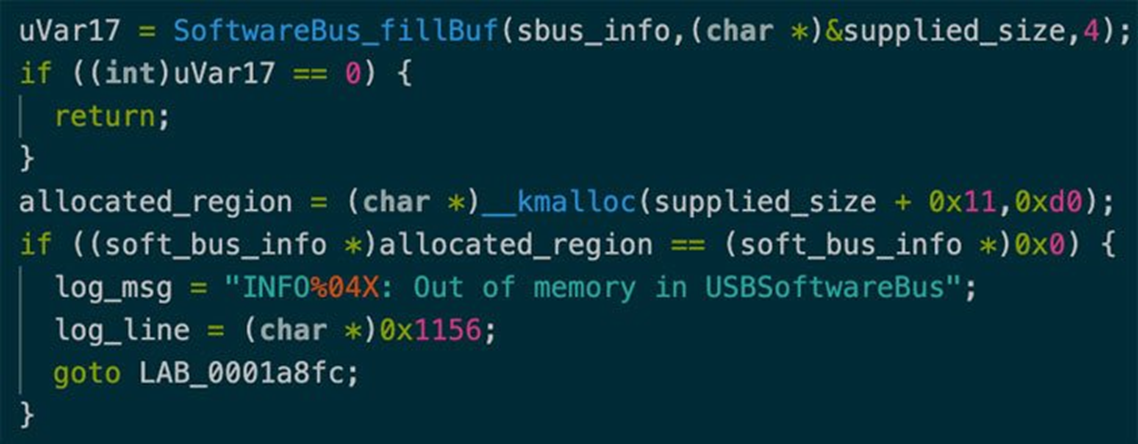

SentinelOne이 공유한 보고서에 따르면, CVE-2021-45608(CVSS 점수: 9.8)로 등록된 이 보안 취약점은 성공적으로 악용될 경우 공격자가 커널에서 원격으로 코드를 실행하고 악성 활동을 수행하도록 허용하는 버퍼 오버플로우 이슈입니다.

이는 최근 몇 년 동안 패치된 일련의 NetUSB 취약점 중 최신입니다. 지난 2015년 5월, SEC Consult의 연구원은 서비스 거부(DoS) 또는 코드 실행 취약점을 유발할 수 있는 또 다른 버퍼 오버플로우 취약점(CVE-2015-3036)을 공개했습니다.

이후 2019년 6월, Cisco Talos는 NetUSB의 두 가지 취약점(CVE-2019-5016, CVE-2019-5017)에 대한 자세한 정보를 공개했습니다. 이 취약점은 공격자가 강제로 특정 Netgear 무선 라우터가 민감한 정보를 공개하도록 해 공격자가 원격으로 코드를 실행할 수 있도록 합니다.

2021년 9월 20일 KCodes에 대한 책임 있는 공개에 이어, 이 대만 회사는 11월 19일에 모든 공급업체에 패치를 전달했으며 Netgear는 이후 취약점에 대한 수정 사항이 포함된 펌웨어 업데이트를 공개했습니다.

SentinelOne은 다른 공급업체에서 아직까지 업데이트를 제공하지 못했기 때문에 개념 증명(PoC) 코드 공개를 자제했습니다. 하지만 사이버 보안 회사는 이 취약점이 기술적으로 복잡하더라도 실제 공격에서 악용될 가능성이 있다고 경고하며 사용자에게 잠재적인 위험을 완화하기 위해 수정 사항을 적용해야 한다고 당부했습니다.

연구원인 Max Van Amerongen은 아래와 같이 결론지었습니다.

"이 취약점은 다양한 라우터 공급업체와 계약된 타사 컴포넌트에 존재하기 때문에, 이 취약점을 수정하는 유일한 방법은 라우터의 펌웨어를 업데이트하는 것입니다."

"또한 라우터가 지원이 중단된 모델일 경우 이 취약점에 대한 업데이트를 받을 가능성이 낮기 때문에 이를 먼저 확인하는 것이 좋습니다.”

출처:

https://thehackernews.com/2022/01/new-kcodes-netusb-bug-affect-millions.html

https://www.sentinelone.com/labs/cve-2021-45608-netusb-rce-flaw-in-millions-of-end-user-routers

'국내외 보안동향' 카테고리의 다른 글

| Night Sky 랜섬웨어, VMware Horizon 서버 해킹에 Log4Shell 악용해 (0) | 2022.01.13 |

|---|---|

| Nanocore, Netwire, AsyncRAT 배포에 클라우드 서비스 악용돼 (0) | 2022.01.13 |

| 윈도우, 맥 OS, 리눅스를 노리는 새로운 SysJocker 백도어 발견 (0) | 2022.01.12 |

| AvosLocker 랜섬웨어의 리눅스 버전, VMware ESXi 서버 노려 (0) | 2022.01.11 |

| 유명 URL 파서 라이브러리에서 버그 12개 이상 발견돼 (0) | 2022.01.11 |

댓글 영역