상세 컨텐츠

본문

Linux version of AvosLocker ransomware targets VMware ESXi servers

AvosLocker 랜섬웨어가 VMware ESXi 가상 머신을 노린 최근 악성코드 변종에 리눅스용 시스템 암호화 지원을 추가했습니다.

BleepingComputer는 100만 달러의 랜섬머니를 요구를 받은 피해자가 적어도 한 명 발생한 사실을 인지하고 있다고 밝혔습니다.

몇 달 전, AvosLocker는 최신 랜섬웨어 변종인 Windows Avos2 및 AvosLinux를 광고하면서 파트너들에 구소련 및 CIS를 공격하지 말라고 경고했습니다.

"새로운 변종(avos2 / avoslinux)은 경쟁업체에 비해 높은 성능과 많은 양의 암호화를 제공하는 두 가지 장점을 모두 갖추고 있습니다."

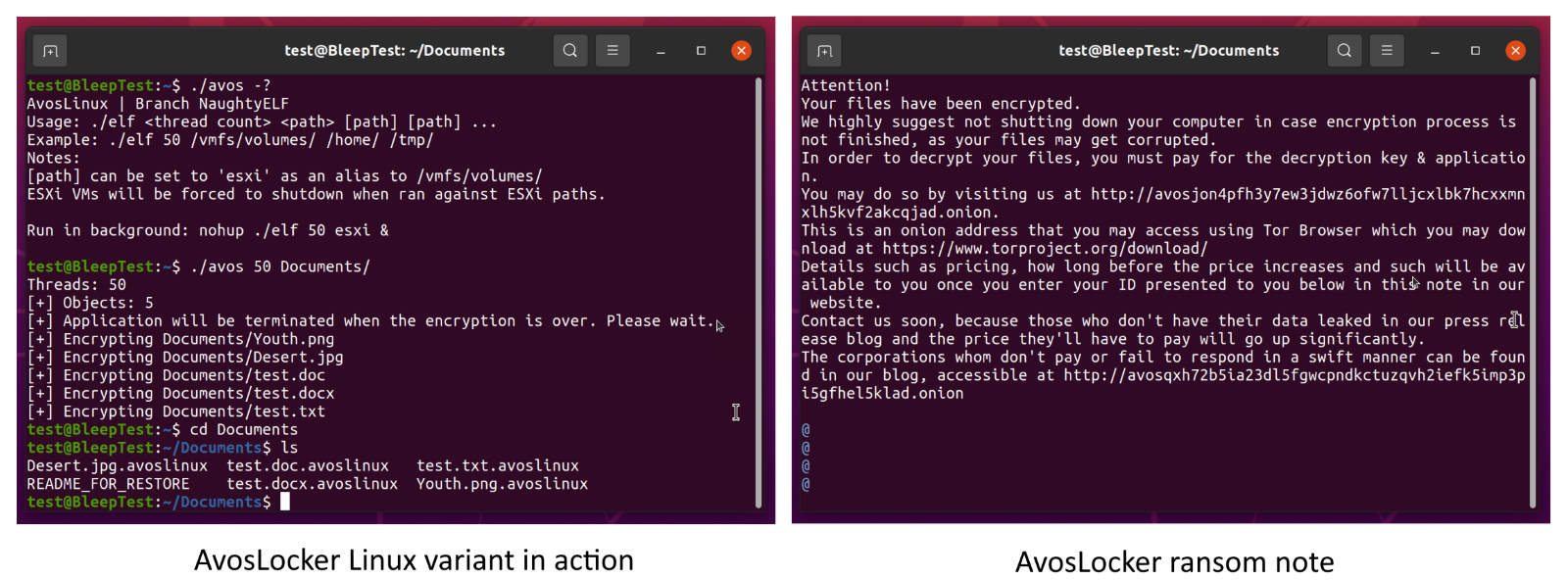

암호화 전에 종료되는 ESXi VM

리눅스 시스템에서 실행될 경우, AvosLocker는 아래 명령을 사용하여 서버의 모든 ESXi 시스템을 종료합니다.

esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | tail -n +2 | awk -F $',' '{system("esxcli vm process kill --type=force --world-id=" $1)}'

해킹된 시스템에서 작동하기 시작하면, 랜섬웨어는 모든 암호화된 파일에 .avoslinux 확장자를 추가합니다.

또한 피해자에게 파일 손상을 방지하기 위해 컴퓨터를 종료하지 말고, 랜섬머니 지불 방법에 대한 자세한 내용을 확인하기 위해 onion 사이트를 방문하도록 요청하는 랜섬노트도 드롭합니다.

랜섬웨어, 리눅스로 이동해

AvosLocker는 2021년 여름에 처음 등장한 새로운 랜섬웨어 그룹으로 언더그라운드 포럼을 통해 파트너들에 새로 시작한 서비스형 랜섬웨어(RaaS, Ransomware-as-a-Service) 작업에 합류할 것을 요청했습니다.

랜섬웨어 운영자는 VM을 노려 단일 명령으로 여러 서버를 더 쉽고 빠르게 암호화할 수 있습니다.

Hive 랜섬웨어는 연구원들이 VMware ESXi VM을 노리는 리눅스용 REvil 랜섬웨어를 발견한 지 몇 달 지나지 않아 새로운 악성코드 변종을 사용하여 리눅스 및 FreeBSD 시스템을 암호화하기 시작했습니다.

Emsisoft CTO Fabian Wosar는 BleepingComputer에 Babuk, RansomExx/Defray, Mespinoza, GoGoogle, DarkSide, Hellokitty를 포함한 다른 랜섬웨어 조직도 자체 리눅스 암호화기를 만들고 사용했다고 말했습니다.

Wosar는 "대부분의 랜섬웨어 그룹이 리눅스 기반 버전의 랜섬웨어를 구현한 이유는, ESXi를 노리고 있기 때문이다"고 설명했습니다.

HelloKitty 및 BlackMatter 랜섬웨어의 리눅스 변종도 7월과 8월 실제 공격에서 발견되었습니다. Snatch 및 PureLocker 랜섬웨어 또한 과거 리눅스 암호화기를 사용한 것이 발견되었습니다.

출처:

https://twitter.com/pancak3lullz/status/1454105776759377925

https://twitter.com/ChristiaanBeek/status/1480551019310469120 (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 다양한 업체의 라우터 수백만 대에 영향을 미치는 새로운 KCodes NetUSB 버그 발견 (0) | 2022.01.12 |

|---|---|

| 윈도우, 맥 OS, 리눅스를 노리는 새로운 SysJocker 백도어 발견 (0) | 2022.01.12 |

| 유명 URL 파서 라이브러리에서 버그 12개 이상 발견돼 (0) | 2022.01.11 |

| 마이크로소프트 이후 SonicWall에서도 제품이 Y2K22에 취약하다 밝혀 (0) | 2022.01.10 |

| H2 데이터베이스 콘솔에서 Log4Shell과 유사한 치명적인 RCE 취약점 발견돼 (0) | 2022.01.10 |

댓글 영역