상세 컨텐츠

본문

Trickbot Malware Targeted Customers of 60 High-Profile Companies Since 2020

악명 높은 TrickBot 악성코드가 주로 미국에 위치한 가상화폐 회사를 포함 금융 및 기술 기업 60곳의 고객을 노려온 것으로 나타났습니다.

CheckPoint의 연구원인 Aliaksandr Trafimchuk과 Raman Ladutska는 금일 보고서를 발표해 "TrickBot은 원하는 대로 다운로드 및 실행이 가능한 20개 이상의 모듈을 가진 정교하고 다재다능한 악성코드”라 밝혔습니다.

TrickBot은 광범위하게 확산되어 있고, 지속성을 가질 뿐 만 아니라 보안 및 탐지 레이어를 뚫기 위해 지속적으로 전략을 발전시켜 왔습니다.

이를 위해, 악성코드에서 뱅킹 및 크리덴셜 데이터를 훔치는 역할을 하는 웹 주입 모듈인 "injectDll"은 난독화 해제 방지 기술을 통해 웹 페이지를 충돌시켜 소스 코드를 조사하려는 시도를 막습니다.

또한 보안 연구원이 새로운 웹 주입을 찾아내기 위해 C2 서버에 자동화된 요청을 보내는 것을 방지하는 ‘분석 방지 가드레일’을 설치해 두었습니다.

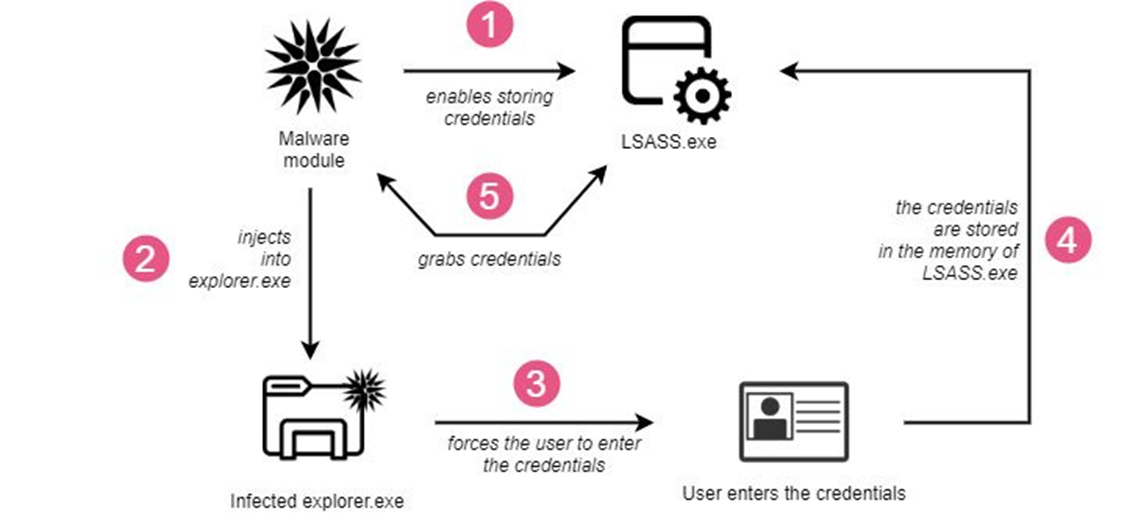

TrickBot의 또 다른 강점은 "tabDLL" 모듈을 통해 사용자의 크리덴셜을 훔치고, EternalRomance 익스플로잇으로 SMBv1 네트워크 공유를 통해 악성코드를 확산시키는 자체 전파 기능입니다.

TrickBot의 세 번째 메인 모듈은 "pwgrabc"입니다. 이는 웹 브라우저와 Outlook, Filezilla, WinSCP, RDP, Putty, OpenSSH, OpenVPN, TeamViewer와 같은 응용 프로그램 다수에서 패스워드를 훔치도록 설계된 크리덴셜 스틸러입니다.

연구원들은 이에 대해 아래와 같이 밝혔습니다.

"TrickBot은 유명한 피해자를 공격하여 크리덴셜을 도용하고, 운영자가 민감 데이터가 포함된 포털에 접근할 수 있도록 해 운영자에게 더욱 큰 피해를 입힙니다.”

"해당 인프라의 운영자는 수준이 높은 악성코드를 개발한 경험이 있습니다.”

이러한 발견은 TrickBot 그룹이 코드를 숨기고 역설계를 방어하여 시그니쳐 기반 탐지를 피하고자 하는 궁극적인 목적으로 Bazar 패밀리를 위한 메타프로그래밍 방식을 사용했기 때문에 밝혀졌습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Gen:Variant.Zusy.410509’로 탐지 중입니다.

출처:

https://thehackernews.com/2022/02/trickbot-malware-targeted-customers-of.html

'국내외 보안동향' 카테고리의 다른 글

| 연구원들, 지속적으로 개발되고 있는 새로운 Golang 기반 Kraken 봇넷 경고해 (0) | 2022.02.18 |

|---|---|

| VMware, 여러 제품에 영향을 미치는 심각도 높은 취약점 패치해 (0) | 2022.02.17 |

| 우크라이나 군 기관 및 은행, DDoS 공격에 피해 입어 (0) | 2022.02.16 |

| 구버전 Visual Studio 지원종료, 2012, 2017, 2019 모두 영향 받아 (0) | 2022.02.16 |

| BlackCat(ALPHV) 랜섬웨어, Swissport 공격 후 데이터 유출해 (0) | 2022.02.16 |

댓글 영역